Використовуючи надійні паролі та 2FA для важливих акаунтів, ви робите все можливе, щоб захистити свої онлайн-акаунти. Але зачекайте, чи не забули ви про щось ще? Щось окрім паролів?

ІТ-фахівці щодня займаються моделюванням загроз. Це схоже на сценарій «Місії нездійсненної», але насправді це лише химерний спосіб сказати, що вони регулярно ставлять запитання «Що може піти не так?»

Ви можете робити те ж саме, щоб захистити свою онлайн-ідентичність і свої активи, і вам не потрібні навички секретного агента, щоб почати. Хитрість полягає в тому, щоб продовжувати задавати питання після того, як ви вже вивчили основи кібербезпеки. Брандмауер увімкнено? Увімкнено. Надійні паролі та 2FA? Зрозуміло. Антивірус розгорнуто? Звісно.

Дійсно, ці кроки захистять вас від більшості онлайн-атак. Але ви можете і повинні зробити більше.

Почніть з того, що запитайте, чи є загрози, які ви не враховуєте. Що станеться, якщо вас обдурить хитрий фішинг і ви випадково розголосите свій пароль? Що станеться, якщо хтось вкраде ваш телефон або ноутбук? Що робити, якщо ваші файли заблокує програма-вимагач? І найголовніше, чи зможете ви відновитися після інциденту безпеки, незалежно від його походження?

У цій статті я описую чотири кроки, на які слід звернути увагу на додаток до основних. Жоден з них не залежить від конкретної платформи. Вони застосовні до комп’ютерів Mac, ПК з Windows і, так, навіть до комп’ютерів під управлінням Linux. Більшість з цих заходів безпеки навіть корисні, якщо ви майже все робите на смартфоні або планшеті і ніколи не торкаєтеся ноутбука.

1. Переконайтеся, що всі ваші дані зашифровані

Кожен, хто коли-небудь дивився фільми жахів, знає, що іноді загроза надходить зсередини будинку. Або з офісу.

Якщо ви витрачаєте весь свій час на захист своїх онлайн-акаунтів, ви можете забути про можливість того, що хтось вкраде ваш ноутбук або смартфон. Втрата дорогого обладнання досить болюча, але дані на цьому пристрої можуть бути ще ціннішими, якщо злодій зможе використати їх, щоб викрасти вашу особистість і спустошити ваші банківські рахунки.

Найкращим способом захисту від такого роду пошкоджень є надійне шифрування, яке робить ваші дані абсолютно нечитабельними для того, хто викраде ваш фізичний пристрій. Шифрування AES-256, світовий золотий стандарт для сучасних технічних засобів, є надзвичайно ефективним – просто запитайте ФБР, яке провело (і програло) кілька добре задокументованих битв, щоб послабити його ефективність.

Дані на вашому смартфоні, ймовірно, вже зашифровані. На пристроях Android та iPhone всі дані на самому телефоні шифруються автоматично, як тільки ви встановлюєте пароль. Просто переконайтеся, що пароль достатньо довгий (щонайменше шість символів). І подумайте про те, щоб встановити опцію стирання телефону після надто великої кількості невдалих спроб ввести пароль:

- На пристрої Android знайдіть пункт “Автоматичне скидання до заводських налаштувань” у “Налаштуваннях“.

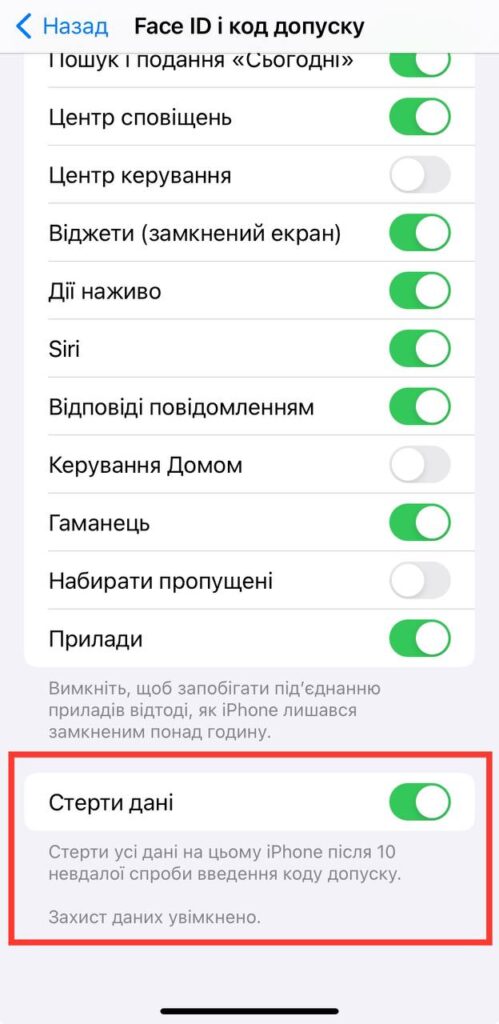

- Якщо ви користуєтеся iPhone, перейдіть до розділу “FaceID і код доступу” в “Параметрах” і знайдіть опцію “Видалити дані“.

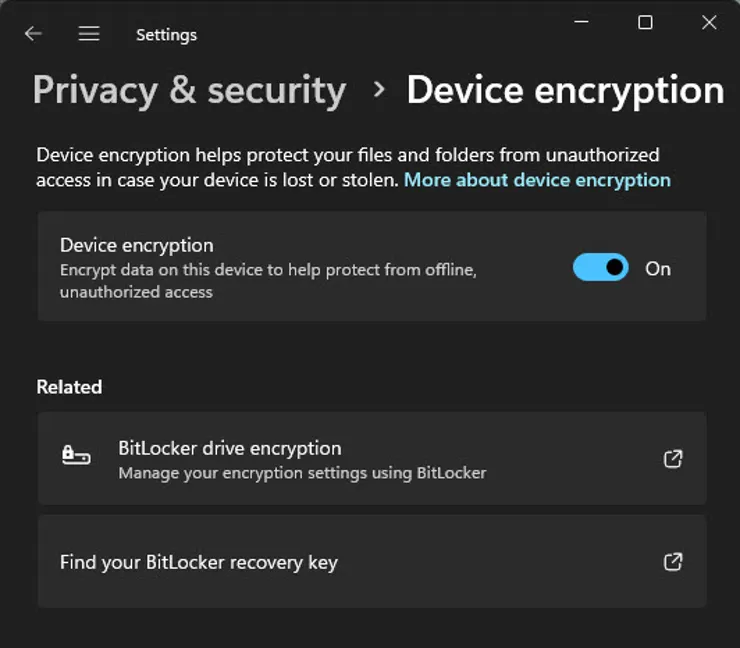

На комп’ютері з будь-якою версією Windows 10/11, включно версією для домашнього використання, шифрування пристроїв доступне і ввімкнене за замовчуванням, але тільки якщо ви входите в систему за допомогою облікового запису Microsoft. Це автоматичне шифрування захищає системний диск, але ви не можете зашифрувати вторинні або зовнішні диски. Перемикач цієї функції можна знайти у розділі Налаштування > Конфіденційність і безпека > Шифрування пристроїв.

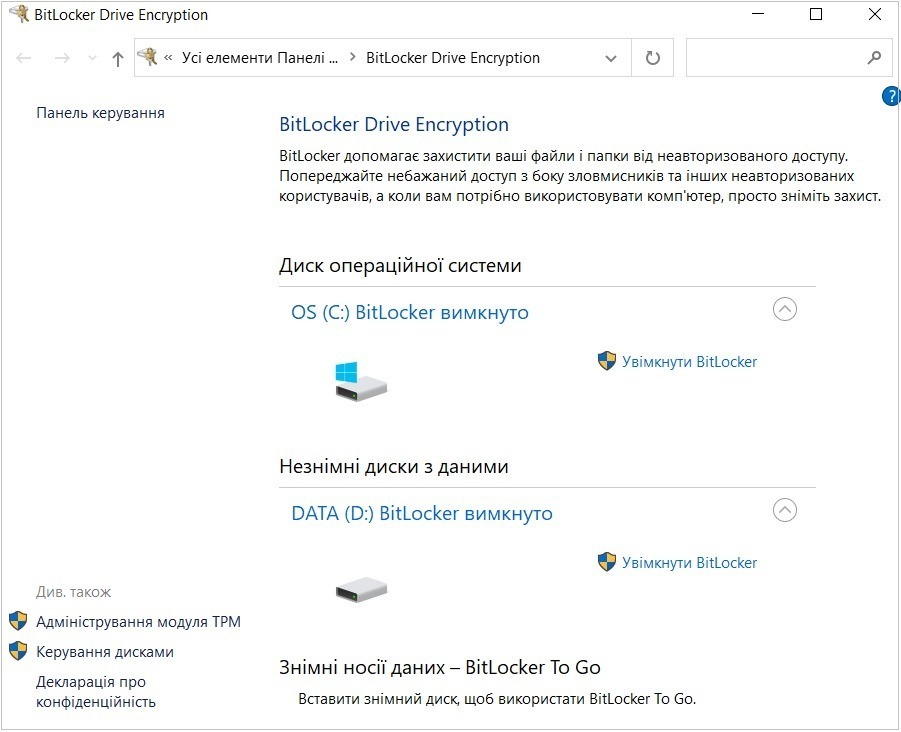

У системах під керуванням Windows Pro, Enterprise або Education ви можете скористатися розширеним набором функцій керування шифруванням під назвою BitLocker. Ці інструменти дозволяють шифрувати всі доступні диски, зокрема знімні. Для доступу до керування засобом BitLocker, скористуйтесь рядком пошуку в панелі “Пуск”.

Еквівалентна функція на Mac називається FileVault. Не забудьте зберегти ключ відновлення.

Для файлів, що зберігаються в iCloud, також є опція “Розширений захист даних“, яка вмикає наскрізне шифрування; ніхто (навіть Apple) не може отримати доступ до цих даних, а це означає, що дуже важливо налаштувати метод відновлення на випадок, якщо ви втратите можливість увійти до цього сховища. Ви можете зберегти ключ відновлення в безпечному місці або призначити друга, якому ви довіряєте, контактною особою для відновлення і зателефонувати йому, якщо ви втратите доступ до свого облікового запису.

2. Створюйте резервні копії важливих даних

Деякі цифрові речі незамінні. Ваша колекція сімейних фотографій, безумовно, підпадає під цю категорію, особливо ті, які ви створили шляхом ретельного сканування старих фотографій. Інші надважливі файли, такі як податкові декларації та документи на нерухомість, технічно можна замінити, але замовляти їхні копії може бути незручно (не кажучи вже про витрати). А файли, які здаються тривіальними зараз, можуть виявитися корисними пізніше.

Задайте собі питання: “Які файли я б абсолютно не хотів втратити?”, і ви, ймовірно, отримаєте список, який виглядає приблизно так:

- Відео з камери вашого смартфона;

- Ключі продуктів та ліцензійні дані для придбаних вами програм і сервісів;

- Паролі та ключі шифрування;

- Конфіденційні документи, такі як медичні записи, податкові декларації, заповіти або довірчі документи;

- Квитанції про купівлю цінних речей, наприклад, творів мистецтва.

Знання того, що потребує резервного копіювання, – це половина справи. Інша половина полягає в тому, щоб вирішити, де зберігати ці резервні копії. У вас є багато альтернатив.

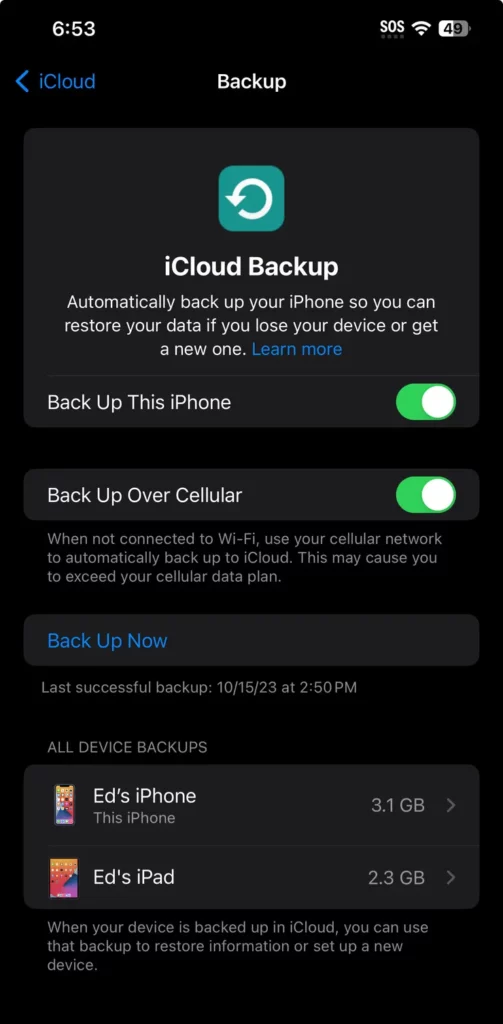

Ваш смартфон може автоматично створювати резервні копії (в iCloud або на серверах Google) для швидкого відновлення. Варто час від часу перевіряти свій телефон, щоб переконатися, що ці резервні копії актуальні. І подумайте про те, щоб завантажити вміст вашої камери окремо до бажаного онлайн-сховища фотографій. Підійдуть або iCloud, або Google Photos; тут також, швидше за все, вам доведеться заплатити за збереження копій усіх ваших фотографій і відео у повній роздільній здатності.

Найпростіше і найповніше рішення – зберігати файли в хмарному сховищі, такому як OneDrive, Dropbox, Google Drive або iCloud. (Однак вам доведеться платити за все, що перевищує тривіальний обсяг сховища). Залежно від сервісу, ви навіть зможете відновитися після атаки зловмисників. Наприклад, передплатники OneDrive і Dropbox можуть скористатися функціями, які дозволяють отримати доступ до знімків резервних копій файлів за датою; після очищення від програми-здирника виберіть дату до того, як файли були примусово зашифровані, і відновіть цю версію.

Що стосується конфіденційних документів і секретів, таких як ключі шифрування, перевірте, чи справляється ваш менеджер паролів з цим завданням. Наприклад, використовуючи 1Password, ви можете завантажувати до 1 ГБ файлів на один обліковий запис до папки Documents, а секрети зберігати в папці Secure Notes; Bitwarden пропонує подібні можливості, але тільки для платних облікових записів.

Для вашого ПК або Mac завжди є старі добрі варіанти повного резервного копіювання в хмару або на знімний локальний накопичувач за допомогою вбудованих інструментів, таких як Time Machine від Apple, або стороннього програмного забезпечення.

І не забудьте переконатися, що ваші резервні копії зашифровані та надійно зберігаються.

3. Дізнайтеся, де знаходиться кнопка скидання

Якщо у вас є корисна резервна копія, найпростіший спосіб відновитися після будь-якої проблеми на більшості пристроїв – це скинути її, відновити резервні копії файлів із хмари, а потім відновити програми за потреби. З мобільним пристроєм це легко: просто знайдіть опцію скидання в налаштуваннях телефону і дотримуйтесь підказок, щоб відновити останню резервну копію.

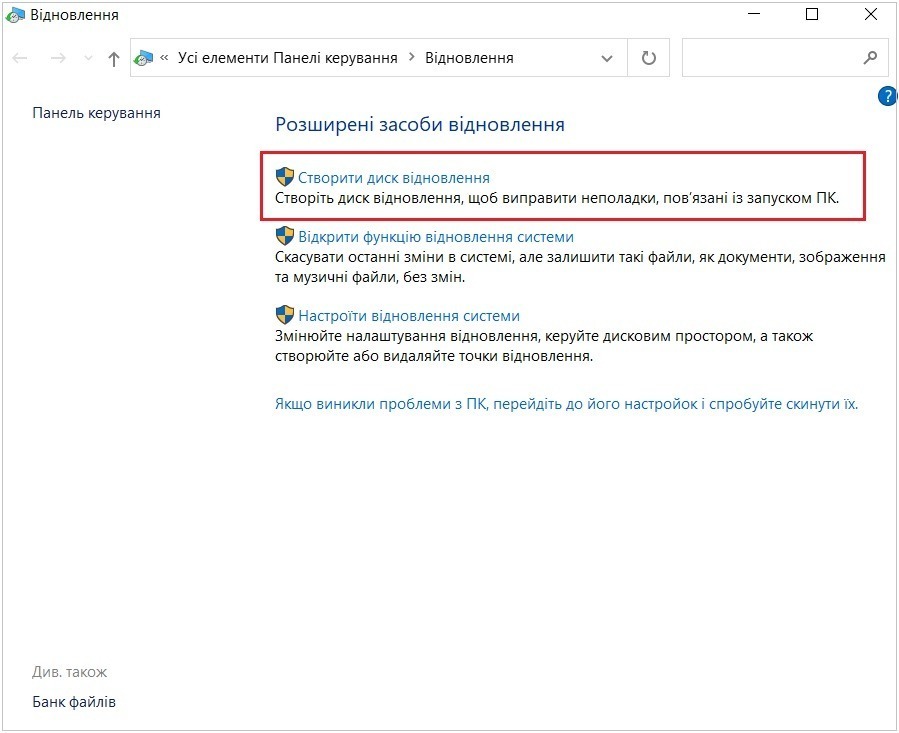

На комп’ютерах під управлінням Windows ви можете знайти параметри скидання в налаштуваннях, але що робити, якщо ви не можете запустити комп’ютер? Подумайте про створення диска відновлення і тримайте його під рукою. Цей завантажувальний USB-накопичувач дозволяє виконати деякі прості ремонтні роботи, завантажившись у режим відновлення; він також дозволяє скинути пристрій за допомогою попередньо встановленого виробником розділу відновлення.

На комп’ютері Mac вам не потрібні спеціальні інструменти, щоб почати з чистого аркуша або відновитися з резервної копії. Ви можете завантажитися в режим відновлення, перезавантаживши комп’ютер Mac. Конкретні інструкції залежать від того, чи ваш Mac працює на базі чипа Apple Silicon або Intel.

За допомогою будь-якого з цих варіантів для Mac або ПК ви можете виконати безліч простих ремонтних завдань або виконати ремонтну інсталяцію.

4. Збережіть коди відновлення

Найприкріші інциденти з безпекою – це ті, де причиною є не зловмисник, а простий апаратний збій або людська помилка. Відновлення може бути майже неможливим, якщо вас заблокували в зламаному або скомпрометованому обліковому записі або ви намагаєтеся відновити дані із зашифрованого диска. Поки ви не підтвердите свою особу та право на доступ до пристрою або даних, ви виглядаєте точно так само, як зловмисник.

Якщо вашим пристроєм керує ваша організація, служба підтримки майже завжди може допомогти вам відновити його, скинувши пароль або знайшовши збережений ключ шифрування для вашого пристрою.

Якщо ви користуєтеся некерованим пристроєм, ви в буквальному сенсі надані самі собі, а це означає, що вам потрібно заздалегідь підготуватися. Зокрема, вам потрібно згенерувати та зберегти коди відновлення, які ви зможете використати в разі надзвичайної ситуації. Що саме вам потрібно зробити, залежить від того, яку платформу ви використовуєте.

Облікові записи Microsoft

Якщо ви забули свій пароль, ви можете скористатися будь-яким із варіантів багатофакторної автентифікації для його відновлення. Якщо обліковим записом заволодів хтось без вашого дозволу, вам доведеться пройти через болісний процес відновлення, почавши з цієї сторінки: “Як відновити зламаний або скомпрометований обліковий запис Microsoft“.

Комп’ютери з Windows

Потрібен ключ для відновлення, щоб розблокувати зашифрований диск? Якщо ви ввійшли в систему за допомогою облікового запису Microsoft, ключ буде доступний за адресою https://microsoft.com/recoverykey. Якщо ви ввімкнули BitLocker Device Encryption на пристрої з Windows Pro/Enterprise/Education, вам потрібно знайти ключ, який ви роздрукували або зберегли під час налаштування. Ви також можете знайти та зберегти цей ключ у будь-який час, клацнувши правою кнопкою миші на диску у Провіднику файлів і вибравши Керування BitLocker > Створити резервну копію ключа відновлення.

Облікові записи Google

Якщо ви втратили доступ до свого телефону для отримання кодів відновлення або входу за допомогою Google Authenticator, ви можете скористатися резервним кодом для входу. (Підказка: Якщо ви знаєте, що зберегли коди відновлення, але не можете знайти їх на комп’ютері, скористайтеся функцією пошуку на комп’ютері та знайдіть файл “backup-codes-username.txt” (підставивши своє ім’я користувача перед розширенням файлу).

Облікові записи та пристрої Apple

Ви можете створити код відновлення для свого Apple ID. Докладні відомості див. в статті “Налаштування ключа відновлення для Apple ID“. Щоб отримати доступ до даних на комп’ютері Mac, зашифрованих за допомогою FileVault, вам знадобиться ключ відновлення. Експерт з Mac Гленн Флейшман (Glenn Fleishman) надає детальні інструкції (включно з інформацією про те, як знайти ключ відновлення) у цій чудовій статті: “Як розблокувати комп’ютер Mac за допомогою ключа відновлення та активного FileVault“.

Щоб відновити доступ до даних у вашому обліковому записі iCloud з увімкненою функцією розширеного захисту даних, вам знадобиться ключ відновлення, який ви (сподіваюся!) зберегли раніше, або зателефонувати контактній особі, яка займається відновленням, і попросити її про допомогу.