Коли у Вас кілька облікових записів, тримати у голові усі паролі до них стає складно. Щоб пришвидшити процес входу в систему чи обліковий запис, Ви можете вдатися до простих паролів, які легко запам’ятовуються. Однак це лише одна з багатьох помилок, які користувачі здійснюють під час створення комбінації для захисту входу до особистого екаунту.

Пропонуємо ознайомитися із п’ятьма найпоширенішими помилками, до яких Ви можете вдатися під час створення та використання паролів.

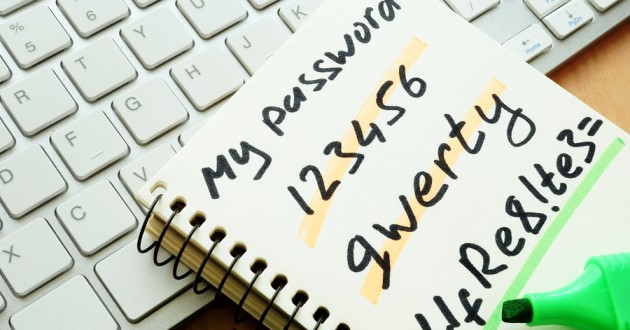

1. Створення простих паролів

Проблеми часто починаються зі створення самого пароля. Найчастіше користувачі створюють короткі та прості комбінації, які легко запам’ятати. Хоча зараз у більшості служб існують певні вимоги до мінімальної кількості символів та їх типу. Вже кілька років поспіль комбінація “12345” входить в п’ятірку найпопулярніших паролів користувачів.

Крім простих і очевидних слів, популярною помилкою користувачів є використання деталей з особистого життя у тексті паролів. 6 з 10 дорослих користувачів використовували в своїх паролях ім’я близької людини або день народження.

Тому спеціалісти рекомендують створювати складну комбінацію для входу, а також при можливості слід використовувати двофакторну аутентифікацію (2FA) для додаткового рівня захисту від різних типів атак. Більше рекомендацій щодо створення надійного паролю доступно за посиланням.

2. Повторне використання

Одна з найбільш поширених помилок – повторне використання паролів. Після успішного створення паролю до одного сервісу, більшість користувачів починають використовувати його і до інших служб, аби не перейматися створенням нового ключа для входу. За даними опитування Google, 52% респондентів повторно використовують один і той самий пароль для декількох облікових записів, а 13% — для всіх своїх екаунтів.

Найсерйозніша проблема повторного використання паролів полягає у можливості стати жертвою атак шляхом заповнення облікових даних. Під час здійснення таких атак зловмисники використовують боти для зламу сайтів за допомогою викрадених облікових даних з інших сервісів, поки не знайдеться правильна комбінація.

3. Зберігання паролів у вигляді тексту

Інша поширена помилка — це збереження паролів на папері або в нотатках та текстових документах на комп’ютерах чи смартфонах. У першому випадку будь-хто зможе без додаткових зусиль отримати доступ до ваших особистих даних.

Тому у разі запису паролю на папері, записуйте не сам пароль, а підказки, які допоможуть його згадати. Крім цього не зберігайте свої записи у відкритих місцях. Зберігання на пристроях є ще більш небезпечним, оскільки у випадку інфікування пристрою шкідливим ПЗ, зловмисники зможуть отримати доступ до всіх облікових записів.

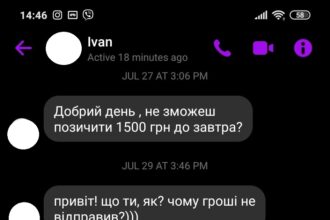

4. Обмін паролями

Ще однією помилкою є спільне використання паролів. За даними Google, 43% користувачів зізналися, що діляться паролями з іншими. До них відносяться паролі до стримінгових сервісів, облікових записів електронної пошти, соціальних мереж і навіть акаунтів служб онлайн-покупок. Більше половини з опитаних сказали, що поділилися паролем зі своїм близьким другом.

Після відправки пароля ще комусь, рівень безпеки цього облікового запису різко знижується. Оскільки ви не можете контролювати дії іншого користувача, який так само може поділитися обліковими даними ще з кимось. Крім цього, важливим моментом є спосіб передачі облікових даних другу. У випадку відправки даних для входу електронною поштою або через месенджер у вигляді простого тексту ви ризикуєте стати жертвою зловмисників.

Ще одна важлива річ, яку слід пам’ятати: спільний пароль дає доступ іншому користувачу і дозволяє здійснювати будь-які дії. Наприклад, у випадку поширення облікових даних до платформ онлайн-покупок, інший користувач бачить всі проведені оплати і при бажанні може отримати доступ до вашої кредитної картки.

5. Періодична зміна паролів

У деяких організаціях існує правило змінювати паролі кожні два або три місяці “з міркувань безпеки”. Але всупереч поширеній думці, регулярна зміна пароля (без доказів викрадення) не робить обліковий запис автоматично безпечнішим або більш важким для зламу.

За результатами досліджень, користувачі необдумливо змінюють паролі і створюють передбачувані комбінації. Зазвичай, вони збільшують число, змінюють букву на схожий символ (наприклад, букву S змінюють на $), додають або видаляють спеціальні символи, переміщують цифри з кінця на початок. Також були випадки, коли користувачі вказували місяць та рік зміни пароля, щоб легко запам’ятати ці часті зміни.

Такі дії користувачів дозволяють хакерам викрадати облікові дані без особливих зусиль. Відповідно до досліджень UNC, якщо хакери знають один пароль, вони зможуть легко відгадати наступний. Варто також відзначити, що як тільки зловмисники отримають доступ до вашого пристрою, вони зможуть встановити програму для зчитування натиснень клавіатури з метою відслідковування паролів та їх змін. Звичайно, якщо на пристрої встановлено рішення для захисту робочих станцій, то існує набагато більше шансів, що такий вид шкідливої програми буде виявлено та знешкоджено.

Створення унікальних надійних паролів до кожного облікового запису є досить складним завданням. Тому спеціалісти ESET рекомендують створювати пароль з маловідомих фраз, а також використовувати двофакторну аутентифікацію для додаткового захисту акаунтів. Також варто використовувати менеджер паролів, щоб не тримати всі складні комбінації в голові. У такому випадку вам потрібно буде запам’ятати тільки один пароль.

Також радимо звернути увагу на поради, про які писав Cybercalm, а саме:

ЯК ОЧИСТИТИ ІСТОРІЮ В УСІХ МОБІЛЬНИХ БРАУЗЕРАХ? ІНСТРУКЦІЯ

ЯК БЕЗПЕЧНО КУПУВАТИ ВЖИВАНУ ТЕХНІКУ? ПОРАДИ

ЯК НАЛАШТУВАТИ СПІЛЬНЕ ВИКОРИСТАННЯ ФАЙЛІВ В ICLOUD? – ІНСТРУКЦІЯ

До речі, представники кіберзлочинної спільноти розповіли виданню CyberNews про шахрайську схему з Facebook і PayPal, що приносить $1,6 млн доходу на місяць. Відмінною рисою цієї схеми є те, що жертва сама добровільно переводить гроші шахраям.

Стало відомо, що на базі Android 10 на честь 10-річчя від дня заснування свого бренду. Нова версія MIUI отримала візуальні зміни, а також безліч нових анімацій, покращений темний режим і більш детальні налаштування конфіденційності тощо.

Зверніть увагу, що більшість користувачів вважають, що використання складного PIN-коду та біометричних даних забезпечує всебічний захист месенджерів. Однак після інфікування телефона Джеффа Безоса, засновника інтернет-компанії Amazon, за допомогою шкідливого відео, яке було надіслане через WhatsApp, серед користувачів постало питання безпеки смартфона та захисту цього додатку.

Facebook випустила додаток для відеодзвінків Messenger Rooms, що дозволяє додавати в віртуальну кімнату до 50 осіб. У своєму блозі компанія особливо підкреслила безпеку Messenger Rooms. Але це не зовсім так.

Дезінформація про коронавірус “затоплює” Інтернет. Експерти закликають громадськість практикувати “гігієну інформації”. Ми зібрали поради того, що Ви можете зробити, щоб зупинити поширення фейків і паніки в Мережі.

В глобальній Мережі з’явилася інформація про нову операційну систему Windows 20, реліз якої може статися вже в кінці цього року, або ж на початку наступного. Новітня платформа містить у собі масу відмінностей від доступної зараз, тому вона гарантовано всіх порадує.