Організація Shadowserver, що відстежує безпеку інтернету, виявила понад 25 тисяч пристроїв Fortinet з увімкненою функцією FortiCloud SSO, які залишаються доступними онлайн на тлі активних атак, що експлуатують критичну вразливість обходу автентифікації.

Активна експлуатація критичної вразливості

9 грудня компанія Fortinet випустила патч для усунення вразливостей CVE-2025-59718 (FortiOS, FortiProxy, FortiSwitchManager) та CVE-2025-59719 (FortiWeb). Виробник зазначив, що вразлива функція входу через FortiCloud SSO не активується до моменту реєстрації пристрою в сервісі підтримки FortiCare.

У понеділок компанія з кібербезпеки Arctic Wolf повідомила, що вразливість активно експлуатується для компрометації адміністративних облікових записів через шкідливі запити єдиного входу (SSO).

Як працює атака

Зловмисники використовують цю вразливість у незахищених продуктах, надсилаючи спеціально сформоване SAML-повідомлення для отримання адміністративного доступу до вебінтерфейсу управління та завантаження файлів конфігурації системи. Ці конфіденційні файли розкривають потенційно вразливі інтерфейси, хешовані паролі (які зловмисники можуть розшифрувати), сервіси з доступом до інтернету, мережеву топологію та політики міжмережевого екрану.

Масштаб проблеми: понад 25 тисяч відкритих пристроїв

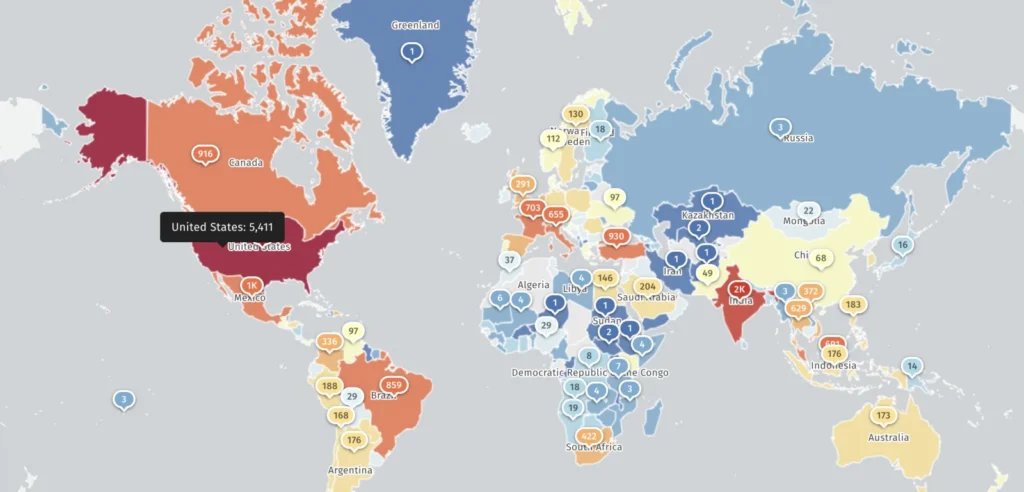

Сьогодні Shadowserver повідомила про відстежування понад 25 тисяч IP-адрес з активним FortiCloud SSO — понад 5400 у США та майже 2000 в Індії. Проте наразі немає інформації про те, скільки з них захищені від атак, що експлуатують вразливості CVE-2025-59718 та CVE-2025-59719.

Дослідник загроз компанії Macnica Ютака Сейяма повідомив виданню BleepingComputer, що його сканування виявило понад 30 тисяч пристроїв Fortinet з увімкненим FortiCloud SSO, які також мають відкритий доступ до вебінтерфейсів управління.

«Враховуючи, як часто вразливості адміністративного GUI FortiOS експлуатувалися раніше, дивує, що стільки адміністративних інтерфейсів досі залишаються загальнодоступними», — зазначив Сейяма.

CISA вимагає термінового патчу

У вівторок Агентство з кібербезпеки та безпеки інфраструктури США (CISA) додало вразливість обходу автентифікації FortiCloud SSO до свого каталогу активно експлуатованих вразливостей. Федеральні агентства США зобов’язані встановити патч протягом тижня — до 23 грудня, відповідно до Обов’язкової оперативної директиви 22-01.

Fortinet у фокусі кіберзлочинців

Вразливості Fortinet регулярно експлуатуються групами кібершпигунства, кіберзлочинності та програм-вимагачів, часто як zero-day вразливості.

Наприклад, у лютому Fortinet повідомив, що відома китайська хакерська група Volt Typhoon експлуатувала дві вразливості FortiOS SSL VPN (CVE-2023-27997 та CVE-2022-42475) для встановлення бекдору в військову мережу Міністерства оборони Нідерландів, використовуючи спеціальне шкідливе ПЗ віддаленого доступу Coathanger.

Нещодавно, у листопаді, Fortinet попередив про zero-day вразливість FortiWeb (CVE-2025-58034), яка експлуатується в реальних умовах. Це сталося через тиждень після підтвердження компанією, що вона мовчки виправила іншу zero-day вразливість FortiWeb (CVE-2025-64446), яка використовувалася в масштабних атаках.