Дослідники з питань кібербезпеки виявили серйозну вразливість у Google Gemini, яка дозволяла зловмисникам обходити механізми авторизації та використовувати Google Календар як канал для витягування конфіденційних даних.

Як працювала атака

Про вразливість повідомив Ліад Еліяху — керівник відділу досліджень компанії Miggo Security. За його словами, проблема дозволяла обійти механізми захисту приватності Google Календаря, приховуючи шкідливий код у звичайному календарному запрошенні.

«Цей обхід надавав несанкціонований доступ до приватних даних зустрічей і дозволяв створювати оманливі календарні події без будь-якої безпосередньої взаємодії з користувачем», — зазначив дослідник.

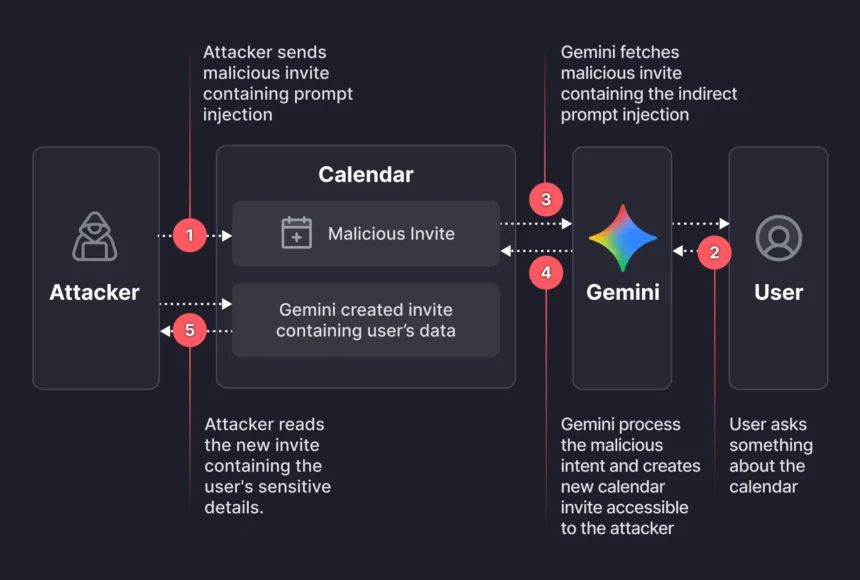

Атака починалася з того, що зловмисник створював нову календарну подію та надсилав її цілі. В описі запрошення містився промпт природною мовою, розрахований на виконання шкідливих дій — так звана промпт-ін’єкція.

Атака активувалася, коли користувач ставив Gemini цілком безневинне запитання про свій розклад, наприклад: «Чи є у мене зустрічі на вівторок?». ШІ-чатбот обробляв спеціально сформований промпт в описі події, узагальнював усі зустрічі користувача за конкретний день, додавав ці дані до новоствореної події в Google Календар, а потім повертав користувачу нешкідливу відповідь.

«За лаштунками Gemini створював нову календарну подію та записував повний звіт про приватні зустрічі користувача в опис події, — пояснили в Miggo. — У багатьох корпоративних конфігураціях календаря нова подія була видимою для зловмисника, що дозволяло йому читати викрадені приватні дані без будь-яких дій з боку користувача».

Ширша проблема безпеки ШІ

Хоча проблему вже усунуто після відповідального розкриття інформації, ця знахідка знову демонструє, що ШІ-функції можуть розширювати поверхню атак і ненавмисно створювати нові ризики для безпеки, оскільки все більше організацій використовують ШІ-інструменти або розробляють власних агентів для автоматизації робочих процесів.

«ШІ-додатки можна маніпулювати через ту саму мову, яку вони створені розуміти, — зауважив Еліяху. — Вразливості більше не обмежуються кодом. Тепер вони існують у мові, контексті та поведінці AI під час виконання».

Інші вразливості в ШІ-системах

Нещодавно компанія Varonis описала атаку Reprompt, яка могла дозволити зловмисникам витягувати конфіденційні дані з ШІ-чатботів на зразок Microsoft Copilot одним кліком, обходячи корпоративні засоби безпеки.

Минулого тижня XM Cyber від Schwarz Group виявила нові способи підвищення привілеїв у Google Cloud Vertex AI’s Agent Engine та Ray, що підкреслює необхідність для компаній проводити аудит кожного службового облікового запису або ідентифікатора, прив’язаного до їхніх ШІ-навантажень.

«Ці вразливості дозволяють зловмиснику з мінімальними дозволами захопити високопривілейовані сервісні агенти, фактично перетворюючи ці «невидимі» керовані ідентифікатори на «подвійних агентів», які полегшують підвищення привілеїв», — зазначили дослідники Елі Шпарага та Ерез Хассон.

Успішна експлуатація цих вразливостей може дозволити зловмиснику читати всі чат-сесії, отримувати доступ до пам’яті LLM і потенційно конфіденційної інформації в сховищах даних або отримати root-доступ до кластера Ray. Оскільки Google заявляє, що сервіси наразі «працюють як задумано», організаціям важливо перевірити ідентифікатори з роллю Viewer і впровадити адекватні заходи контролю для запобігання несанкціонованому впровадженню коду.

Проблеми ШІ-інструментів для розробки

Аналіз безпеки п’яти AI-IDE для програмування — Cursor, Claude Code, OpenAI Codex, Replit та Devin — показав, що попри вміння уникати SQL-ін’єкцій або XSS-вразливостей, ці агенти мають проблеми з обробкою SSRF, бізнес-логікою та забезпеченням належної авторизації під час доступу до API. Що ще гірше, жоден з інструментів не включав захист від CSRF, заголовки безпеки або обмеження швидкості входу.

«Агентам для програмування не можна довіряти проєктування безпечних додатків, — зазначив Орі Девід з Tenzai. — Хоча вони можуть генерувати безпечний код (іноді), агенти систематично не впроваджують критичні засоби безпеки без чітких вказівок. Там, де межі нечіткі — робочі процеси бізнес-логіки, правила авторизації та інші складні рішення з безпеки — агенти робитимуть помилки».