Ви не можете отримати більше конфіденційності та безпеки від веб-браузера, ніж під час використання Tor. Браузер Tor використовує мережу Onion для забезпечення конфіденційності та безпеки.

Що таке мережа Onion?

По-перше, Tor є скороченням від “The Onion Router”. Під час використання мережі Onion весь трафік інкапсулюється в шари шифрування, які передаються через низку вузлів, які називаються «цибулевими маршрутизаторами». Коли трафік проходить через вузол, він знімає один шар, який показує наступне місце призначення для даних. Через це стороннім особам дуже важко відстежувати вашу активність в Інтернеті (важче, ніж з будь-яким іншим браузером).

І браузер Tor, і мережа Onion є безкоштовними для використання для всіх, а браузер Tor доступний для Android, Linux, MacOS і Windows. І хоча Tor є веб-браузером, його використання дещо відрізняється від використання таких браузерів, як Firefox, Chrome, Opera, Brave, Safari та Edge.

Серйозно, якщо ви хочете справді захистити свою конфіденційність і безпеку в Інтернеті, браузер Tor – єдиний шлях. Жоден інший браузер не може зрівнятися з ним, і вам навіть не варто намагатися налаштувати ваш поточний браузер у спробах отримати те, що пропонує Tor.

При цьому Tor не ідеальний. Ще в 2020 році було розкрито низку проблем безпеки Tor. Звичайно, оскільки Tor з відкритим кодом, ви можете бути впевнені, що ці проблеми були негайно виправлені (або спростовані розробниками).

Звичайно, жодне програмне забезпечення не є ідеальним, і поки ваш комп’ютер підключено до мережі, він ніколи не може бути на 100% у безпеці. Крім того, ви повинні знати, що під час використання браузера Tor мережевий трафік не буде таким швидким, як у інших браузерах. Це уповільнення пов’язане з шарами безпеки, які необхідно «зняти».

Тепер, коли ви знаєте, що таке Tor, дозвольте показати вам, наскільки ним легко користуватися.

Як підключити Tor до мережі Onion

Вимоги

Єдине, що вам знадобиться, це браузер Tor, встановлений на комп’ютері або мобільному пристрої. Ми продемонструємо Tor Browser на Linux, але платформа, яку ви використовуєте, не матиме значення. Ви можете завантажити браузер Tor для свого робочого столу з офіційної сторінки завантаження. Посилання на версію для Android переведе вас на сторінку завантажень файлів .apk. На тій же сторінці ви знайдете посилання на сторінку Tor у Google Play. Ми б запропонували встановити Tor на Android із магазину Google Play.

Під час використання Linux ви також можете встановити Tor зі стандартних репозиторіїв, це означає, що він має бути доступним для встановлення з магазину додатків для настільних комп’ютерів.

Коли Tor встановлено, ми покажемо вам, як ним користуватися.

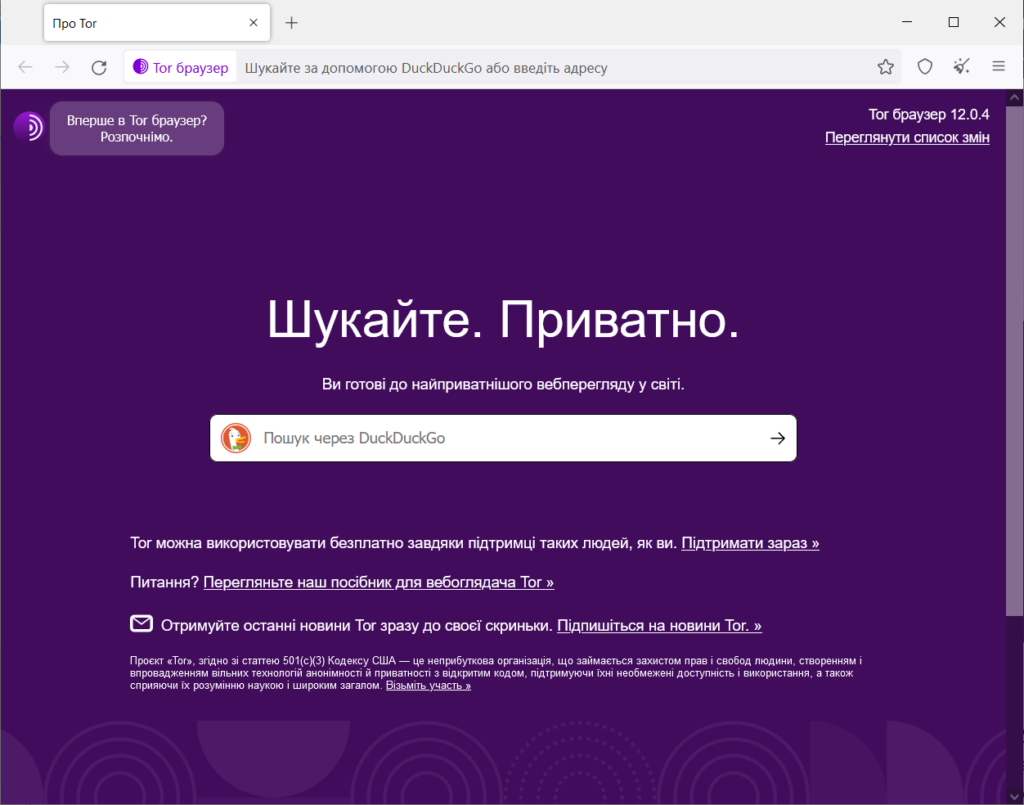

1. Відкрийте браузер Tor

Перше, що потрібно зробити, це відкрити Tor Browser, що можна зробити з меню робочого столу.

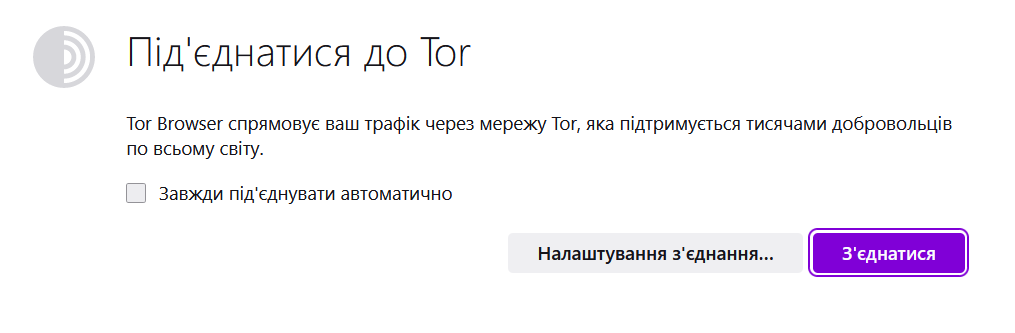

2. Підключіться до Tor

Якщо ви встановили Tor у Linux зі стандартного репозиторію під час першого запуску, він автоматично завантажить останню версію Tor для вас.

Після відкриття ви побачите кнопку під назвою “З’єднатися”. Коли ви відкриваєте Tor, він не налаштований на автоматичне підключення до мережі Onion. Доки ви не підключитесь до мережі Onion, браузер Tor неможливо використовувати. Ми радимо увімкнути автоматичне з’єднання, встановивши прапорець “Завжди під’єднувати автоматично”. Зробивши це, клацніть «З’єднатися», і Tor запрацює.

Підключення відбудеться не відразу, тому дайте браузеру час завершити процес. Якщо ви виявите, що Tor не може встановити з’єднання, закрийте браузер і повторіть спробу. Нам доводилося робити це майже кожного разу, коли запускався Tor. Наступного разу, коли ви відкриєте Tor, у нього не повинно виникнути проблем із підключенням.

Після підключення Tor ви можете почати використовувати його, як будь-який браузер.

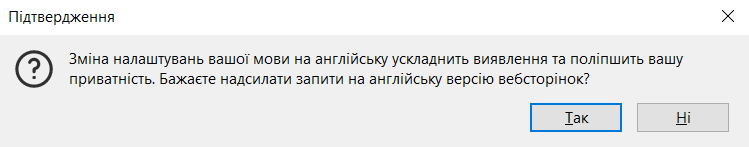

Зверніть увагу, що при встановленні української як мови інтерфейсу, при введенні першої ж веб-адреси браузер запитає чи не хочете ви перемкнути мову на англійську.

На нашу думку, це не впливає критично на безпеку, і ми радимо відмовитись, натиснувши “Ні”. Втім, кінцевий вибір за вами.

3. Виправте помилку “403: Заборонено”

Ми виявили, що деякі сайти не можна одразу переглядати за допомогою браузера Tor. Наприклад, під час спроби переглянути сайт Tor відображає Помилка 403: заборонено. Ваш клієнт не має дозволу на отримання URL-адреси з цього сервера.

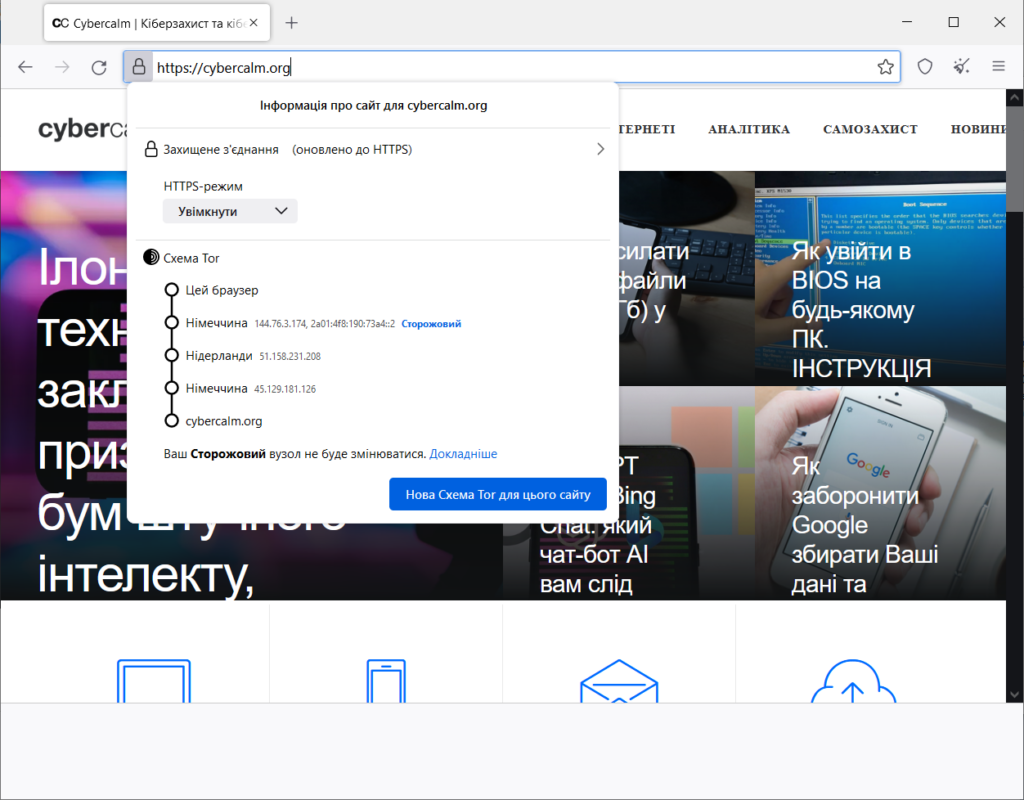

Якщо це станеться, клацніть піктограму замка ліворуч від відповідної URL-адреси та у спливаючому вікні клацніть «Нова Схема Tor для цього сайту». Після створення нової схеми сайт має завантажитися належним чином.

Ось для чого і як варто використовувати браузер Tor. Навіть якщо ви побачите, що він повільніший, ніж ваш звичайний браузер, додаткова конфіденційність і безпека, які ви отримуєте від Tor, цілком варті зниження швидкості.

Ми використовуємо Tor, коли потрібна підвищена безпека для певного сайту чи служби (в іншому випадку ми використовуємо Firefox). Спробуйте цей веб-переглядач і подивіться, чи не досягнете ви додаткової конфіденційності та безпеки.