Завдяки стрімкому розвитку інновацій межа між реальністю та віртуальним світом стає все більш розмитою. Сьогодні за допомогою новітніх технологій ми можемо змусити будь-яку людину “сказати” все, що заманеться. Зокрема йдеться про поширені deepfake-відео.

Що таке “deepfake”?

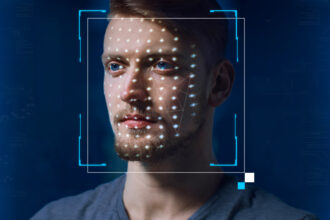

Технологія «deepfake» є методом синтезу зображення людини на основі технології штучного інтелекту. Вона дозволяє створювати фальшиві ролики за допомогою накладання потрібних слів на вже існуюче відео або навпаки. Такі відео виглядають дуже реалістичними. Основними жертвами таких відеороликів стають знаменитості та громадські діячі. Як правило, в підробних відео відомі особистості нібито говорять щось образливе та провокаційне.

Популярність deepfake-відео зростає з кожним днем, зокрема за останній рік їх кількість збільшилась майже удвічі. Крім цього, удосконалюється і якість таких відео. Наприклад, в Інтернет-мережі поширений відеоролик з актором Біллом Гейдером, який без особливих зусиль перетворюється на Тома Круза. При цьому змінюється не тільки зовнішність, але й голос актора. Під час пошуку deepfake-відео на YouTube, ви знайдете безліч роликів з публічними особистостями на досить різні теми.

В чому небезпека deepfake-відео?

Технологія “deepfake” набирає все більшої популярності не тільки серед звичайних користувачів, а й серед кіберзлочинців. Хоча цей тренд сприймається більш як розвага, але в подальшому такі фальшиві ролики можуть стати причиною політичних скандалів, а також бути використані в кібератаках та в інших злочинних схемах.

Все частіше технологія “deepfake” допомагає зловмисникам здійснювати різні шахрайські операції. Наприклад, шахраї, видаючи себе за генерального директора, просили терміново перевести великі суми нібито на рахунок постачальника, а насправді вказували свій рахунок. Варто зазначити, що підробити голоси особистостей, які займають керуючі посади, досить легко, оскільки вони часто виступають на різних конференціях, які часто загальнодоступні на YouTube.

Deepfake-відео становлять загрозу не тільки публічним особистостям, а й звичайним користувачам, навіть вашим близьким та колегам. Наприклад, “deepfake” можуть використовуватися для знущань у школах чи офісах.

Технологія “deepfake” стає все доступнішою для будь-якого користувача, а розпізнати фальшивку стає все важче. І дійсно, фейк-технології удосконалюються з кожним днем, а ось розвиток інструментів, здатних розпізнати підроблений контент, поки знаходиться на початковому рівні. Сьогодні немає сервісу або технології, яка змогла б викрити “deepfake”. Тому залишається тільки покладатися на свою інтуїцію.

Крім цього, уникнути шахрайських схем з використанням цієї технології, націлених на підприємства, допоможуть такі запобіжні заходи:

- створіть спільне таємне слово з людьми, яким вам доведеться доручати певні дії, наприклад, керівник, який може надавати розпорядження працівникам переказувати гроші, може використовувати певне слово, відоме лише йому та фінансовому відділу;

- обговоріть із працівниками дії, які Ви ніколи не попросите їх зробити, щоб розпізнавати шахрайські запити;

- для перевірки будь-якого запиту використовуйте різні способи комунікації, наприклад, якщо спілкування розпочинається текстовим повідомленням, підтвердьте його, звернувшись до особи за допомогою відомих вам номера телефону або електронної пошти.

Варто зазначити, що для створення максимально реалістичного відеоролика потрібно зібрати велику кількість відео- і аудіозаписів конкретної людини, навіть для короткого кліпу. Зараз це не є великою проблемою, оскільки безліч наших фото та відео загальнодоступні в популярних соцмережах. Однак, в гонитві за віртуальною популярністю варто не забувати, що вся опублікована інформація може бути використана кіберзлочинцями.

Джерело: ESET

Радимо звернути увагу на поради, про які писав Cybercalm, а саме:

Телефонне шахрайство: як розпізнати обман та викрити зловмисника?

Платіжна безпека: як вберегтися від шахраїв під час користування онлайн-банкінгом?

Як автоматично пересилати певні електронні листи в Gmail? – ІНСТРУКЦІЯ

Що таке Google Tensor і як він покращить майбутні смартфони? ОГЛЯД

До речі, Apple скануватиме фото в iPhone користувачів, щоб захистити дітей від насильства. Про це заявив сам американський технологічний гігант.

Виявлено спосіб, що дозволяє користувачам Telegram для Mac назавжди зберігати повідомлення, які повинні самі знищуватися і переглядати їх без відома відправника. Уразливість виправити неможливо.

Зверніть увагу, шахрайську схему з виманювання даних платіжних карт українців вигадали зловмисники, створивши фейкову сторінку у Facebook та фейковий сайт ТСН. Довірливих користувачів змушували вказувати дані своїх платіжних карток.

Окрім цього, Windows 11 може вийти раніше, ніж Ви думали. Майкрософт була щедрою з інформацією про Windows 11, за значним винятком є дата виходу. Однак компанія могла ненароком відкрити вікно випуску за жовтень, завдяки деяким документам підтримки Intel та Microsoft, виявленим BleepingComputer.

Також якщо Ви регулярно пересилаєте повідомлення на інший обліковий запис електронної пошти, чому б не автоматизувати це завдання? Використовуючи зручну функцію фільтрування в Gmail, Ви можете автоматично пересилати певні електронні листи, коли вони потраплять у Вашу поштову скриньку.