Сьогодні витоки даних стаються все частіше, а ваші облікові дані можуть потрапити в мережу навіть у разі дотримання суворих правил кібергігієнти, зокрема через інциденти у великих компаніях.

Під час одного із найбільших витоків даних через ряд атак на різні компанії та онлайн-сервіси, включно з LinkedIn та Twitter (зараз X), було викрадено 26 мільярдів записів із конфіденційною інформацією, серед якої і облікові дані користувачів. Тоді як злам вебсервісу Yahoo у 2013 році скомпрометував усі три мільярди акаунтів користувачів. Крім цього, у 2019 році у мережу потрапило 773 мільйони логінів та паролів, які раніше були викрадені з різних організацій.

У зв’язку з цим спеціалісти ESET підготували рекомендації про те, як дізнатися, чи ваші облікові дані зламано та як мінімізувати ризики їх витоку.

Як дізнатися, чи стали ви жертвою витоку даних

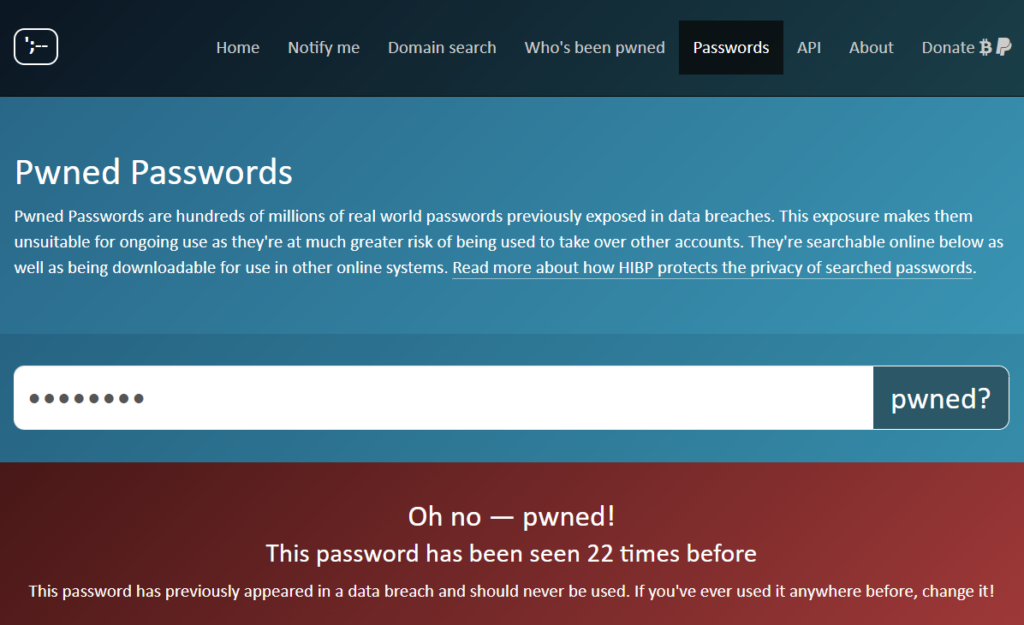

Перевірити, чи ваша адреса електронної пошти чи будь-який із паролів потрапили в мережу внаслідок витоку даних, можна за допомогою сайту haveibeenpwned.com. На сайті є безкоштовний інструмент, який може повідомити, коли та де з’явилися ваші дані.

Для цього потрібно ввести адресу електронної пошти та натиснути «pwned?». Після цього з’явиться повідомлення про стан безпеки ваших облікових даних, а також про витік, унаслідок якого вони потрапили у мережу. У разі відсутності ваших даних у будь-яких витоках результат буде зеленим, в іншому випадку він буде червоним з переліком всіх витоків даних, у яких з’явилася ваша облікова інформація.

Чим можуть допомогти браузери та менеджери паролів

Деякі браузери, зокрема Google Chrome та Firefox, можуть перевіряти наявність ваших паролів у відомих витоках даних. Chrome також може рекомендувати надійніші комбінації за допомогою свого диспетчера паролів або запропонувати інші функції для підвищення безпеки ваших облікових даних.

Однак ви можете покращити свою безпеку даних й скористатися спеціальним менеджером паролів, який забезпечить надійний захист облікової інформації, зокрема за допомогою шифрування. Менеджери паролів можуть не лише безпечно зберігати ваші дані для входу, але й генерувати складні та унікальні паролі для кожного акаунту. Ці інструменти також часто входять до складу багаторівневих програм з безпеки.

З іншого боку, менеджери паролів незахищені від компрометації та залишаються привабливими цілями для зловмисників, наприклад, для атак з викраденими обліковими даними або із використанням уразливостей програмного забезпечення. Однак вбудована перевірка паролів на витік та інтеграція з програмами для двофакторної автентифікації, які доступні на багатьох онлайн-платформах, допоможуть мінімізувати ризики та своєчасно відреагувати.

Як запобігти витоку облікових даних

На додаток до захисту паролем вмикайте двофакторну автентифікацію у кожному обліковому записі, який її підтримує, наприклад, Microsoft Authenticator або Google Authenticator. Це значно ускладнить отримати несанкціонований доступ зловмисникам до ваших облікових записів, навіть якщо вони якимось чином дізналися ваші паролі. Варто зазначити, що новий підхід до автентифікації забезпечує вхід без пароля, наприклад, за допомогою ключів доступу, токенів безпеки, одноразових кодів або біометричних даних для підтвердження на кількох пристроях та системах.

Крім цього, для безпеки паролів не записуйте та не зберігайте їх у програмі для створення нотаток. Також краще уникати зберігання облікових даних у браузерах, які зазвичай зберігають їх лише як прості текстові файли, що робить їх уразливими для викрадення шкідливим програмним забезпеченням.

Важливо використовувати надійні та унікальні паролі для кожного облікового запису, які ускладнюють здійснення атак методом підбору. Також слід уникати простих та коротких комбінацій, натомість використовувати парольні фрази з великими літерами та спеціальними символами, які часто легше запам’ятати. Для створення комбінацій або перевірки надійності ваших власних використовуйте генератор паролів від ESET.

Як компанії можуть уникнути витоку даних

Запобігти порушенням та інцидентам безпеки в компанії допоможе XDR-інструмент для виявлення та реагування. Крім того, він дозволить завчасно реагувати на будь-яку підозрілу активність. Також досить важливим є управління уразливостями, оскільки відстеження відомих помилок програмного забезпечення та своєчасне виправлення допомагає запобігти їх використанню кіберзлочинцями.

Тим часом людський фактор також може спровокувати компрометацію, наприклад, у випадку відкриття співробітником підозрілого вкладення електронної пошти або небезпечного посилання. Саме тому важливо проводити навчання з кібербезпеки, зокрема щодо захисту робочих станцій та пошти. Будь-яка компанія, яка займається безпекою даних, також повинна розглянути рішення для запобігання втраті даних (DLP) та запровадити надійну політику резервного копіювання.

Крім того, обробка великих обсягів даних користувачів вимагає суворих методів шифрування. Рішення для шифрування даних може захистити конфіденційну інформацію, ускладнюючи зловмисникам її використання у разі викрадення без відповідних ключів. Хоча єдиного рішення для всіх не існує, кожна компанія має забезпечити комплексний кіберзахист відповідно до своїх потреб, поєднуючи декілька рівнів з безпеки, щоб запобігти витоку даних.