Чи можна автоматично підключатися до Wi-Fi мереж в публічних місцях? У кав’ярні або у потязі користувачі прагнуть якомога швидше знайти безкоштовний публічний Wi-Fi для інтернет-підключення, але не завжди замислюються, наскільки це безпечно.

Чому публічний Wi-Fi небезпечний?

Публічний Wi-Fi небезпечний через кілька основних причин:

- Відсутність шифрування

Багато публічних мереж не використовують шифрування або використовують слабке шифрування (наприклад, WPA2-Personal), що дозволяє зловмисникам перехоплювати передані дані. - Атаки «Людина посередині» (MITM)

Хакери можуть створити підроблену точку доступу або перехоплювати трафік, щоб отримати доступ до ваших даних (логіни, паролі, фінансові операції тощо). - Шкідливі точки доступу

Зловмисники можуть створювати Wi-Fi з назвами, схожими на офіційні (наприклад, “Free Coffee Wi-Fi”), щоб змусити користувачів підключитися та викрасти їхні дані. - Розповсюдження шкідливого ПЗ

Якщо у вас вимкнені налаштування безпеки, зловмисники можуть віддалено встановити на ваш пристрій віруси або шпигунські програми. - Перехоплення сесій

Деякі атаки дозволяють хакерам викрадати сесії користувачів (наприклад, куки браузера), що може дати їм доступ до ваших акаунтів без пароля.

Як захистити свої дані у відкритій Wi-Fi мережі

1. Перевіряйте легітимність мереж

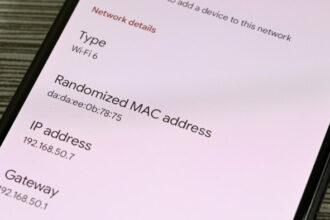

Незалежно від того, де ви перебуваєте — у магазині, ресторані чи музеї — завжди запитуйте у працівників закладу правильну назву мережі та пароль. Для перехоплення даних користувачів зловмисники можуть створити фейкову мережу, назва, якої буде дуже подібна на легітимну. Будьте особливо обережні, якщо відкритий Wi-Fi не захищено протоколом WPA, WPA2 або WPA3, оскільки таке з’єднання не буде шифруватися і зловмисники зможуть легко отримати доступ до вашої конфіденційної інформації. Перевірити тип протоколу шифрування та рівень сигналу можна у параметрах мережі.

2. Віддавайте перевагу сайтам з HTTPS

Варто звертати увагу, щоб веб-сторінки, які ви відвідуєте, використовували протокол https. Це надзвичайно легко перевірити: https має відображатися як частина веб-адреси на початку адресного рядка або у вигляді замка. Наявність у веб-сайта або конкретної сторінки дійсного цифрового сертифіката та сучасного шифрування SSL/TLS значно знижує імовірність атак на пристрій користувача. Майже всі сучасні браузери інформують про незахищене з’єднання, наприклад, Firefox блокує завантаження HTTP-контенту з HTTPS-сторінок, а Chrome блокує сайти, які “маскуються” під HTTPS. Тому звертайте увагу на попередження та не ігноруйте їх.

3. Регулярно встановлюйте оновлення

Для надійного захисту від сучасних та нових загроз варто регулярно оновлювати веб-браузер, програми та антивірусне рішення. Завдяки встановленню оновлень ви отримуватимете останні виправлення та вдосконалення системи безпеки для більш ефективного захисту пристрою.

Варто зазначити, що іноді зловмисники під виглядом оновлень програмного забезпечення можуть поширювати загрози, зокрема рекламне програмне забезпечення. Саме тому рекомендовано завантажувати нові версії продуктів лише з офіційних магазинів або сайтів розробників.

4. Не обмінюйтесь конфіденційною інформацією

Намагайтеся не використовувати відкритий Wi-Fi для перегляду електронної пошти, входу в облікові записи, здійснення операцій в онлайн-банкінгу, відправки документів чи будь-яких інших конфіденційних даних. Усі важливі операції варто здійснювати з дому, або будь-якої іншої довіреної точки доступу, яку захищено складним та унікальним паролем та брандмауером.

5. Вибирайте мережу вручну

Переконайтеся, що ваш ноутбук, планшет або смартфон налаштовано на вибір Wi-Fi вручну, а не на автоматичне підключення. Якщо ви вже використовували певну точку доступу раніше, ваш пристрій може автоматично підключитися до неї. Саме тому для відкритих Wi-Fi варто використовувати функцію “Забути мережу” — це дозволить уникнути непомітного для користувача підключення до Інтернету.

6. Використовуйте VPN

Якщо ви багато подорожуєте і не маєте особистого портативного роутера, вмикайте віртуальну приватну мережу (VPN). Цей інструмент здійснює шифрування зв’язку, щоб зловмисники не могли перехопити та прочитати електронні листи, викрасти конфіденційну інформацію чи відстежити ваші дії.

7. Використовуйте додаткові інструменти захисту

Питанню конфіденційності в Інтернеті сьогодні приділяють більше уваги, ніж будь-коли. Саме тому такі сервіси, як Tor, VPN та DoNotTrack стають все більш популярними. Ці інструменти забезпечують конфіденційність в Інтернеті шляхом шифрування з’єднання навіть для веб-сайтів, які за замовчуванням не шифруються.

Також, для додаткового захисту в мережі, розгляньте можливість використання браузера, орієнтованого на конфіденційність, наприклад, DuckDuckGo або Brave.

8. Встановіть двофакторну аутентифікацію

Увімкніть двофакторну аутентифікацію для всіх облікових записів, де це можливо. Цей крок додає ще один рівень безпеки, тому навіть, якщо зловмисники матимуть логін та пароль, дані користувача будуть захищені від несанкціонованого доступу.

9. Завершуйте активні сеанси в облікових записах

Під час доступу до відкритих Wi-Fi завжди виходьте з екаунтів, щоб уникнути їх компрометації. Крім цього, використовуйте функцію “Переглянути активні сеанси”, яка доступна у більшості месенджерів та Інтернет-спільнот. Вона дозволяє перевірити де, коли та з яких пристроїв здійснювався вхід до вашого облікового запису.

10. Використовуйте мобільний інтернет замість публічного Wi-Fi, якщо можливо

У мережах мобільного зв’язку немає можливості відкритого доступу до даних, а оновлення автоматично надходять на ваш пристрій. Таким чином, при використанні мобільних даних вам не потрібно турбуватися про вхід або перевірку типу протоколу безпеки, який використовується. Навіть з’єднання з мобільною точкою доступу буде більш безпечним, ніж з’єднання з громадським Wi-Fi, якщо ви встановите надійний пароль.

11. Вимикайте підключення до Інтернету, якщо він не використовується

Якщо ви вже виконали всі необхідні дії в Інтернеті та підключення до відкритого Wi-Fi Вам більше не потрібне, просто вимкніть його. Це забезпечить захист від несанкціонованого доступу зловмисників. Чим довше ви будете підключені до відкритої мережі, тим більша імовірність того, що кіберзлочинці намагатимуться отримати доступ до ваших даних.