Практично кожен ваш обліковий запис може бути зламаний. Після численних витоків даних у 2024 році, коли понад 7 мільярдів облікових даних потрапило на чорний ринок, технологічні компанії впроваджують нові стандарти безпеки. Microsoft оголосила про обов’язкову багатофакторну аутентифікацію для всіх користувачів Microsoft 365 та Azure до вересня 2025 року, а компанії Apple, Google та Microsoft активно просувають нову технологію passkeys, яка має замінити паролі.

- Що таке двофакторна аутентифікація та чому вона критично важлива

- Чому SMS-аутентифікація більше не є безпечною

- Додатки-аутентифікатори: надійніша альтернатива SMS

- Апаратні ключі безпеки: максимальний захист від фішингу

- Passkeys: революція в автентифікації без паролів

- Налаштування двофакторної автентифікації на платформах Apple

- Налаштування двофакторної автентифікації в Microsoft

- Налаштування двофакторної автентифікації в Google

- Додаткові рекомендації з безпеки

- Майбутнє аутентифікації: перехід до passwordless

Проте поки ці стандарти впроваджуються, найкращим методом захисту залишається двофакторна аутентифікація — процес, який вимагає додаткового підтвердження вашої особи при вході в обліковий запис. За даними Microsoft, облікові записи з увімкненою багатофакторною аутентифікацією на 99,9% краще захищені від компрометації.

Що таке двофакторна аутентифікація та чому вона критично важлива

Двофакторна аутентифікація (2FA) — це метод захисту, який вимагає два різні способи підтвердження особи: щось, що ви знаєте (пароль), та щось, що ви маєте (смартфон, апаратний ключ) або чим ви є (біометричні дані). Дослідження 2025 року показують, що 83% організацій використовують багатофакторну аутентифікацію, а 66% вимагають біометричної перевірки для доступу до корпоративних ресурсів.

Статистика кіберзлочинності підтверджує критичну важливість 2FA: у 2024 році 62% витоків даних були спричинені викраденими або слабкими паролями. При цьому системи Microsoft піддаються понад 1000 атакам паролів щосекунди, що підкреслює недостатність традиційного парольного захисту.

Чому SMS-аутентифікація більше не є безпечною

Попри поширеність SMS-кодів для двофакторної аутентифікації, цей метод має серйозні вразливості. У 2024 році кількість атак із заміною SIM-карт (SIM swapping) зросла на 1055% — лише у Великій Британії зафіксовано майже 3000 випадків проти 289 у 2023 році. В США ФБР зареєструвало збитки від таких атак на суму 26 мільйонів доларів.

SIM swapping — це атака, коли зловмисники переконують мобільного оператора перенести ваш номер на SIM-карту під їхнім контролем, отримуючи доступ до всіх SMS-кодів автентифікації. Крім того, SMS-повідомлення не шифруються, що дозволяє перехоплювати коди через вразливості мережі SS7. Дослідження Princeton University показало, що 80% спроб SIM swap-атак виявилися успішними з першої спроби.

Експерти з кібербезпеки радять відмовитися від SMS 2FA на користь більш захищених методів, особливо для критично важливих облікових записів — банківських, криптовалютних та електронної пошти.

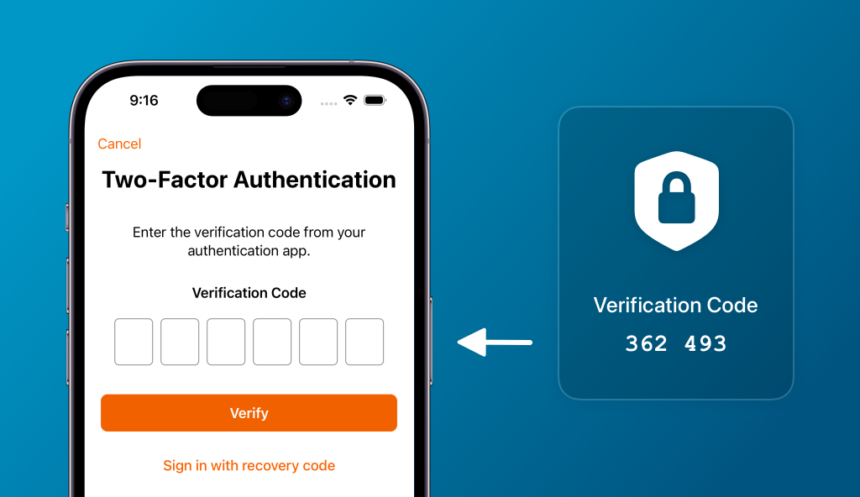

Додатки-аутентифікатори: надійніша альтернатива SMS

Додатки-аутентифікатори генерують тимчасові коди безпосередньо на вашому пристрої без використання телефонної мережі, що робить їх стійкими до перехоплення та SIM swapping. Найпопулярніші програми — Google Authenticator, Microsoft Authenticator та Authy — працюють за стандартом TOTP (Time-based One-Time Password), генеруючи 6-значний код, який оновлюється кожні 30 секунд. Також нещодавно творці Proton VPN випустили 2FA додаток, який доступний для всіх основних платформ. Proton Authenticator простий у використанні, елегантний і безкоштовний.

При налаштуванні нового облікового запису ви скануєте QR-код, який прив’язує додаток до вашого акаунта. Наступного разу при вході вам достатньо ввести код з програми. Ці коди генеруються локально на пристрої та не передаються через Інтернет, що унеможливлює їх перехоплення хакерами.

За даними досліджень 2025 року, додатки-аутентифікатори забезпечують значно вищий рівень безпеки порівняно з SMS, хоча й не є абсолютно захищеними від фішингу — якщо зловмисник створить підроблену сторінку входу, користувач може ввести код, не помітивши підміни.

Апаратні ключі безпеки: максимальний захист від фішингу

Для максимального захисту застосовують апаратні ключі безпеки — фізичні пристрої на основі USB або NFC (наприклад, YubiKey або Feitian), які підключаються до комп’ютера чи смартфона для автентифікації. Ці ключі працюють за стандартом FIDO2 та є стійкими до фішингу — навіть якщо ви перейдете за підробленим посиланням, ключ не відкриє доступ до неправильного сайту.

Після впровадження апаратних ключів безпеки для 85 000 співробітників Google повідомила про нульову кількість успішних фішингових атак. Це підтверджує ефективність фізичних ключів як найнадійнішого методу двофакторної автентифікації у 2025 році.

Недоліком апаратних ключів є необхідність мати їх при собі та складність відновлення доступу при втраті пристрою, проте для захисту найважливіших облікових записів це оптимальне рішення.

Passkeys: революція в автентифікації без паролів

Найновіша технологія автентифікації — passkeys (ключі допуску) — використовує криптографію з відкритим ключем замість паролів. Коли ви створюєте passkey, система генерує пару ключів: приватний зберігається на вашому пристрою, а публічний — на сервері вебсайту. Вхід здійснюється за допомогою Face ID, Touch ID або PIN-коду пристрою, без введення будь-яких паролів.

Apple, Google та Microsoft активно впроваджують підтримку passkeys у свої екосистеми з 2022 року, і у 2025 році ця технологія досягла зрілості. За даними звіту Bitwarden, кількість створюваних passkeys зросла на 550% протягом 2024 року, причому понад мільйон нових passkeys було створено лише в останньому кварталі. Дослідження показують, що у 2025 році passkeys складають 62% усіх методів аутентифікації, порівняно з 33% для SMS.

Основні переваги passkeys: повна стійкість до фішингу (працюють лише на легітимних сайтах), неможливість викрадення (приватний ключ ніколи не покидає пристрій), автоматична синхронізація між пристроями через iCloud Keychain, Google Password Manager або Microsoft Account. Понад 95% пристроїв на iOS та Android підтримують passkeys, що робить цю технологію масово доступною.

Налаштування двофакторної автентифікації на платформах Apple

Для активації двофакторної автентифікації на iPhone або iPad (iOS 17 та новіших версій) відкрийте налаштування, натисніть на своє ім’я вгорі екрана, оберіть “Вхід і безпека” та увімкніть двофакторну автентифікацію. Система почне надсилати 6-значні коди на ваші довірені пристрої при кожній спробі входу з нового пристрою або браузера.

На Mac перейдіть до меню Apple → “Системні налаштування” → натисніть на своє ім’я → “Пароль і безпека” та активуйте двофакторну автентифікацію. Після цього при вході в Apple ID з нового пристрою ви отримуватимете код на свої довірені пристрої.

Для створення passkey на пристроях Apple відвідайте вебсайт, який підтримує цю технологію, виберіть опцію створення passkey та автентифікуйтесь за допомогою Face ID або Touch ID. Ключ автоматично збережеться в додатку Apple Passwords та синхронізується через iCloud Keychain на всі ваші пристрої Apple.

Налаштування двофакторної автентифікації в Microsoft

Увійдіть до свого облікового запису Microsoft на сайті account.microsoft.com та перейдіть до розділу “Безпека“. Оберіть “Додаткові параметри безпеки” та натисніть “Налаштувати” у розділі “Двоетапна перевірка“. Система запропонує додати номер телефону або додаток Microsoft Authenticator для отримання кодів підтвердження.

Microsoft зробила багатофакторну аутентифікацію обов’язковою для всіх користувачів Microsoft 365 та Azure. Перша фаза впровадження розпочалася в жовтні 2024 року для адміністративних порталів, друга фаза стартувала 1 жовтня 2025 року для інструментів командного рядка, мобільних додатків та API.

Налаштування двофакторної автентифікації в Google

Для активації двофакторної аутентифікації в облікових записах Google (Gmail, YouTube, Google Drive) перейдіть на сторінку g.co/2sv та натисніть “Розпочати“. Система запропонує ввести номер телефону та обрати спосіб отримання кодів — через SMS або телефонний дзвінок. Значно безпечнішим варіантом є використання додатка Google Authenticator або підказок Google Prompt, які дозволяють підтверджувати вхід простим натисканням “Так” на вашому смартфоні.

Google також підтримує створення резервних кодів для автономного доступу — система генерує десять одноразових кодів, які можна використати, якщо у вас немає доступу до основного методу аутентифікації. Кожен код працює лише один раз, тому після використання його слід перекреслити.

Для створення passkey в Google перейдіть до розділу безпеки облікового запису та оберіть опцію налаштування passkey. Система збереже ключ у Google Password Manager та синхронізує його на всі пристрої, де ви увійшли в обліковий запис Google.

Додаткові рекомендації з безпеки

Окрім увімкнення двофакторної аутентифікації, дотримуйтесь цих правил для максимального захисту:

- використовуйте унікальні паролі для кожного облікового запису та зберігайте їх у менеджері паролів;

- активуйте сповіщення про підозрілу активність у ваших банківських додатках та у мобільного оператора;

- встановіть блокування SIM-карти у вашого оператора для запобігання SIM swapping;

- регулярно перевіряйте сеанси входу та завершуйте незнайомі сесії.

Для найважливіших облікових записів — банківських, криптовалютних гаманців, корпоративної електронної пошти — використовуйте апаратні ключі безпеки або passkeys замість SMS-кодів.

Навчіть себе розпізнавати фішингові атаки: завжди перевіряйте URL-адресу сайту перед введенням облікових даних, не переходьте за посиланнями з непідтверджених електронних листів або SMS, та пам’ятайте, що жодна легітимна організація ніколи не попросить вас надати коди двофакторної аутентифікації.

Майбутнє аутентифікації: перехід до passwordless

У 2025 році індустрія рухається до повної відмови від паролів. Passkeys вже підтримують такі платформи, як eBay, Best Buy, Kayak, PayPal та GitHub, а обізнаність користувачів про цю технологію зросла з 39% до 57% за два роки. Експерти прогнозують, що до 2030 року ринок багатофакторної аутентифікації досягне 40 мільярдів доларів, причому основний драйвер зростання — біометричні технології та passkeys.

Організації, які впроваджують passkeys, отримують не лише підвищену безпеку, але й економічні переваги: зниження витрат на SMS-аутентифікацію, менше запитів на скидання паролів до служби підтримки, вищі показники конверсії завдяки спрощеному процесу входу. Компанії, які вже зараз переходять на passwordless-аутентифікацію, позиціонують себе як лідери в інноваціях, орієнтованих на користувача.