T-Mobile активно розслідує витік даних після того, як один з хакерів повідомив, що зламав сервери T-Mobile та вкрав бази даних, що містять персональні дані приблизно 100 мільйонів клієнтів.

Ймовірний витік даних вперше з’явився на хакерському форумі після того, як фігурант заявив, що продає базу даних, яка містить дати народження, номери посвідчень водія та номери соціального страхування на 30 мільйонів людей, за шість біткойнів (~ 280 тисяч доларів), пише BleepingComputer.

Хоча у дописі на форумі не вказано походження даних, хакер повідомив BleepingComputer, що він взяв їх із серверу T-Mobile у результаті серйозного зламу.

Він стверджує, що два тижні тому зламав сервери T-Mobile, включаючи сервер баз даних Oracle, що містить дані клієнтів.

Ці вкрадені дані нібито містять інформацію приблизно про 100 мільйонів клієнтів T-Mobile і можуть включати IMSI, IMEI клієнтів, номери телефонів, імена клієнтів, PIN-коди безпеки, номери соціального страхування, номери посвідчень водія та дату народження.

“Всю їхню базу даних історії IMEI, яка ведеться з 2004 року, було вкрадено”, – сказав хакер BleepingComputer.

IMEI (Міжнародна ідентифікація мобільного обладнання) – це унікальний номер, який використовується для ідентифікації мобільних телефонів, тоді як IMSI (Міжнародна ідентифікація мобільного абонента) – це унікальний номер, пов’язаний з користувачем у стільниковій мережі.

На доказ того, що вони зламали сервери T-Mobile, учасники злому поділилися знімком екрана SSH-з’єднання з виробничим сервером під управлінням Oracle.

Розвідувальна фірма з питань кібербезпеки Cyble також повідомила BleepingComputer, що у цей ж часовий проміжок було повідомлення про викрадення декількох баз даних загальним обсягом приблизно 106 ГБ, включаючи базу даних управління відносинами з клієнтами (CRM) T-Mobile.

Материнська плата, яка зафіксувала зазначені витоки зможе перевірити, чи належать зразки даних, надані фігурантом злому, клієнтам T-Mobile.

На запитання про те, чи намагалися представники T-Mobile викупити викрадені у них дані, хакери відповіли, що ніколи не зверталися до компанії, і вирішили продати її на форумах, де вже є зацікавлені покупці.

Коли ми зв’язалися з T-Mobile щодо продажу цих даних, вони заявили, що активно розслідують це.

“Ми знаємо про претензії, подані на підпільному форумі, і активно досліджуємо їх обґрунтованість. Наразі ми не маємо жодної додаткової інформації, якою ми могли б поділитися”,-сказав T-Mobile BleepingComputer.

T-Mobile зламали для помсти

Дійові особи повідомили Алону Галю, технічному директору розвідувальної фірми Hudson Rock у сфері кіберзлочинності, що вони здійснили цей злом, щоб пошкодити інфраструктуру США.

“Це витік був здійснений, щоб помститися США за викрадення та катування Джона Ерін Біннса у Німеччині агентами ЦРУ та турецькими спецслужбами у 2019 році, – сказав Гал у розмові. – Ми зробили це, щоб завдати шкоди інфраструктурі США”.

Біннс – резидент Туреччини, який подав до суду на ФБР, ЦРУ та Міністерство юстиції у 2020 році.

У скарзі стверджується, що уряди США та Туреччини завдали тортур та утисків над Бінном, тому він прагне змусити США оприлюднити документи щодо цих дій відповідно до Закону про свободу інформації.

Радимо звернути увагу на поради, про які писав Cybercalm, а саме:

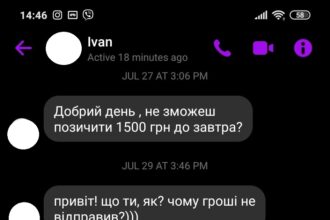

Телефонне шахрайство: як розпізнати обман та викрити зловмисника?

Платіжна безпека: як вберегтися від шахраїв під час користування онлайн-банкінгом?

Як автоматично пересилати певні електронні листи в Gmail? – ІНСТРУКЦІЯ

Що таке Google Tensor і як він покращить майбутні смартфони? ОГЛЯД

До речі, Apple скануватиме фото в iPhone користувачів, щоб захистити дітей від насильства. Про це заявив сам американський технологічний гігант.

Виявлено спосіб, що дозволяє користувачам Telegram для Mac назавжди зберігати повідомлення, які повинні самі знищуватися і переглядати їх без відома відправника. Уразливість виправити неможливо.

Зверніть увагу, шахрайську схему з виманювання даних платіжних карт українців вигадали зловмисники, створивши фейкову сторінку у Facebook та фейковий сайт ТСН. Довірливих користувачів змушували вказувати дані своїх платіжних карток.

Окрім цього, Windows 11 може вийти раніше, ніж Ви думали. Майкрософт була щедрою з інформацією про Windows 11, за значним винятком є дата виходу. Однак компанія могла ненароком відкрити вікно випуску за жовтень, завдяки деяким документам підтримки Intel та Microsoft, виявленим BleepingComputer.

Також якщо Ви регулярно пересилаєте повідомлення на інший обліковий запис електронної пошти, чому б не автоматизувати це завдання? Використовуючи зручну функцію фільтрування в Gmail, Ви можете автоматично пересилати певні електронні листи, коли вони потраплять у Вашу поштову скриньку.