Щоразу, коли ви заходите на будь-який сайт — від Facebook до інтернет-банкінгу — ваша безпека залежить від спеціальних ключів захисту Інтернету. Ці криптографічні ключі настільки важливі, що їх зміна відбувається лише кілька разів на десятиліття в присутності довірених осіб з усього світу. Якщо ці ключі потраплять не в ті руки, весь Інтернет може перетворитися на зброю масового ураження.

Що таке ключі захисту Інтернету?

Ключі захисту Інтернету (Internet Security Keys) — це криптографічні ключі, які забезпечують фундаментальну безпеку всього Інтернету. Найважливішими з них є DNSSEC Root Keys (ключі кореневої зони DNSSEC), які захищають систему доменних імен (DNS) від підробки та маніпуляцій.

DNS працює як “телефонна книга” Інтернету, перетворюючи зрозумілі людині доменні імена (наприклад, google.com) на IP-адреси, за якими комп’ютери можуть знайти потрібні сервери. DNSSEC (Domain Name System Security Extensions) додає криптографічний підпис до цих записів, гарантуючи їх автентичність та цілісність.

Історія створення та розвитку

Передумови створення (1980-2000-і роки)

Система DNS була розроблена в 1983 році, але спочатку не мала вбудованих механізмів безпеки. Будь-хто міг перехопити або підробити DNS-відповіді, що створювало серйозні загрози безпеки.

Розробка DNSSEC (2000-2010 роки)

У 2005 році були опубліковані стандарти DNSSEC (RFC 4033-4035), які запровадили криптографічний підпис DNS-записів. Однак для повноцінної роботи системи потрібен був довірений кореневий ключ.

Перша церемонія підписання (2010 рік)

23 червня 2010 року відбулася перша історична церемонія підписання кореневої зони DNS. Це була надзвичайно важлива подія для безпеки Інтернету — вперше вся глобальна мережа отримала криптографічний “якір довіри”.

Впровадження та розвиток (2010-дотепер)

З тих пір система DNSSEC поступово впроваджується по всьому світу. Сьогодні більшість зон верхнього рівня (.ua, .com, .org тощо) та мільйони доменів використовують DNSSEC для захисту своїх DNS-записів.

Як часто змінюються ключі захисту?

Поточний процес ротації (2024-2026)

У квітні 2024 року ICANN згенерувала новий кореневий ключ KSK-2024, розпочавши багаторічний процес зміни криптографічного ключа. 11 січня 2025 року новий ключ було введено в кореневу зону DNS, а його активне використання для генерації підписів заплановано на жовтень 2026 року.

Регулярність ротації ключів

Кореневі ключі DNSSEC змінюються за суворо визначеним графіком:

- Key Signing Key (KSK) — змінюється приблизно кожні 5 років

- Zone Signing Key (ZSK) — змінюється кожні 3 місяці

Останні значні зміни

- Жовтень 2017 року — перша планова зміна кореневого KSK ключа (KSK-2017)

- Квітень 2024 року — генерація нового кореневого ключа (KSK-2024)

- 11 січня 2025 року — початок впровадження KSK-2024 в корневій зоні DNS

- Жовтень 2026 року — запланована дата початку активного використання KSK-2024 для підписання

Технічні аспекти та важливість

Сучасні кореневі ключі використовують:

- RSA з довжиною ключа 2048 біт

- Алгоритм підпису RSA/SHA-256

- Поступовий перехід на більш стійкі алгоритми (наприклад, ECDSA)

Як відбувається «церемонія зміни ключів»

Раз на кілька місяців відбувається Root Key Signing Ceremony — ритуал, де оновлюють і перевіряють головний криптографічний ключ, яким підписується DNS root zone. Це найвища точка довіри в Інтернеті.

Хто бере участь

- ICANN (організація, що координує доменну систему) виступає режисером події.

- Crypto Officers — обрані люди з різних країн. У кожного з них є смарт-карта (частина головного ключа). Вони не знають один одного добре, і це спеціально — щоб не було змови.

- Аудитори та спостерігачі — для загального контролю.

Як це відбувається

- Сейфи в сейфах. Смарт-карти лежать у металевих коробках, ті — в сейфах, сейфи — у кімнатах із біометричними замками. Все знімається на відео, яке транслюється онлайн.

- Зустріч у дата-центрі (є два головні: один у Каліфорнії, другий у Вірджинії). Туди пускають тільки з паспортами, відбитками пальців, і під пильним оком охорони.

- Синхронний запуск. Crypto Officers одночасно вставляють свої карти у спеціальні апаратні модулі (HSM — Hardware Security Module). Без кількох карт нічого не працює, це як сейф із кількома ключами.

- Генерація нового ключа. HSM створює новий «Key Signing Key» (KSK).

- Підписування root zone. Новим KSK підписується список довірених серверів DNS.

- Вихідний контроль. Все це перевіряють аудитори й техніки, публікують звіти, відеозаписи та журнали дій.

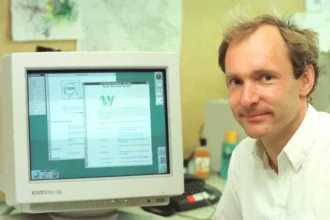

Ось, наприклад, запис церемонії від 24 квітня 2025 року:

Навіщо це все шоу

Щоб ніхто не міг потайки підмінити головний ключ. Якщо б одна людина мала повний доступ, вона могла б, наприклад, перенаправити весь трафік google.com чи bank.com на фейкові сервери. Але завдяки розподілу ключа між кількома людьми й суворим ритуалам — це практично нереально. І все ж таки давайте пофантазуємо.

Що станеться, якщо ключі викрадуть?

Масштаб катастрофи

Компрометація кореневих ключів DNSSEC стала б однією з найбільших кіберкатастроф в історії людства. Зловмисники отримали б такі можливості:

Повний контроль над DNS:

- Перенаправляти будь-які сайти на підроблені версії

- Створювати фальшиві банківські сайти, неможливо відрізнити від справжніх

- Перехоплювати всю електронну пошту та повідомлення

- Блокувати доступ до критичної інфраструктури

Економічні наслідки:

- Колапс електронної комерції на сума трильйони доларів

- Втрата довіри до онлайн-банкінгу та платежів

- Паралізація міжнародної торгівлі, що залежить від Інтернету

- Крах фондових ринків через неможливість безпечної торгівлі

Соціальні та політичні наслідки:

- Масове поширення дезінформації через підроблені новинні сайти

- Втручання у вибори через маніпуляції з виборчими системами

- Порушення критично важливих урядових комунікацій

- Можливе відключення цілих країн від глобального Інтернету

Чому це майже неможливо?

На щастя, викрадення кореневих ключів надзвичайно складне через:

Фізичний захист:

- Ключі зберігаються в бункерах з рівнем захисту як у ядерних об’єктах

- Доступ контролюють біометричні сканери та озброєна охорона

- Географічне розподілення між США та Європою

Криптографічний захист:

- Використання апаратних модулів безпеки (HSM) найвищого рівня

- Ключі розділені між кількома особами (принцип розділення секрету)

- Жодна людина не має доступу до повного ключа

Процедурний захист:

- Всі дії записуються та транслюються в прямому ефірі

- Участь довірених осіб з різних країн та організацій

- Регулярна ротація ключів кожні 5 років

Сценарій “Судного дня”

Якби все ж таки сталося неможливе, світова спільнота мала б:

- Негайно відключити скомпрометовані ключі

- Перевести критичну інфраструктуру на резервні канали зв’язку

- Згенерувати нові кореневі ключі в аварійному порядку

- Координувати глобальну операцію з відновлення довіри до DNS

Процес відновлення міг би тривати місяці, а економічні втрати сягнули б десятків трильйонів доларів.

Майбутнє ключів захисту Інтернету

Виклики постквантової криптографії

З розвитком квантових комп’ютерів поточні алгоритми шифрування можуть стати вразливими. ICANN та інші організації вже працюють над:

- Дослідженням постквантових алгоритмів

- Планами переходу на квантово-стійке шифрування

- Тестуванням нових криптографічних стандартів

Автоматизація та покращення процесів

Розробляються рішення для:

- Автоматизації процесів ротації ключів

- Покращення моніторингу та реагування на інциденти

- Спрощення впровадження DNSSEC для менших організацій

Висновки

Ключі захисту Інтернету є невидимою, але критично важливою частиною цифрової інфраструктури, яка забезпечує безпеку мільярдів користувачів щодня. Їх регулярна ротація та постійне вдосконалення гарантують, що Інтернет залишається надійним та захищеним середовищем для спілкування, торгівлі та обміну інформацією.

Розуміння цих механізмів допомагає оцінити складність та важливість підтримки безпеки глобальної мережі, а також підкреслює необхідність міжнародної співпраці у сфері кібербезпеки.