ESET повідомляє про виявлення нової і все ще активної шкідливої кампанії Bandidos із використанням удосконалених версій відомої загрози Bandook. Можливості загрози та тип перехопленої інформації свідчать про шпигунство як основну мету кіберзлочинців.

Основними цілями зловмисників є корпоративні мережі компаній у галузі виробництва, будівництва, охорони здоров’я, програмних послуг та навіть роздрібної торгівлі.

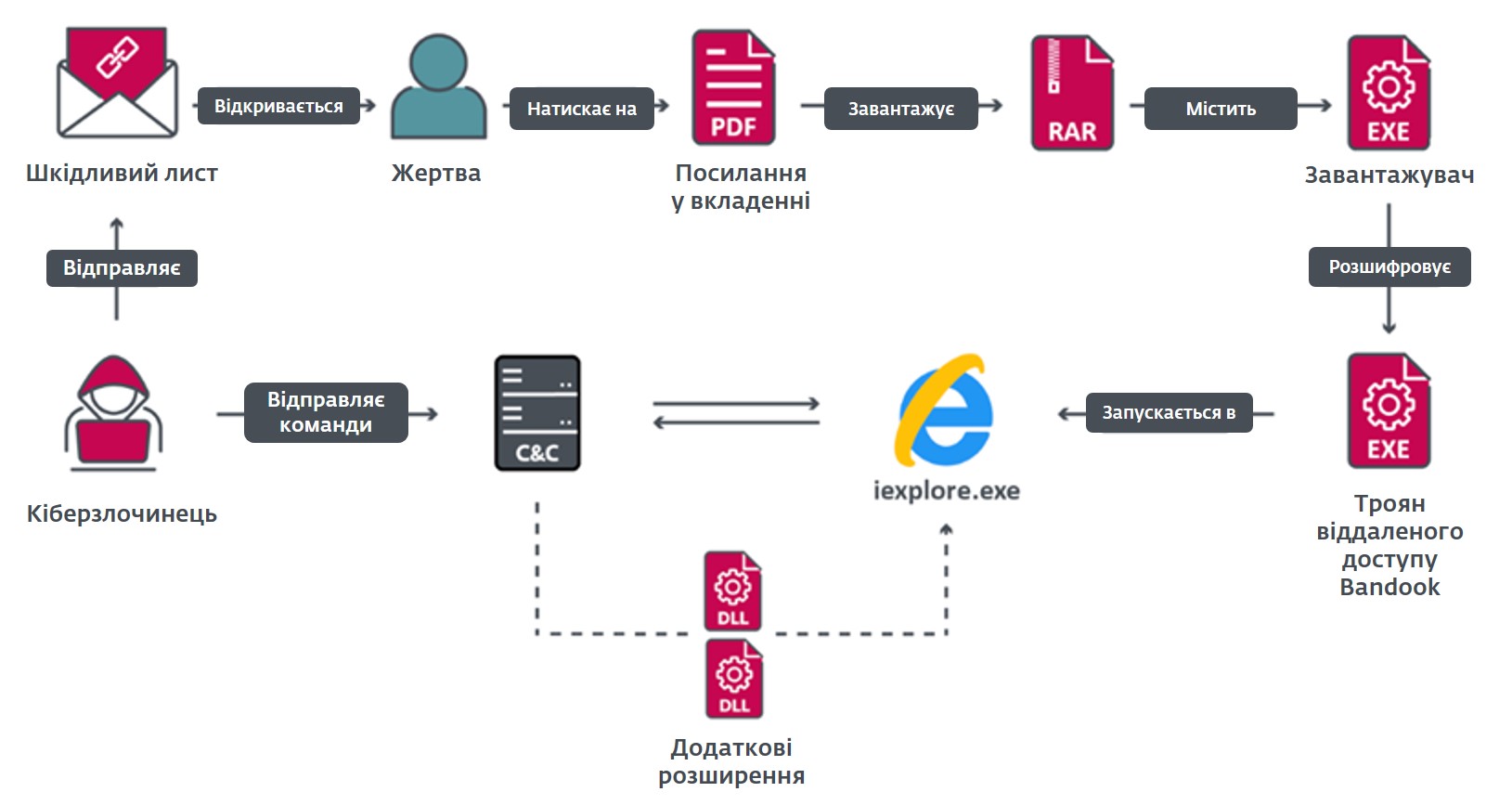

Потенційні жертви отримують шкідливі електронні листи з PDF-файлом, який містить посилання для завантаження стисненого архіву та пароль для його розпаковки. Усередині архіву знаходиться виконуваний файл ― завантажувач, який запускає Bandook у процес Internet Explorer. У вкладених PDF-документах зловмисники скорочують URL-адреси за допомогою сервісів Rebrandly або Bitly.

У свою чергу, скорочені URL-адреси перенаправляють жертв на хмарні сервіси для зберігання файлів, такі як Google Cloud Storage, SpiderOak або pCloud, з яких завантажується шкідливе програмне забезпечення. Основна мета загрози ― декодувати, розшифровувати та запускати шкідливий компонент, а також забезпечити його збереження у скомпрометованій системі.

“Особливо цікавий функціонал ChromeInject. Зокрема, коли встановлюється зв’язок з командним сервером зловмисника, компонент завантажує файл DLL для створення шкідливого розширення Chrome. У свою чергу, шкідливе розширення намагається отримати будь-які облікові дані жертви, які потім зберігаються у локальному сховищі Chrome”, ― коментує дослідник компанії ESET.

Огляд типової атаки Bandidos

Огляд типової атаки Bandidos

Варто зазначити, що Bandook ― відомий троян віддаленого доступу, який був доступний в Інтернеті ще у 2005 році, хоча його використання зловмисниками не було зафіксовано до 2016 року під час атак у Європі. Після цього, у 2018 році загрозу використовували для атак на навчальні заклади, а також працівників юридичних та медичних установ. А у 2020 році троян застосовувався в атаках на кілька секторів, зокрема державний, фінансовий, ІТ та енергетичний.

“У попередніх звітах зазначалося, що автори Bandook можуть бути найманими кіберзлочинцями через різні цілі їх шкідливих кампаній протягом багатьох років. Однак у 2021 році була зафіксована тільки одна кампанія, що свідчить про актуальність інструменту для кіберзлочинців”, ― коментує дослідник ESET.

Більш детальна інформація про Bandidos доступна за посиланням.

Радимо звернути увагу на поради, про які писав Cybercalm, а саме:

FaceTime для Windows: як користуватися – ІНСТРУКЦІЯ

Чому перевірка готовності Вашого ПК до Windows 11 видає неможливість встановлення?

Як безпечно користування соціальними мережами? ПОРАДИ

В Україні поширюється онлайн-грумінг: як захистити Ваших дітей? ПОРАДИ

Що можуть Google та Apple віддалено зробити з Вашим смартфоном?

До речі, Google видалила з Play Store дев’ять Android-додатків, в цілому завантажених 5,8 млн разів, що, як виявилося, викрадали облікові дані користувачів для авторизації в Facebook.

Щоб виявити, які пристрої “розумного” будинку атакують найбільше, експерти налаштували і підключили до Інтернету уявний “розумний” будинок, що містив різні пристрої – від смарт-телевізорів і термостатів до камер відеоспостереження, принтерів і “розумних” чайників.

Винахідник інтернету сер Тім Бернерс-Лі продав на аукціоні Sotheby’s оригінальний код, за допомогою якого він колись створив Інтернет.

Окрім цього, компанія Apple 30 червня відкрила офіційний офіс в Україні – компанія планує самостійно ввозити техніку в Україну та контролювати магазини офіційних дилерів, які надають послуги компанії в Україні.