Протягом останнього десятиліття десятки журналістів та правозахисників у всьому світі стали жертвами урядового кібершпигунства. Спецслужби Ефіопії, Греції, Угорщини, Індії, Мексики, Польщі, Саудівської Аравії та ОАЕ використовували шпигунське програмне забезпечення для компрометації телефонів активістів, деякі з яких згодом зазнали насильства, залякування, а в екстремальних випадках навіть вбивства.

Технологічні компанії дедалі активніше попереджають користувачів про те, що вони стали мішенями державних хакерів, особливо тих, хто використовує spyware від компаній Intellexa, NSO Group та Paragon Solutions. Але після відправки сповіщення ці компанії усувають руки, лише направляючи користувачів до тих, хто може допомогти.

Сприймайте попередження серйозно

Якщо ви отримали сповіщення про те, що стали мішенню державних хакерів, не ігноруйте його. Apple, Google та WhatsApp мають величезні обсяги телеметричних даних про своїх користувачів, їхні пристрої та онлайн-акаунти. Команди безпеки цих компаній роками полюють, вивчають та аналізують подібні зловмисні дії.

Важливо розуміти: у випадку Apple та WhatsApp отримання сповіщення не обов’язково означає успішний злом. Можливо, спроба провалилася, але компанії все одно повідомляють про неї. У випадку Google найімовірніше компанія заблокувала атаку і рекомендує увімкнути багатофакторну автентифікацію, в ідеалі фізичний ключ безпеки або passkey, а також активувати Advanced Protection Program для додаткових рівнів захисту облікового запису.

Для користувачів Apple критично важливо увімкнути Режим карантину, який активує низку функцій безпеки, що значно ускладнюють атаки. Apple стверджує, що жодного разу не зафіксувала успішного злому користувача з увімкненим Режимом карантину, хоча жодна система не є ідеальною.

П’ять базових правил захисту

Мохаммед Аль-Маскаті, директор Digital Security Helpline від Access Now, глобальної команди експертів безпеки, що працює цілодобово та розслідує випадки використання шпигунського ПЗ проти представників громадянського суспільства, рекомендує:

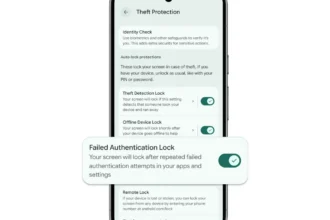

Тримати операційні системи та додатки на пристроях постійно оновленими. Увімкнути Режим карантину від Apple та Advanced Protection для облікових записів Google і пристроїв Android. Бути обережними з підозрілими посиланнями та вкладеннями. Регулярно перезавантажувати телефон. Звертати увагу на зміни в роботі пристрою.

Цілодобова служба допомоги для жертв кібершпигунства

У боротьбі за захист високоризикових спільнот ключову роль відіграє команда з дюжини експертів із цифрової безпеки. Вони працюють у Digital Security Helpline, підрозділі некомерційної організації Access Now, розташованої в Нью-Йорку. Їхня місія полягає в тому, щоб бути командою, до якої можуть звернутися журналісти, правозахисники та дисиденти, якщо підозрюють компрометацію за допомогою комерційного spyware.

За словами Білла Марчака, старшого дослідника Citizen Lab Університету Торонто, який досліджує шпигунське ПЗ протягом майже 15 років, Digital Security Helpline від Access Now є ресурсом першої лінії для журналістів та інших осіб, які могли стати мішенню або жертвою такого програмного забезпечення.

Коли Apple надсилає користувачам сповіщення про загрозу, попереджаючи про атаку комерційного spyware, технологічний гігант направляє жертв саме до слідчих Access Now.

Тисяча випадків на рік

Хассен Сельмі, керівник команди реагування на інциденти в Helpline, та його колеги зараз розглядають близько тисячі випадків підозрюваних урядових атак spyware на рік. Приблизно половина з них переростає в справжні розслідування, і лише близько 5 відсотків, приблизно 25 випадків, завершуються підтвердженням зараження шпигунським ПЗ.

Коли Сельмі почав цю роботу в 2014 році, Access Now розслідувала лише близько 20 випадків підозрюваних атак на місяць. Тоді в кожному часовому поясі працювало три-чотири людини в Коста-Ріці, Манілі та Тунісі, локаціях, які дозволяли мати когось онлайн протягом усього дня. Команда не набагато більша зараз: у Helpline працює менше 15 людей.

Зростання кількості випадків пов’язане з кількома обставинами. По-перше, Helpline стала більш відомою. По-друге, урядове шпигунське ПЗ стало глобальним і доступнішим, що потенційно призводить до більшої кількості випадків зловживань. Нарешті, команда провела більше інформаційної роботи серед потенційних цільових груп.

Як працює розслідування

Коли хтось зв’язується з Helpline, слідчі спочатку підтверджують отримання звернення, потім перевіряють, чи відповідає особа мандату організації, тобто чи є вона частиною громадянського суспільства, а не, наприклад, бізнес-керівником чи законодавцем.

Після початкової оцінки слідчі ставлять запитання: чому людина вважає, що стала мішенню, який пристрій вона використовує. Зазвичай спочатку проводиться первинна перевірка через діагностичний звіт, який можна створити на пристрої та надіслати розслідувачам віддалено. На цьому етапі не потрібно передавати пристрій комусь. Ця перевірка може виявити ознаки атаки або навіть зараження, але може й нічого не показати.

Після обмеженої віддаленої перевірки пристрою через інтернет слідчі можуть попросити надіслати більше даних, наприклад, повну резервну копію пристрою або навіть сам пристрій для ретельнішого аналізу.

Для кожного відомого типу експлойту, який використовувався протягом останніх п’яти років, у команди є процес перевірки. Фахівці Helpline, які управляють комунікацією і часто розмовляють мовою жертви, також дають поради щодо дій: чи варто отримати інший пристрій або вжити інших запобіжних заходів.

Розслідування може зайняти час, оскільки сучасне державне шпигунське ПЗ намагається приховати та видалити свої сліди. Сельмі пояснює: сучасна стратегія spyware полягає в тому, щоб швидко вкрасти дані і зникнути. Після зараження пристрою програмне забезпечення краде якомога більше інформації, після чого намагається видалити всі сліди та деінсталюватися. На жаль, це означає, що сучасне шпигунське ПЗ може не залишити жодних слідів.

Інструменти для самостійної перевірки

Існують opensource інструменти, які будь-хто може використовувати для виявлення підозрілих атак spyware на своїх пристроях, хоча це вимагає певних технічних знань. Наприклад, Mobile Verification Toolkit (MVT) дозволяє шукати forensic сліди атаки самостійно.

Куди ще можна звернутися по допомогу

Якщо ви журналіст, дисидент, науковець або правозахисник, є організації, які можуть допомогти. Крім Digital Security Helpline від Access Now, можна звернутися до Amnesty International, яка має власну команду розслідувачів, або до The Citizen Lab, групи цифрових прав при Університеті Торонто, що розслідує зловживання spyware майже 15 років. Для журналістів також доступна допомога від Reporters Without Borders, яка має власну лабораторію цифрової безпеки.

Політики та бізнес-керівники, які не входять до цих категорій, матимуть звернутися до приватних компаній, що спеціалізуються на розслідуванні таких випадків: iVerify створює додаток для Android та iOS з опцією глибокого forensic розслідування; Safety Sync Group, стартап відомого експерта з безпеки Метта Мітчелла, допомагає вразливим групам захищатися від спостереження; Hexordia, стартап forensic дослідниці Джессіки Гайд; Lookout, компанія з мобільної кібербезпеки з досвідом аналізу державного spyware з усього світу.

Глобальна мережа підтримки CiviCERT

Кожен випадок, який розглядає організація, унікальний. Helpline також підтримує подібні команди розслідувачів у деяких регіонах світу, ділячись документацією, знаннями та інструментами в рамках коаліції CiviCERT, глобальної мережі організацій, які можуть допомогти членам громадянського суспільства, що підозрюють атаку шпигунського ПЗ.

Незалежно від того, де знаходяться жертви, вони мають людей, з якими можуть поговорити та до яких можуть звертатися. Те, що ці люди розмовляють їхньою мовою та знають їхній контекст, дуже допомагає.