Сьогодні втрата даних у цифровому світі може мати цілком реальні наслідки — від видалення унікальних фото до невчасно виконаної роботи.

Які переваги наявності резервної копії та як у випадку її відсутності відновити втрачену інформацію? Про це читайте у статті.

Які можуть бути наслідки втрати даних?

Втрата важливих робочих документів є поширеною проблемою більшості користувачів. Витрачений час на спроби відновити інформацію якимось чином або переробити її призводить до зниження продуктивності і, можливо, навіть до неякісного виконання роботи.

Наслідки втрати даних безпосередньо залежать від того, яка інформація втрачена та на якому етапі. У свою чергу, регулярне створення резервних копій всіх важливих даних дозволяє повернутись до того ж місця в документі, на якому ви зупинилися до його втрати, не порушуючи при цьому робочий процес.

Які найпоширеніші способи втрати даних?

У деяких випадках втрати конфіденційної інформації можна уникнути, однак всі можливі ризики передбачити неможливо. Однією із поширених причин втрати даних є інфікування пристрою шкідливою програмою, яка може повністю видалити інформацію на комп’ютері або частково пошкодити її. Якщо ви натрапите на програму-вимагач, ваші дані можуть бути заблоковані зловмисниками. Однак втрату даних таким способом можна запобігти за допомогою використання рішення з безпеки та передових методів кіберзахисту.

Тим часом, існують також непередбачувані події, наприклад, викрадення пристрою або певні механічні пошкодження (попадання рідини на девайс або падіння з великої висоти). Крім цього, пристрої часто виходять з ладу через вік або виробничий дефект, що може спричинити перегрівання жорсткого диска.

Також можуть виникати перебої в електроенергії, що може призвести до втрати даних, які використовувались в цей момент на комп’ютері. Крім цього, варто не забувати про людські помилки, які можуть стати причиною випадкового видалення важливої інформації, або спричинити ряд подій, які надалі призведуть до повного очищення пристрою.

Що робити у разі відсутності резервної копії?

У випадку інфікування пристрою програмою-вимагачем ви можете знайти безкоштовні дешифрувачі, створені компаніями з кібербезпеки для усунення різних видів загроз. Крім цього, можна спробувати повернути втрачені документи за допомогою спеціального програмного забезпечення для відновлення даних. Для цього існують утиліти, які зазвичай пропонують виробники пристроїв, або ж сторонні програми для деяких операційних систем або девайсів.

Якщо на Ваш пристрій випадково потрапила рідина, негайно вимкніть та спробуйте швидко висушити його сухою тканиною. Теж саме зробіть з будь-якими зовнішніми носіями, які підключені до пристрою. Залиште девайси на кілька днів до повного висихання. В іншому випадку, варто звернутися до сервісного центру.

У разі випадкового видалення даних негайно припиніть використання пристрою, але не вимикайте його. Якщо девайс працює від акумулятора, під’єднайте його до зарядного пристрою. Тепер вимкніть усі підключення до мережі, увімкніть «режим польоту» або щось подібне у разі їх наявності, а потім переведіть пристрій в “сплячий режим”.

Якщо Ви не можете вирішити цю проблему самостійно, зверніться до спеціаліста з відновлення даних. Однак такі послуги можуть коштувати недешево. Залежно від типу пристрою та пошкодження допомога може надаватися шляхом віддаленого підключення до девайсу або через відправку до сервісного центру.

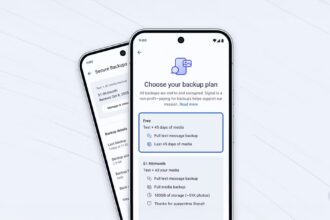

У всіх цих випадках резервне копіювання — набагато простіший та безпечніший спосіб уникнути втрати даних. Для легкого доступу до інформації у будь-який час краще зберігати резервні копії і на зовнішніх накопичувачах, і у хмарному сховищі, використовуючи надійне рішення для резервного копіювання. Ще одним важливим кроком перед зберіганням є шифрування даних. Таким чином, у випадку створення хмарних резервних копій або зберігання даних на зовнішніх накопичувачах, ваші файли будуть надійно захищені.

Джерело: ESET

Радимо звернути увагу на поради, про які писав Cybercalm, а саме:

Як відновити видалені публікації чи історії в Instagram? ІНСТРУКЦІЯ

Чому у Вас є як мінімум три мільярди причин змінити пароль облікового запису?

Нагадаємо, що майже всі найпопулярніші програми Android використовують компоненти з відкритим вихідним кодом, але багато з цих компонентів застаріли і мають як мінімум одну небезпечну уразливість. Через це вони можуть розкривати персональні дані, включаючи URL-адреси, IP-адреси і адреси електронної пошти, а також більш конфіденційну інформацію, наприклад, OAuth-токени, асиметричні закриті ключі, ключі AWS і web-токени JSON.

Окрім цього, фахівці компанії AdaptiveMobile Security повідомили подробиці про небезпечну проблему в технології поділу мережі 5G. Уразливість потенційно може надати зловмисникові доступ до даних і дозволити здійснювати атаки типу “відмови в обслуговуванні” на різні сегменти мережі 5G оператора мобільного зв’язку.

Також дослідники безпеки виявили в Google Play і Apple App Store сотні так званих fleeceware-додатків, які принесли своїм розробникам сотні мільйонів доларів.

До речі, в даркнеті виявили оголошення про продаж підроблених сертифікатів про вакцинацію і довідок про негативний тест на Covid-19. Крім того, число рекламних оголошень про продаж вакцин від коронавірусу збільшилося на 300% за останні три місяці.

Двох зловмисників з Кривого Рогу викрили у привласненні 600 тисяч гривень шляхом перевипуску сім-карт. Отримавши мобільний номер, зловмисники встановлювали дані про особу, яка раніше його використовувала. Для цього вони авторизувалися у різних мобільних додатках, зокрема поштових служб, державних, комунальних та медичних установ, використовуючи функцію відновлення паролю.