Дослідники з французької компанії Sekoia виявили складну багатоетапну схему кіберзлочинності, у якій хакери компрометують облікові записи готелів на платформах бронювання, щоб потім обманом вимагати повторну оплату у клієнтів. Кампанія отримала назву «I Paid Twice» («Я заплатив двічі») — після того, як один із постраждалих клієнтів скаржився, що заплатив за бронювання двічі: один раз готелю, а другий — шахраям.

Як працює схема

Атака розгортається у декілька етапів. Спочатку зловмисники надсилають фішингові листи співробітникам готелів, маскуючись під повідомлення від Booking.com. Електронні листи містять теми на кшталт «Нове термінове бронювання» або «Повідомлення від гостя щодо вашого об’єкта» і ведуть на шкідливі сайти.

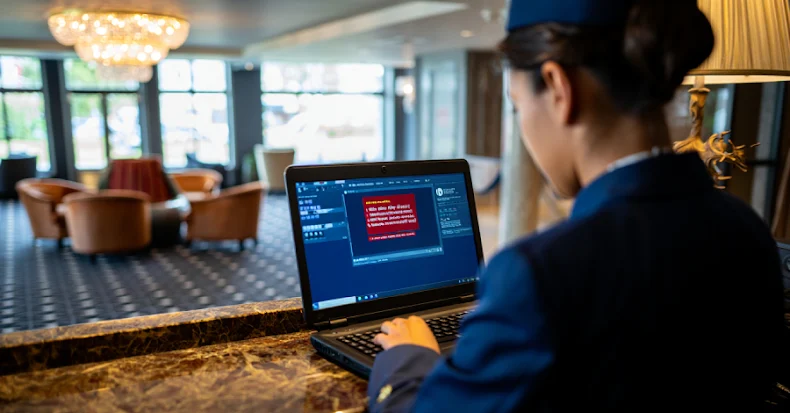

Жертви потрапляють на сторінки, що імітують екстранет Booking.com — робочий інтерфейс для готельєрів. Там їм пропонують скопіювати і виконати команду нібито для підтвердження особи через CAPTCHA, використовуючи схему ClickFix атаки. Насправді ця команда завантажує на комп’ютер шкідливе програмне забезпечення PureRAT — троян віддаленого доступу, який надає хакерам повний контроль над системою.

PureRAT: потужний інструмент кіберзлочинців

PureRAT – це шкідливий код написаний на Python, який має широкі можливості:

- Крадіжка паролів з браузерів

- Перехоплення даних з буфера обміну

- Створення скріншотів екрана

- Запис з веб-камери та мікрофона

- Віддалене керування системою

- Завантаження додаткового шкідливого ПЗ

Особливо небезпечною є здатність PureRAT викрадати збережені паролі з популярних браузерів, включаючи Chrome, Firefox, Edge та Opera. Це дає зловмисникам доступ до корпоративних систем управління готелями.

Через це шкідливе ПЗ зловмисники викрадають облікові дані для доступу до панелей управління готелів на платформах бронювання. Ці дані потім продаються на російськомовних хакерських форумах — від 5 до 5000 доларів за обліковий запис, залежно від кількості об’єктів, що ними керуються, та обсягу бронювань.

Шахрайство з клієнтами готелів

Отримавши доступ до облікових записів готелів, зловмисники переходять до другого етапу схеми. Вони надсилають клієнтам повідомлення через WhatsApp або електронну пошту від імені готелю. У повідомленнях містяться реальні деталі бронювання жертви — що робить їх особливо переконливими.

Шахраї стверджують, що виникла «проблема безпеки під час перевірки банківських даних» і просять клієнта підтвердити інформацію про картку. Посилання веде на фішингову сторінку, що точно копіює дизайн Booking.com і збирає банківські дані постраждалих.

Аналіз інфраструктури виявив, що ці фішингові сайти розміщені на серверах у росії в провайдера, який, за оцінками дослідників, працює як bulletproof-хостинг — послуга, що ігнорує скарги про зловмисну діяльність.

Масштаб і тривалість кампанії

Кампанія активна щонайменше з квітня 2025 року і продовжувала діяти станом на жовтень того ж року. Дослідники виявили сотні шкідливих доменів, які використовувалися протягом кількох місяців, що свідчить про стійкість та прибутковість операції.

Окрім Booking.com, зловмисники також таргетували платформи Expedia, Airbnb та Agoda, розширюючи свою діяльність для максимізації прибутків. На хакерських форумах один із операторів, що діє під псевдонімом moderator_booking, стверджує про співпрацю з «командою однодумців, які заробили понад 20 мільйонів доларів у цій сфері».

Екосистема кіберзлочинності

Навколо цієї схеми сформувалася ціла екосистема спеціалізованих послуг на російськомовних хакерських форумах. Одні зловмисники збирають електронні адреси адміністраторів готелів, інші спеціалізуються на розповсюдженні шкідливе ПЗ, треті — на перевірці викрадених облікових даних.

Для автоматизації процесу існують спеціалізовані інструменти — «log checkers», які автоматично перевіряють, чи дійсні викрадені облікові дані, та збирають метадані про аккаунт. Ціни на такі інструменти починаються від 40 доларів.

Один із зловмисників навіть запустив Telegram-бота для закупівлі облікових записів Booking.com, що демонструє високий рівень професіоналізації цього виду шахрайства.

Як готелям захиститися від ClickFix-атак

Експерти з кібербезпеки рекомендують готелям посилити захист робочих станцій, які використовуються для доступу до платформ бронювання, а також радять вжити комплексних заходів захисту:

- Навчання персоналу: Проводити регулярні тренінги з розпізнавання фішингових листів

- Перевірка посилань: Завжди перевіряти URL-адреси перед переходом за посиланнями

- Обмеження PowerShell: Заборонити виконання PowerShell-скриптів звичайними користувачами

- Антивірусний захист: Використовувати сучасні рішення з функцією виявлення поведінкових аномалій

- Резервне копіювання: Регулярно створювати резервні копії критично важливих даних

Особливу увагу слід приділити налаштуванню електронної пошти. Рекомендується використовувати SPF, DKIM та DMARC записи для перевірки автентичності вхідних повідомлень.

Як захиститися клієнтам

Клієнтам готелів варто пам’ятати, що легітимні платформи бронювання ніколи не просять повторно вводити банківські дані через посилання в електронних листах або месенджерах. У разі отримання таких запитів необхідно зв’язатися з готелем напряму через офіційні контакти на сайті платформи бронювання.

Дослідники продовжують відстежувати цю загрозу та оновлюють системи виявлення для захисту користувачів від подібних атак.