Якщо Ви маєте план дій у разі кібератак та ефективну команду реагування на інциденти, то такі випадки не стануть проблемою для Вашої мережі.

Моніторинг усіх подій у корпоративній мережі відіграє важливу роль для кожної компанії. Будь-які події (входи в систему, завантаження, скрипти, оновлення, зміни конфігурації тощо), які відслідковуються та відбуваються на робочих станціях, серверах, роутерах, комутаторах та інших об’єктах інфраструктури у Вашій мережі створюють журнали подій, які швидко перетворюються у великі об’єми даних для обробки.

Неминучим є низка певних подій, які можуть спричинити негативні наслідки для безпеки вашої компанії. Наприклад, небажану активність може спричинити підключення співробітником персональної USB-флешки, яка інфікована мережевим черв’яком, до свого робочого пристрою. Однак, виникає питання чи правильно налаштовані Ваші наявні інструменти для реагування на подібні події? І яких заходів необхідно вжити у випадку кібератаки?

Не кожна небажана подія потребує розгляду повною командою реагування на інциденти комп’ютерної безпеки. У таких випадках велику роль в управлінні ресурсами та часом, які доступні для вашої ІТ-безпеки, відіграють автоматизовані процеси реагування. Тому часто достатньо одного ІТ-адміністратора, який має базові інструменти реагування, щоб успішно уникнути небезпеки від небажаної події.

Однак, у випадку виявлення більш підступної схеми та намірів скористатися поодинокими небажаними подіями або у разі раптового збою системи, ймовірно, Ви стали жертвою кібератаки та без сумніву потребуєте звернення до команди реагування на інциденти комп’ютерної безпеки. Якщо Ви маєте план дій для таких випадків та ефективну команду реагування на інциденти, то такі кібератаки не стануть проблемою для Вашої мережі, пише ESET.

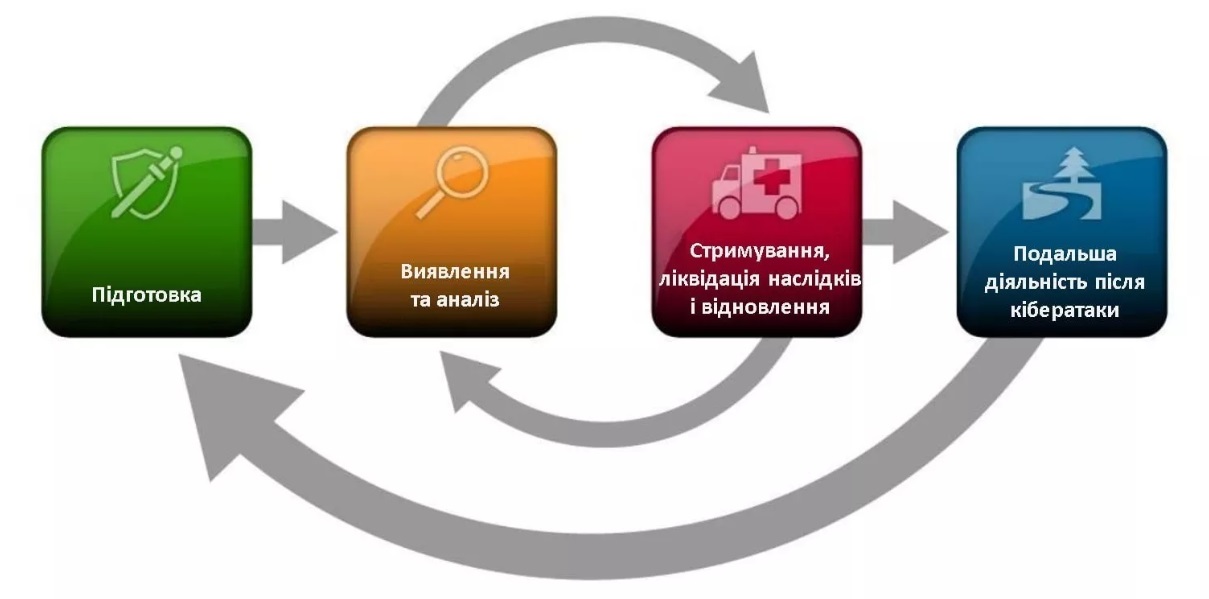

Важливим стандартом для перевірки плану реагування на інциденти є публікація NIST під назвою “Посібник з управління інцидентами комп’ютерної безпеки“, який детально описує 4 етапи реагування на надзвичайні події: підготовка, виявлення та аналіз, стримування, ліквідація наслідків і відновлення, а також подальша діяльність після кібератаки.

Обробка інцидентів безпеки відповідно до цих 4 кроків може допомогти забезпечити успішне повернення до звичайних бізнес-операцій:

Підготовка

Перш ніж станеться будь-який інцидент, важливо встановити належні заходи безпеки для зменшення ризиків інфікування вже відомими загрозами. Зокрема, це оновлення серверів, операційних систем та додатків до актуальних версій, налаштування посиленого захисту від шкідливих програм. Також корпоративна мережа має бути захищена через брандмауери і VPN. Крім цього, варто не забувати про покращення обізнаності співробітників у галузі інформаційної безпеки для зменшення кількості інцидентів, оскільки саме вони часто піддаються на маніпуляції хакерів.

Важливою частиною налаштування вашої мережі є наявність всіх необхідних інструментів моніторингу та введення журналів для збору та аналізу подій у вашій мережі. Доступні різні варіанти: інструменти віддаленого моніторингу та управління (RMM), інструменти управління інформаційною безпекою та подіями безпеки (SIEM), інструменти організації та автоматизації процесів реагування на інциденти безпеки (SOAR), системи виявлення вторгнень (IDS) і системи запобігання вторгнень (IPS), а також рішення для виявлення та реагування на події безпеки на робочих станціях (EDR).

Ще одним важливим кроком є створення та навчання команди реагування на інциденти комп’ютерної безпеки відповідно до вимог Вашого підприємства. Компанії малого бізнесу можуть створити тимчасову команду, яка буде складатися з існуючих ІТ-адміністраторів. Однак організації більших розмірів повинні мати постійну команду, яка буде залучати інших ІТ-адміністраторів компанії виключно для допомоги в певних атаках, наприклад, адміністратора бази даних, щоб допомогти проаналізувати атаку типу SQL injection.

Альтернативою є залучення команди реагування на інциденти комп’ютерної безпеки на аутсорсингу, хоча це може коштувати дорожче. Якщо ви розглядаєте такий варіант, ви повинні бути готові до більш тривалого часу для реагування. Деяких членів команди реагування на інциденти, можливо, доведеться чекати з інших регіонів, що значно збільшує час для впливу загроз на Вашу мережу.

Найголовніше, що у складі будь-якої команди повинні бути співробітники, які розуміють, як саме будується корпоративна мережа, що є нормальним для неї, а що незвичним.

Керівництво також має відігравати активну роль, зокрема надавати необхідні ресурси та засоби для ефективного виконання роботи команди реагування на інциденти. Це означає забезпечення інструментами та пристроями, які потрібні вашій команді реагування, а також прийняття жорстких управлінських рішень стосовно інциденту.

Уявіть, що команда реагування на інциденти комп’ютерної безпеки виявляє компрометацію сервера електронної комерції, що є важливим елементом введення бізнесу, та потребує його відключення. Керівництво компанії має швидко зрозуміти вплив на бізнес-процеси у разі відключення або ізоляції сервера та повідомити команду реагування на інциденти.

Інші співробітники і відділи компанії також надають важливу підтримку команді реагування. ІТ-спеціалісти можуть допомогти вимкнути і замінити сервери, відновити дані з резервних копій та очистити систему відповідно до вимог команди. Юристи та відділ зі зв’язків з громадськістю необхідні для управління будь-якими комунікаціями щодо інциденту, наприклад, зі ЗМІ, партнерами, клієнтами та правоохоронними органами.

Виявлення та аналіз

На цьому етапі аналітики за допомогою своїх знань та потрібних інструментів мають виявити, що відбувається в мережі та яких заходів потрібно вжити. Завдання аналітика — зіставити події, щоб відтворити їх послідовність до моменту інфікування, та визначити основну причину, щоб якомога швидше перейти до дій етапу 3.

Однак, як показано на схемі вище, 2 та 3 етапи мають циклічний характер, що означає реагування на інциденти може повертатися назад на другий етап для проведення подальшого аналізу причин. Наприклад, знаходження і аналіз деяких даних на етапі 2 призводить до необхідності вжити конкретних заходів щодо пом’якшення наслідків на етапі 3. Потім на 3 етапі можуть виявитися певні додаткові дані, які потребують аналізу, тобто перехід до етапу 2.

Стримування, ліквідація наслідків і відновлення

На 3 етапі команда реагування на інциденти комп’ютерної безпеки повинна прийняти рішення з метою уникнення поширення виявлених загроз, наприклад, відключення сервера, ізоляція робочої станції або припинення використання деяких сервісів. Обрана стратегія стримування має враховувати можливу шкоду у майбутньому, зберігання доказів компрометації та тривалість стримування. Як правило, це означає ізолювати скомпрометовані системи, сегментувати частини мережі або розмістити уражені пристрої в пісочниці.

Перевагою пісочниці є можливість подальшого моніторингу загрози, а також збору додаткових доказів. Однак існує небезпека, що скомпрометований хост може бути додатково пошкоджений, перебуваючи в пісочниці.

Юрист може визначити, що команда реагування має збирати та фіксувати якомога більше доказів. У цьому випадку передача доказів від однієї людини до іншої повинна ретельно реєструватися.

У випадку виявлення шкідливого програмного забезпечення потрібно видалити його зі скомпрометованих систем. Після цього потрібно буде відключити, закрити чи скинути облікові записи користувачів. Також слід виправити уразливості, відновити системи та файли з чистих резервних копій, змінити паролі, посилити правила брандмауера тощо.

Повне повернення до звичайних бізнес-операцій може зайняти місяці залежно від кібератаки. Для початку слід встановити покращену систему ведення журналів та моніторингу, щоб ІТ-адміністратори могли запобігти повторенню тієї ж кібератаки. У перспективі потрібно прийняти більш масштабні зміни, які допоможуть зробити корпоративну мережу безпечнішою.

Подальша діяльність після кібератаки

Команда реагування на інциденти комп’ютерної безпеки повинна фіксувати та надавати дані щодо зміни подій та їх хронологію. Це допомагає зрозуміти основну причину кібератаки та запобігти повторному чи подібному інциденту безпеки. Крім цього, всі команди мають переглянути ефективність процесів та операцій, які виконуються, виявити недоліки у спілкуванні та співпраці та знайти можливості для покращення поточного плану реагування на подібні інциденти.

Важливим моментом є визначення політики збереження доказів, зібраних під час інциденту безпеки. Тому перед очищенням жорстких дисків зверніться до юридичного відділу. Як правило, більшість організацій зберігають записи про такі випадки протягом двох років відповідно до норм.

Радимо звернути увагу на поради, про які писав Cybercalm, а саме:

ЯК ОЧИСТИТИ КЕШ ТА ФАЙЛИ COOKIES У БРАУЗЕРІ FIREFOX? – ІНСТРУКЦІЯ

ПОРАДИ ЩОДО ОРГАНІЗАЦІЇ СВОЇХ ДОДАТКІВ ДЛЯ IPHONE АБО IPAD

ЯК ЗАПОБІГТИ ДЕФРАГМЕНТАЦІЇ ТВЕРДОТІЛОГО НАКОПИЧУВАЧА SSD? ІНСТРУКЦІЯ

НАВІЩО ПОТРІБЕН МЕНЕДЖЕР ПАРОЛІВ ТА ЯК ПРАВИЛЬНО ЙОГО ОБРАТИ?

ЯК ЗАБОРОНИТИ GOOGLE ЗБИРАТИ ВАШІ ДАНІ ТА НАЛАШТУВАТИ ЇХНЄ АВТОВИДАЛЕННЯ? ІНСТРУКЦІЯ

Ноутбук та рідина – це погана комбінація, але трапляються випадки, коли вони все ж таки “об’єднуються”. Про те, що робити, якщо це сталося, читайте у статті.

Також після тестування стало відомо, що надзвичайно популярний сьогодні додаток – TikTok, зберігає вміст буфера обміну кожні кілька натискань клавіш. Цей факт насторожив багатьох користувачів, але TikTok лише один із 53 додатків, які зберігають інформацію про користувачів таким чином.

Стало відомо, що мешканець Житомирщини підмінив міжнародного мобільного трафіку на понад півмільйона гривень. Крім цього, встановлено інші злочинні осередки які здійснюють підміну міжнародного трафіку в різних регіонах країни.

До речі, хакери використовували шкідливе програмне забезпечення, через яке викрадали реквізити банківських електронних рахунків громадян США, Європи, України та їхні персональні дані. Зокрема, через електронні платіжні сервіси, у тому числі заборонені в Україні російські, вони переводили викрадені гроші на власні рахунки у вітчизняних та банках РФ і привласнювали.

Хакери зараз користуються сервісом Google Analytics для крадіжки інформації про кредитні картки із заражених сайтів електронної комерції. Відповідно до звітів PerimeterX та Sansec, хакери зараз вводять шкідливий код, призначений для крадіжки даних на компрометованих веб-сайтах.