Учасники злочинного угрупування, інфікуючи вірусами комп’ютери нотаріусів та державних службовців, незаконно втручалися в роботу державних реєстрів та переоформлювали права власності на нерухомість на користь третіх осіб.

Про це йдеться у повідомленні Департаменту кібербезпеки Національної поліції України.

Сам вірус призначався для прихованого віддаленого несанкціонованого втручання в роботу комп’ютерів. Збитки державі наразі встановлюються. Попередньо, вони можуть сягати сотень мільйонів гривень. За даним фактом розпочато кримінальне провадження, яке кваліфікується чотирма статтями Кримінального кодексу України.

Як відбувалося інфікування вірусом?

Кіберполіція встановила: зловмисники розсилали на електронні адреси посадових осіб, які мали доступ до державних реєстрів, листи, що містили вкладений файл із шкідливим програмним забезпеченням (вірусом). Під час активації файлу вірус інфікував комп’ютер та надавав зловмисникам доступ до електронного цифрового ключа та пароля користувача. При цьому усі листи маскувалися: їх було надіслано нібито від імені державних установ або використовуючи реальні електронні пошти інфікованих раніше комп’ютерів.

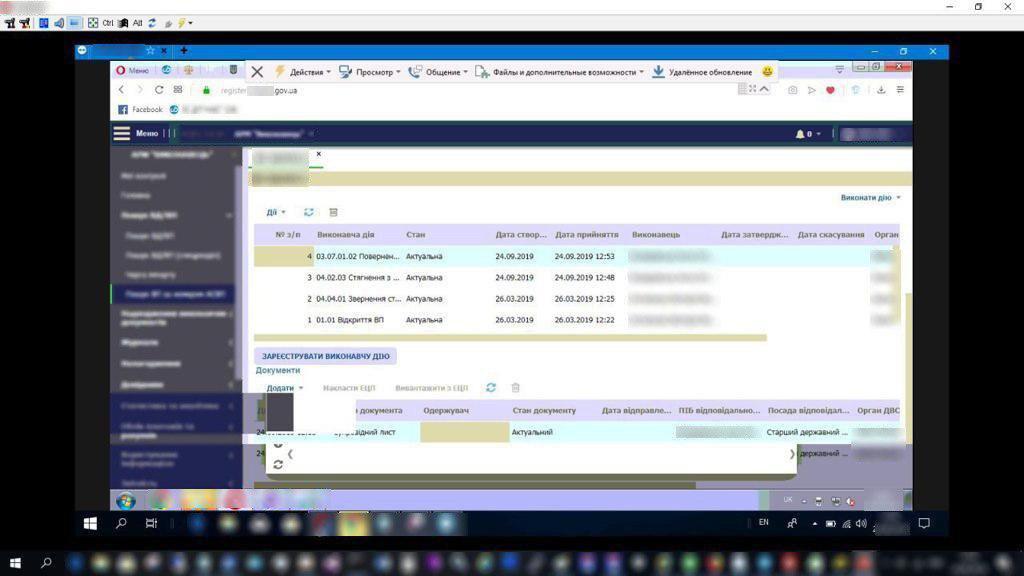

Маючи доступ до Державного реєстру прав власності на нерухоме майно та Державного реєстру обтяжень рухомого майна, зловмисники вносили завідомо підроблені відомості щодо скасування заборон відчуження рухомого та нерухомого майна в інтересах інших осіб. В подальшому власність продавалася. Таким чином їм вдалося реалізувати більше тисячі об’єктів рухомого та нерухомого майна.

Для конспірації своїх дій, зловмисники проводили усі протиправні дії в лісосмузі, неподалік міста Києва. У лісі вони мали схованку, де зберігалися ноутбук і мобільний телефон, який використовували для забезпечення доступу до мережі Інтернет. Водночас щоразу вони використовували різні SIM-картки, які знищувалися після одноразового використання.

Схема працювала протягом останніх чотирьох років

Правоохоронці встановили, що таку злочинну схему організував колишній працівник Державної виконавчої служби. Група працювала протягом останніх чотирьох років. До її складу входили ще п’ятеро громадян України віком від 34 до 40 років. При цьому четверо з них також були колишніми співробітниками територіальних підрозділів Державної виконавчої служби. До діяльності групи вони залучили фахівця у галузі комп’ютерного програмування, який і був розробником шкідливого програмного засобу.

За участі спецпризначенців КОРД, правоохоронці провели одночасно більше 40 санкціонованих обшуків на території декількох областей України. За їх результатами було вилучено автомобілі, комп’ютерну техніку, документи, чорнові записи, зброю, вибухівку та гроші.

Дії учасників злочинної організації кваліфіковано за декількома статтями Кримінального кодексу України: ч. 1 ст. 255 (Створення злочинної організації), ст. 361 (Несанкціоноване втручання в роботу комп’ютерів, автоматизованих систем, комп’ютерних мереж чи мереж електрозв’язку), ст. 361-1 (Створення з метою використання, розповсюдження або збуту шкідливих програмних чи технічних засобів, а також їх розповсюдження або збут), ст. 209 (Легалізація (відмивання) доходів, одержаних злочинним шляхом) КК України.

Усім учасникам злочинної організації оголошено про підозру. Двох із них затримано в порядку ст. 208 КПК України. До суду направлено клопотання про застосування запобіжних заходів у вигляді тримання під вартою. Учасникам групи загрожує до 12 років ув’язнення.

Нагадаємо, нову активність сімейства шкідливих програм Zebrocy групи кіберзлочинців Sedni виявили фахівці компанії ESET. Цього разу кампанія зловмисників спрямована на посольства та міністерства закордонних справ у країнах Східної Європи та Центральної Азії.

Завдяки WatchOS 6 смарт-годинник Apple Watch наближається до самостійного пристрою. Раніше Ви не могли б налаштувати Apple Watch без iPhone, а тепер Ви можете встановлювати та видаляти додатки, не торкаючись свого смартфона.

Також Співробітник Microsoft Аарон Лоуер (Aaron Lower) детально пояснив, як працює нова функція “Завантаження з хмари” в Windows 10 20H1 (версія 2003). В офіційному блозі Windows Insider опубліковали матеріал, в якому Лоуер розповідає про вбудовані функції повернення Windows 10 до вихідного стану, а також про розділи відновлення.

Зауважте, що Apple випустила оновлення iOS 13.1 та iPadOS раніше, ніж планувала. Це повинно виправити деякі помилки, знайдені у досить “сирій” версії iOS 13.0. Але компанія вже попереджає клієнтів про ще одну помилку, яку вона ще не виправила.

Часом трапляється, що Play Маркет перестає працювати. Які фактори на це можуть вплинути, та що робити, аби знову отримати доступ до віртуального магазину додатків, читайте у статті.