Нова програма-завантажувач для Android здатна підтримувати зв’язок зі своїми власниками через Google-сервіс Firebase Cloud Messaging (FCM). Використання легітимною хмарної служби дозволяє зловмисникам ховати свої команди в загальному потоці IM-повідомлень, а також швидко перенаправляти “шкідника” на іншу адресу в разі втрати C2-сервера.

За даними Cisco Talos, зловмисники надають перевагу шкідливому ПЗ для Android і постійно експериментують, відточуючи техніки, що дозволяють закріпитися на пристрої і приховати шкідливу активність.

Новий мобільний завантажувач, названий Firestarter, володіє стандартними функціями програми-шпигуна і поширюється, швидше за все, через особисті повідомлення, що пропонують адресату встановити якийсь чат-клієнт.

Аналіз показав, що при запуску “шкідний” відображає уявний процес завантаження повідомлень, покликаний створити ілюзію легітимності завантаженої програми. Для більшої переконливості користувачеві також повідомляють про проблему сумісності, через яку додаток нібито буде видалено.

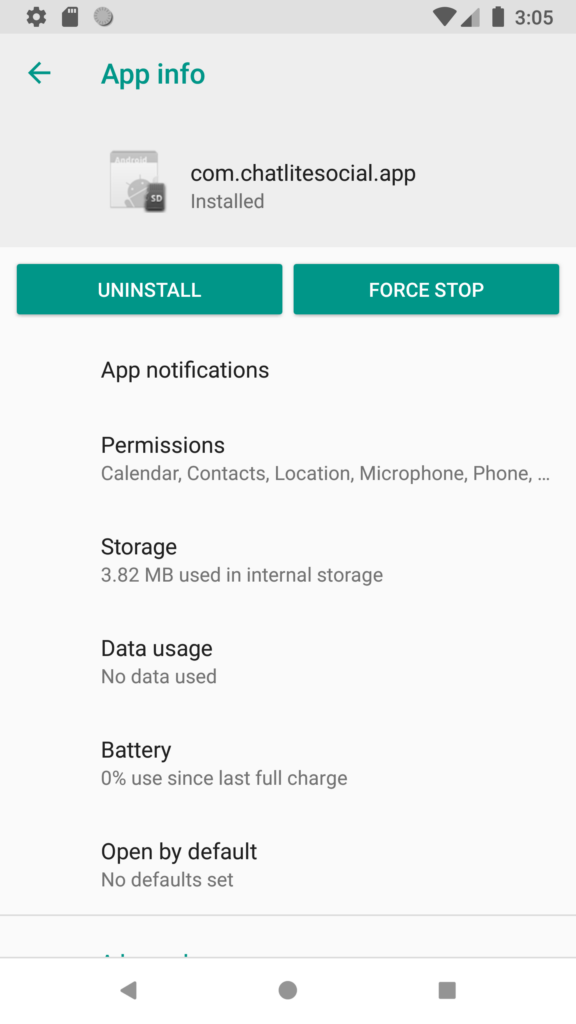

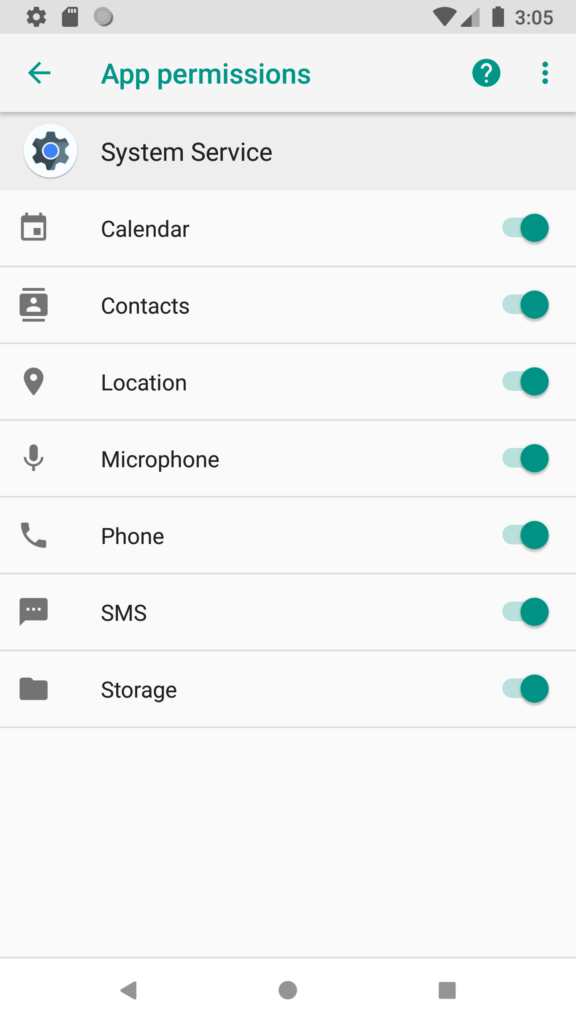

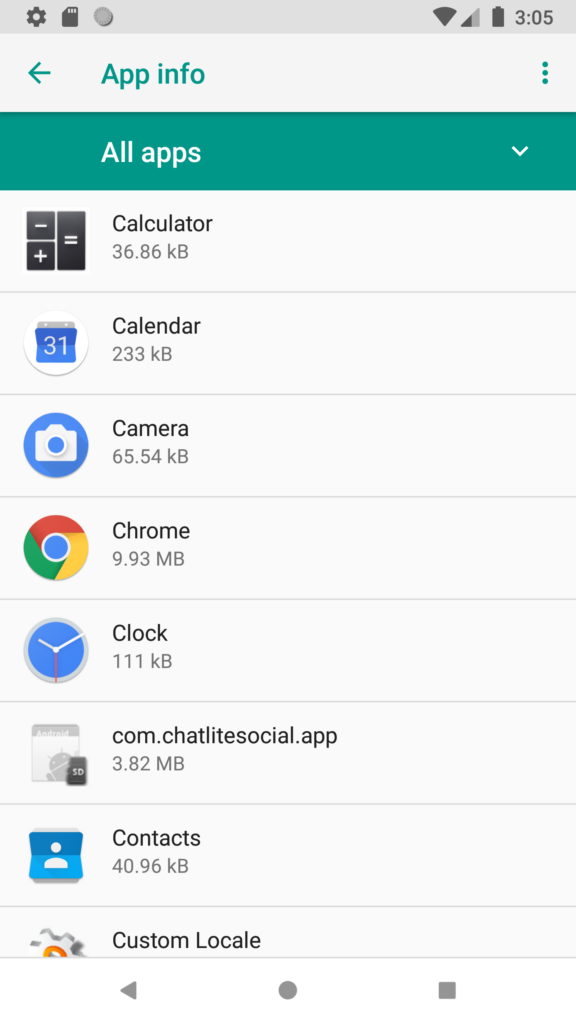

Після завершення “деінсталяції” відповідна іконка зникає з екрану, і “шкідника” можна буде виявити лише за списком встановлених додатків. Перевірка дозволів для фальшивого чат-клієнта покаже, що всі вони видані якійсь системній службі – ще одна хитрість для введення користувача в оману.

Поки жертва спостерігає процес “деінсталяції”, Firestarter через месенджер зв’язується з C2-сервером і відправляє на нього інформацію про жертву (IP-адреса, IMEI, email), дані геолокації і токен Google FCM.

У відповідь “шкідник” може отримати команду на завантаження і посилання на ресурс для завантаження APK-файлу.

Характер корисного навантаження Firestarter точно визначити не вдалося, оскільки експерти проводили тестування в лабораторних умовах. Встановлено лише, що новий шкідник для Android здатний завантажити будь-який з інструментів, що використовуються в атаках APT-групи DoNot.

При кожному перезавантаженні системи Firestarter перевіряє наявність завантаженого контенту і запускає його на виконання.

Радимо звернути увагу на поради, про які писав Cybercalm, а саме:

Фішингові листи: розпізнаємо шахрайство на реальному прикладі

Як вимкнути веб-камеру та мікрофон у Zoom? – ІНСТРУКЦІЯ

Як змінити ім’я користувача у Twitter? – ІНСТРУКЦІЯ

Як виявити шахрайство з технічною підтримкою та уникнути його? Поради

Як виміряти рівень кисню у крові за допомогою Apple Watch? – ІНСТРУКЦІЯ

Як увімкнути нову функцію відстеження миття рук на Apple Watch? – ІНСТРУКЦІЯ

Нагадаємо, оператор платіжної системи Mastercard готує до пробних випробувань банківську карту F.CODE Easy, що використовує відбитки пальців для підтвердження прав на транзакцію в платіжних терміналах магазинів.

Також з’явився мобільний додаток доповненої реальності #PrisonersVoice, який привертає увагу міжнародної спільноти до українських бранців Кремля та до системного порушення Російською Федерацією прав людини загалом.

До речі, експерт з інтернет-безпеки, “білий хакер” із Нідерландів Віктор Геверс, відомий тим, що зміг зайти на екаунт президента США Дональда Трампа в 2016 році, повторив свій “успіх” в 2020 році.

Окрім цього, кіберзлочинне угруповання викрало понад 3 Тб приватних відео та розмістило їх на сайтах для дорослих. Серед викладених матеріалів були як відверто інтимні, так і цілком буденні. Зловмисники отримали доступ до понад 50 тисяч особистих IP-камер, що дозволило зібрати колекцію відеоматеріалів.

А 30-річний житель Івано-Франківщини створив веб-сайти, де на платній основі надавав доступ до перегляду фільмів. Засновник онлайн-кінотеатрів не мав дозволів від правовласників на розповсюдження їхніх творів та порушив авторські права двох іноземних кінокомпаній.