Оскільки ми живемо в епоху, коли життя стало неможливим без технологій, важливо бути обізнаними у питаннях кібербезпеки. Пропонуємо перелік найпоширеніших типів шкідливих програм, які загрожують Інтернет-користувачам у 2020 році, за версією фахівців компанії ESET.

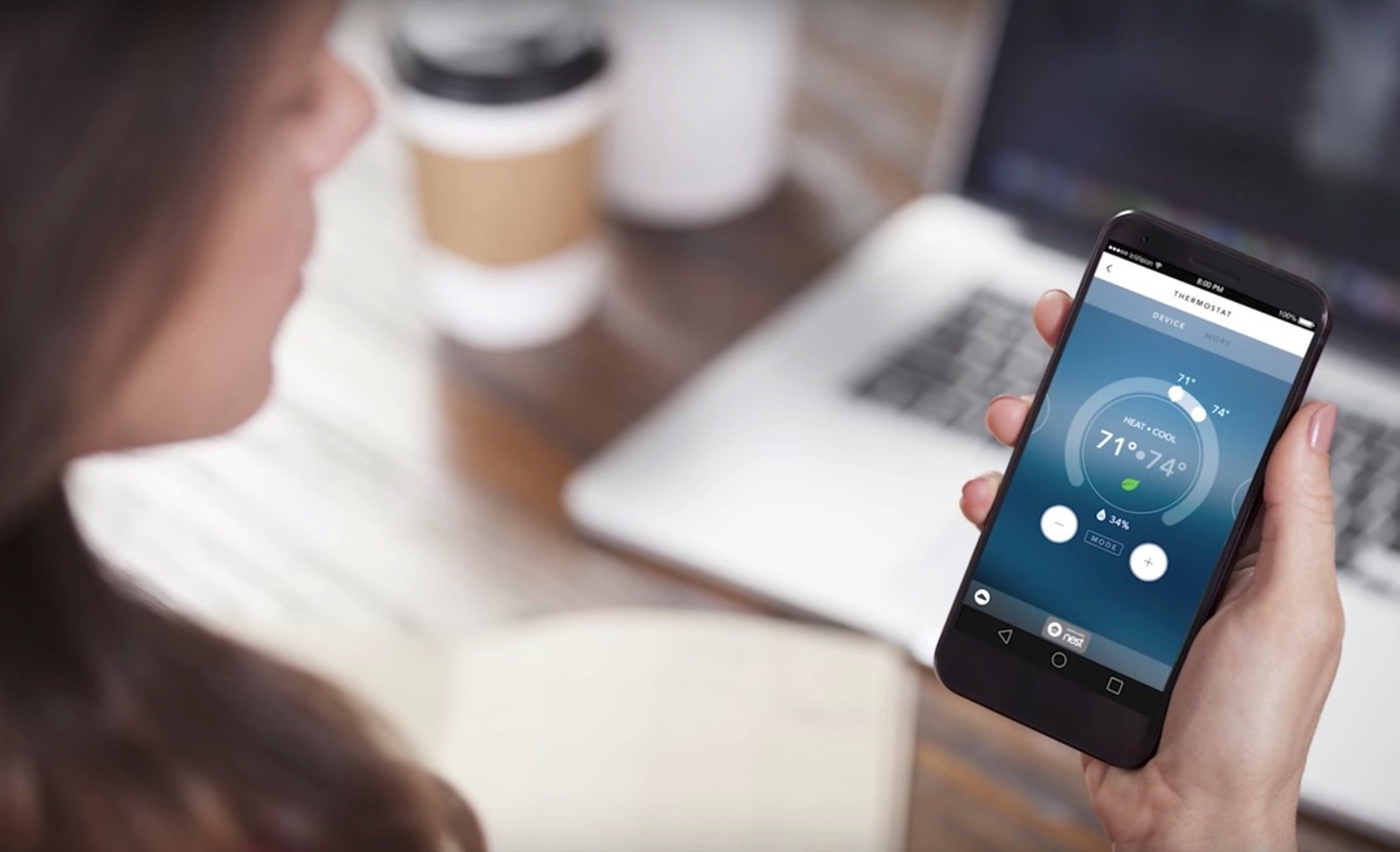

1. Шкідливі програми для Інтернету речей

Через постійне зростання ролі смарт-пристроїв у сучасному житті зокрема використання голосових помічників, розумних дверних дзвінків або роутерів збільшилось і число атак на ці девайси. Найпоширенішим типом загроз, які спрямовані на пристрої Інтернету речей, є шкідливі боти.

Після інфікування ботами смарт-пристрої часто використовуються як канали зв’язку з іншими скомпрометованими пристроями у мережі, утворюючи ботнети. В свою чергу оператори ботнету можуть здійснювати безліч шкідливих дій, включаючи розгортання програм-вимагачів, здійснення DDoS-атак та викрадення банківських облікових даних.

На жаль, пристрої Інтернету речей є легкою ціллю для зловмисників. Причиною цього є часте використання паролів за замовчуванням або слабких паролів, таких як “admin”, а також відсутність своєчасних оновлень домашнього роутера.

Перевіривши понад 100 000 роутерів, дослідники ESET виявили, що 10 основних уразливостей пов’язані зі застарілим програмним забезпеченням. Саме тому регулярне оновлення ваших смарт-пристроїв є важливим елементом кібергігієни. Більше інформації про захист Інтернету речей читайте за посиланням.

2. Шкідливі програми для пристроїв Android

Найпопулярнішою категорією загроз для Android у 2020 році стали шкідливі програми, які після інсталяції приховують свої іконки та заповнюють ваш пристрій дратівливою повноекранною рекламою.

Такі програми з категорії прихованих додатків часто маскуються під привабливі ігри або корисні утиліти, таким чином змушуючи користувачів їх завантажити. Оскільки іконки цих додатків зникають після завантаження, користувачам складно визначити місцезнаходження шкідливої програми для її видалення.

Для захисту Вашого пристрою варто використовувати програму з безпеки, яка здатна виявляти та видаляти такі шкідливі програми.

3. Шкідливі торенти

Торент або одночасне завантаження великої кількості невеликих фрагментів даних з різних джерел — це легітимний процес, який використовується для обміну відео та музикою, поширення великих обсягів даних або завантаження та оновлення ігор. Однак шкідливі торенти можуть використовуватися для швидкого поширення загроз.

Нещодавно фахівці з кібербезпеки виявили сімейство шкідливих програм KryptoCibule, які діють саме так. Зокрема загроза KryptoCibule використовує протокол BitTorrent, заманюючи користувачів завантажити зламане або піратське програмне забезпечення та ігри. Під виглядом легітимних програм загроза завантажує криптомайнер та компонент захоплення буфера обміну, який викрадає криптовалюту.

Такі шкідливі програми, як KryptoCibule, є ще однією причиною для використання офіційних сайтів та торент-сервісів.

4. Шкідливі програми для Mac

Раніше пристрої Mac вважалися більш захищеними від комп’ютерних загроз, однак зараз вони все частіше стають цілями кіберзлочинців. У 2020 році дослідники виявили підроблені веб-сайти, які поширюють серед користувачів Mac шкідливі програми для торгівлі криптовалютою.

У липні 2020 року серед таких програм опинився троянський додаток Kattana, який був спрямований на пристрої Mac. Кіберзлочинці використовували шкідливе програмне забезпечення GMERA для викрадення інформації (файли “cookie” браузера та облікові дані гаманців криптовалюти) та створення знімків екрану.

Для надійного захисту комп’ютерів Mac від різних підроблених веб-сайтів та програм використовуйте рішення з безпеки.

5. Шкідливі листи

Перехід великої кількості користувачів на віддалений режим роботи спричинив збільшення числа шкідливих програм, які розповсюджуються через електронну пошту. Загальна кількість виявлених зразків шкідливих електронних листів зростає, а їх найбільша частина (25%) пов’язана з уразливістю Microsoft Office 2017 року.

Саме тому важливо встановлювати автоматичні оновлення для своїх додатків Microsoft Office для захисту від шкідливих програм, які використовують відомі уразливості.

Радимо звернути увагу на поради, про які писав Cybercalm, а саме:

Фішингові листи: розпізнаємо шахрайство на реальному прикладі

Як вимкнути веб-камеру та мікрофон у Zoom? – ІНСТРУКЦІЯ

Як змінити ім’я користувача у Twitter? – ІНСТРУКЦІЯ

Як виявити шахрайство з технічною підтримкою та уникнути його? Поради

Як виміряти рівень кисню у крові за допомогою Apple Watch? – ІНСТРУКЦІЯ

Як увімкнути нову функцію відстеження миття рук на Apple Watch? – ІНСТРУКЦІЯ

Нагадаємо, оператор платіжної системи Mastercard готує до пробних випробувань банківську карту F.CODE Easy, що використовує відбитки пальців для підтвердження прав на транзакцію в платіжних терміналах магазинів.

Також з’явився мобільний додаток доповненої реальності #PrisonersVoice, який привертає увагу міжнародної спільноти до українських бранців Кремля та до системного порушення Російською Федерацією прав людини загалом.

До речі, експерт з інтернет-безпеки, “білий хакер” із Нідерландів Віктор Геверс, відомий тим, що зміг зайти на екаунт президента США Дональда Трампа в 2016 році, повторив свій “успіх” в 2020 році.

Окрім цього, кіберзлочинне угруповання викрало понад 3 Тб приватних відео та розмістило їх на сайтах для дорослих. Серед викладених матеріалів були як відверто інтимні, так і цілком буденні. Зловмисники отримали доступ до понад 50 тисяч особистих IP-камер, що дозволило зібрати колекцію відеоматеріалів.

А 30-річний житель Івано-Франківщини створив веб-сайти, де на платній основі надавав доступ до перегляду фільмів. Засновник онлайн-кінотеатрів не мав дозволів від правовласників на розповсюдження їхніх творів та порушив авторські права двох іноземних кінокомпаній.