17 жовтня старший обробник ISC Ксав’є Мертенс опублікував на сайті Центру інтернет-загроз Інституту SANS пост про хвилю атак у TikTok. Зловмисники використовують соціально-інженерні техніки ClickFix, щоб ошукати жертв і змусити їх завантажити шкідливе ПЗ.

У прикладі відео, яке опублікував Мертенс, шахрай розмістив контент з понад 500 вподобаннями. Він начебто пропонує глядачам легкий спосіб активувати Photoshop безкоштовно.

Жертві пропонують запустити PowerShell від імені адміністратора й виконати один рядок коду. Це запускає файл «Updater.exe», який насправді є трояном AuroStealer — програмою для крадіжки облікових даних і системної інформації. Також у пам’яті запускається додатковий шкідливий код.

Що таке ClickFix?

ClickFix — особливо небезпечна соціально-інженерна техніка, яка намагається обійти традиційний захист від фішингу, змушуючи користувачів «зламати» самих себе.

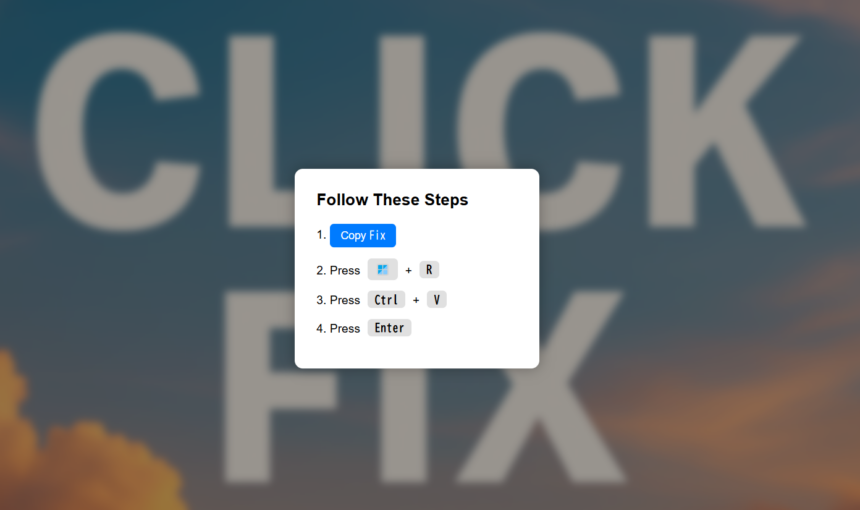

Зловмисники надають інструкції в різних формах: використання ярлика Windows, копіювання фрагмента коду в командний рядок для запуску PowerShell-скрипта. Інструкції викладені зрозуміло й мають фальшиве призначення — начебто для виправлення незначної технічної проблеми, безкоштовного використання платного ПЗ або як «лайфхак» для покращення популярних стрімінгових сервісів.

Коли жертва несвідомо відкриває свій пристрій для експлуатації, шкідливе програмне забезпечення завантажується й виконується. Серед зловмисного ПЗ, зафіксованого в кампаніях ClickFix: викрадачі інформації, троян віддаленого доступу (RAT), програми-вимагачі та черв’яки.

Чи вперше пов’язують TikTok і ClickFix?

На жаль, ні. У березні дослідники кібербезпеки з Trend Micro повідомили, що в TikTok поширюють відео, потенційно створені за допомогою інструментів штучного інтелекту, для розповсюдження викрадачів інформації Vidar і StealC. Мережа безликих акаунтів публікувала відео на такі теми, як покращення Spotify, з покроковими інструкціями, які насправді запускали команду PowerShell для завантаження зловмисного ПЗ.

«Величезна база користувачів і алгоритмічний охоплення соціальних мереж забезпечують ідеальний механізм доставки для кіберзлочинців, — зазначили дослідники. — Для атакуючих це означає широке розповсюдження без логістичного тягаря підтримки інфраструктури».

На початку цього місяця Microsoft попередила, що ClickFix стає дедалі популярнішим методом проникнення в мережі, крадіжки даних і впровадження зловмисного ПЗ.

У останньому звіті Digital Defense корпорація Microsoft зазначила, що з 2024 року тактику ClickFix зафіксували як метод початкового доступу в 47% атак — це випереджає фішинг і атаки методом підбору паролів.

Як захиститися від атак ClickFix?

Не виконуйте команди на своєму пристрої, якщо не впевнені в джерелі коду чи його справжньому призначенні, особливо якщо інструкції знайшли в соціальних мережах, де їх навряд чи перевіряли. Тепер, коли ви знаєте про цей метод соціальної інженерії, будьте пильні. Розкажіть про це і своїм друзям.