У звітах про кібербезпеку часто говорять про різних кіберзлочинців та їх шкідливе програмне забезпечення, про хакерські операції як про самостійні події з широким масштабом, але насправді екосистема кіберзлочинності набагато вужча і набагато взаємопов’язаніша, ніж міг би уявити неспеціаліст.

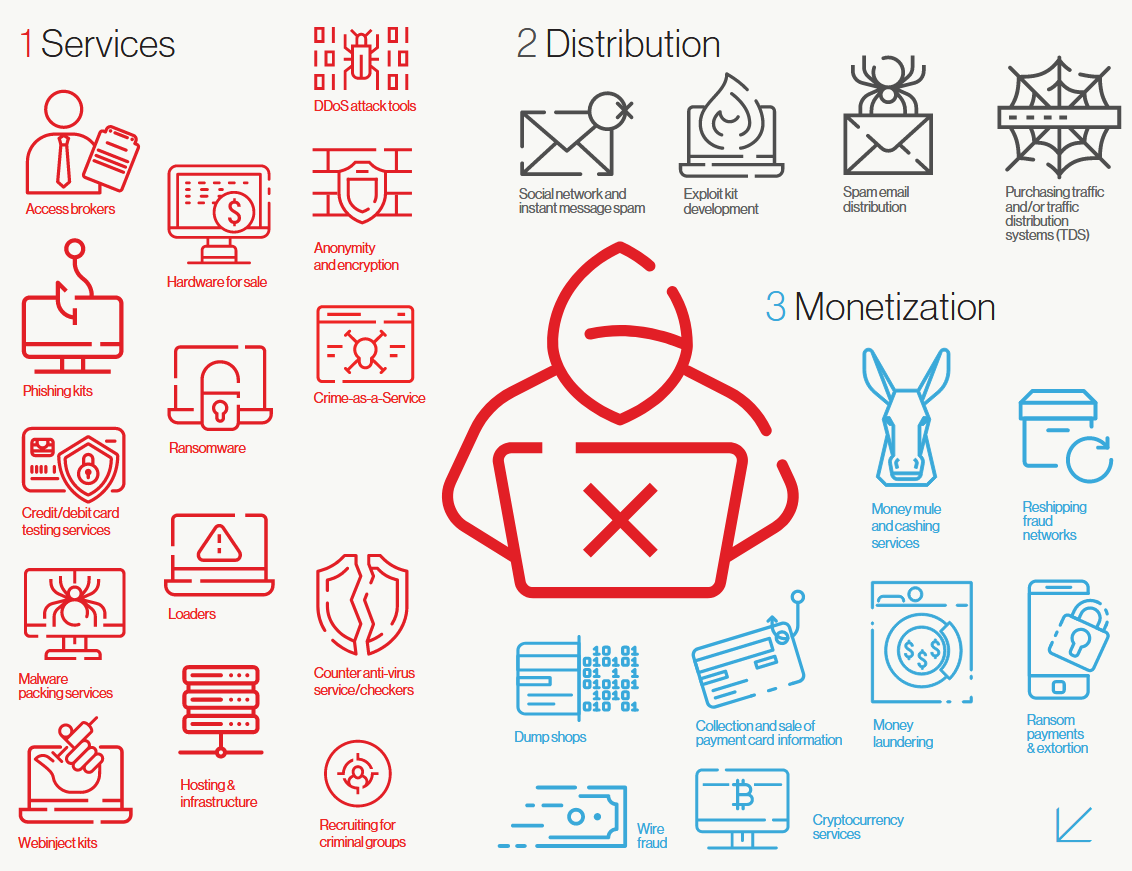

Групи кіберзлочинності часто мають складні ланцюги постачання, як справжні компанії-виробники програмного забезпечення, і тому вони налагоджують відносини з представниками іншої екосистеми електронної злочинності, щоб отримати доступ до основних технологій, що забезпечують їхню діяльність або максимізують прибуток. За даними фірми з кібербезпеки CrowdStrike, ці сторонні технології можна поділити, загалом, на три основні категорії: послуги, дистрибуція та монетизація.

До першої категорії – послуг та тих, хто їх надає, зазвичай, відносяться наступні:

- Брокери доступу – зловмисники, які зламують корпоративні мережі та продають доступ до внутрішньої мережі компанії іншим зловмисникам.

- Інструменти DDoS-атак – також відомі як “DDoS-за наймом, ці групи надають доступ до веб-панелей, звідки кожен може здійснити DDoS-атаку проти цілі, в обмін на гроші чи послуги.

- Анонімність та шифрування – групи,, які продають доступ до приватних мереж проксі та VPN, тому хакери можуть замаскувати своє місцезнаходження та походження своїх атак.

- Фішинг-програми – групи, які створюють та підтримують фішинг-набори, веб-інструменти, що використовуються для автоматизації фішингових атак та збір фішинг-даних.

- Апаратна платформа хакерства – групи, які продають обладнання, виготовлене на замовлення, таке як скімери банкоматів, пристрої, що обманюють мережу, тощо.

- Програми-вимагачі – також відомі як Ransomware-as-a-a-service (RaaS), ці групи продають доступ до штамів-вимагачів або веб-панелі, де інші групи можуть створити власні програми-вимагачі з своїми характеристиками.

- Crime-as-a-Service – схоже на RaaS, але ці групи надають доступ до банківських троянських програм або інших видів шкідливого програмного забезпечення.

- Завантажувачі – також відомі як “встановлення бота”, це хакерські групи, які вже заразили персональні комп’ютери, смартфони або сервери своїм шкідливим програмним забезпеченням і пропонують “завантажити / встановити” шкідливе програмне забезпечення іншої групи в тій же мережі, щоб інша група монетизувала його через вимагачі, банківські трояни, крадіжки інформації тощо.

- Вірусні “пісочниці”- це приватні веб-портали, куди розробники шкідливих програм можуть завантажувати свої зразки та тестувати їх проти механізмів сучасних антивірусних систем, не боячись виявлення шкідливого програмного забезпечення, інформація про яке передається розробникам антивірусів.

- Послуги з приховання шкідливого програмного забезпечення – це веб-або настільні інструменти, які розробники шкідливих програм використовують для шифрування коду штаму шкідливого програмного забезпечення та ускладнення виявлення антивірусним програмним забезпеченням.

- Послуги тестування кредитних/дебетових карток – це інструменти, за допомогою яких хакери перевіряють, чи отримані ними номери платіжних карток відповідають дійсному формату та чи дійсна картка.

- Комплекти Webinject – це спеціалізовані інструменти, які зазвичай використовуються разом із банківськими троянами, щоб дозволити банківській троянській банді вставляти шкідливий код у браузер жертви під час відвідування веб-сайту електронного банкінгу (або будь-якого іншого).

- Хостинг та інфраструктура – також відомі як “куленепробивні” хостинг-провайдери, вони надають приватну інфраструктуру веб-хостингу, спеціально розроблену для злочинних дій.

- Вербування для злочинних цілей – це спеціалізовані групи, які вербують, підкуповують або обманюють звичайних громадян для участі у операції з кіберзлочинністю (наприклад, людину, яка їде до США, а потім там намагається підкупити співробітника Tesla для запуску зловмисного інструменту всередині внутрішньої компанії. мережі).

З іншого боку, до категорії дистрибуції включають такі хакерські групи та їхню діяльність:

- Групи, які проводять спам-кампанії в соціальних мережах або додатках обміну миттєвими повідомленнями.

- Групи, що спеціалізуються на розповсюдженні електронної пошти для спаму/фішингу.

- Групи, які розробляють та продають експлойт-комплекти.

- Групи, які купують трафік із зламаних сайтів та розповсюджують його на шкідливих веб-сторінках, на яких зазвичай розміщуються експлойт-набори, шахрайські роботи технічної підтримки, фінансові шахрайства, фішингові набори та інші.

Що стосується послуг з монетизації, Crowdstrike зазначає, що ця категорія зазвичай включає:

- Послуги грошових “мулів” – групи, які пропонують фізично з’являтись і забирати гроші в зламаних банкоматах, отримувати гроші на свої банківські рахунки, а потім пересилати їх на хакерів, бажану мережу відмивання грошей або шахрайського перепродажу.

- Відмивання грошей – групи, які часто керують мережами компаній-оболонок, через які вони переміщують кошти зі зламаних банківських рахунків, виведення готівки в банкоматах або викрадення криптовалют з гаманців. Деякі групи відмивання грошей також працюють у Даркнеті як обмінники криптовалют.

- Шахрайсьий перепродаж – групи, які беруть викрадені кошти, купують реальні товари, відправляють продукцію до іншої країни. Потім товари, як правило, розкішні товари, такі як автомобілі, електроніка чи ювелірні вироби, перепродаються та перетворюються на чисту валюту, яка передається хакерам, які уклали контракти на їхні послуги.

- “Сміттєві магазини” – групи, які продають дані зламаних компаній через спеціалізовані веб-сайти та канали соціальних мереж.

- Вимагання викупу – групи, що спеціалізуються на вимаганні викупів у зламаних компаній, і з якими можуть укласти контракти інші групи, що володіють викраденими даними.

- Збір та продаж інформації про платіжні картки – також відомі як групи кардингу, це, як правило, форуми, куди групи кіберзлочинності йдуть для продажу викрадених даних платіжних карток.

- Криптовалютні послуги – форма відмивання грошей, ці групи пропонують “змішати” викрадені кошти з легальними і допомогти хакерам затерти слід викрадених коштів.

- Телефонне шахрайство – як випливає з назви, це групи, які спеціалізуються на здійсненні телефонного шахрайства, такі як шахрайство BEC.

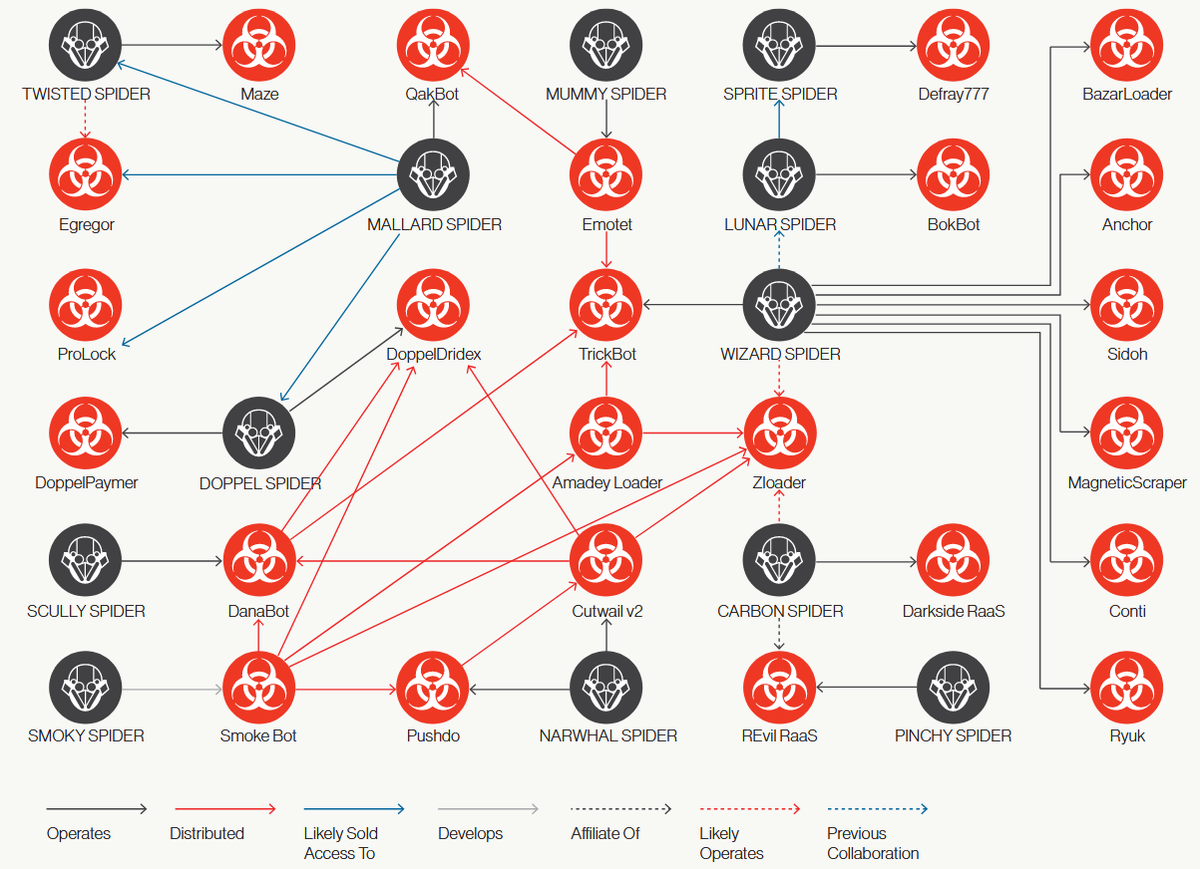

Відстеження всіх зв’язків між групами та їхніми постачальниками, посередниками, агентами тощо. Сьогодні майже неможливе через широке використання зашифрованих каналів зв’язку між сторонами.

Однак у сфері атак шкідливих програм деякі ознаки співпраці можна спостерігати у тому, як зловмисне програмне забезпечення переходить від зловмисників до заражених хостів. Хоча ці зв’язки ніколи неможливо повністю перевірити, також цілком очевидно, що коли зловмисне програмне забезпечення Emotet завантажує шкідливе програмне забезпечення TrickBot, дві групи співпрацюють як частина механізму “навантажувача”, наданого командою Emotet для групи TrickBot.

У своєму звіті про глобальні загрози за 2021 рік, опублікованому в понеділок, фірма з кібербезпеки CrowdStrike вперше підсумувала деякі зв’язки, які в даний час існують в сфері кіберзлочинності між різними операторами електронної злочинності.

Компанія використовує власну номенклатуру для груп електронних злочинів, тому назви деяких груп можуть звучати інакше, ніж ми бачили раніше. Однак CrowdStrike також надає інтерактивний каталог, завдяки якому кожен може дізнатись більше про кожну групу та пов’язати її з іменами, що використовуються іншими компаніями.

Наведена вище діаграма показує, що активісти відіграють таку ж важливу роль у кіберпроникненнях, як і різні групи, що здійснюють вторгнення заради грошей.

Як зазначила група Chainalysis в окремому звіті минулого місяця, правоохоронні органи, швидше за все, досягнуть кращих результатів у зриві операцій кіберзлочинців, орієнтуючись на цих постачальників спільних послуг, оскільки вони можуть в кінцевому підсумку порушити діяльність кількох груп кіберзлочинності.

Крім того, є й інші переваги. Наприклад, хоча кіберзлочинні групи найвищого рівня часто мають першокласну оперативну безпеку (OpSec) і не розкривають жодних подробиць про свою діяльність, орієнтування на тих, хто представляє нижчий рівень і які не настільки вміло приховують інформацію про себе, може забезпечити правоохоронні органи даними, які можуть допомогти їм демаскувати та відстежити групи вищого рівня.

Радимо звернути увагу на поради, про які писав Cybercalm, а саме:

Signal чи Telegram: який додаток кращий для чату?

Топ-7 альтернативних месенджерів на заміну WhatsApp

Як перевірити швидкість з’єднання на Вашому комп’ютері? ІНСТРУКЦІЯ

Обережно, фальшивка! Популярні схеми шахрайства з вакциною від COVID-19

Як перейти на приватну пошукову систему DuckDuckGo? – ІНСТРУКЦІЯ

Нагадаємо, сінгапурська технологічна компанія Smart Media4U Technology заявила про виправлення уразливостей у додатку SHAREit, які могли дозволити зловмисникам віддалено виконувати довільний код на пристроях користувачів. Помилки безпеки впливають на додаток компанії SHAREit для Android, додаток, який завантажили понад 1 мільярд разів.

Дослідники з компанії Red Canary знайшли нову шкідливу програму, розроблену для атак на комп’ютери Apple Mac. Він отримав назву Silver Sparrow і вже встиг заразити приблизно 30 тис. пристроїв у 153 країнах світу, включаючи США, Великобританію, Канаду, Францію і Німеччину.

Також фахівці у галузі кібербезпеки виявили новий метод атаки, що дозволяє зловмисникам “обдурити” термінал для оплати (POS-термінал) і змусити його думати, що безконтактна картка Mastercard насправді є картою Visa.

Як стало відомо, минулими вихідними стався витік діалогів деяких користувачів Clubhouse. Компанія запевнила, що заблокувала хакера і вживає додаткових заходів безпеки, але розраховувати на приватність і захищеність розмов в соцмережі не варто, попередили експерти.

До речі, нещодавно виявлена фішингова кампанія відзначилася цікавим підходом до крадіжки облікових даних жертви: зловмисники використовують API популярного месенджера Telegram для створення шкідливих доменів.