При такій кількості новин про витоки даних треба бути обережним, щоб не панікувати щоразу, коли чуєте про новий інцидент. Візьмемо останній звіт про масштабний витік.

У заголовку нещодавньої статті, опублікованої Cybernews, йшлося про те, що 16 мільярдів паролів було викрито в рекордному витоку даних, відкривши доступ до Facebook, Google, Apple та будь-якого іншого сервісу. Звучить страшно, чи не так? Але читання самої статті малює іншу картину, – пише ZDNET.

Попри те, що говорить заголовок, повідомлені 16 мільярдів паролів не походять з одного масштабного витоку даних. Навпаки, це базується на 30 різних наборах даних, які Cybernews відстежує з початку 2025 року.

“Наша команда уважно відстежує мережу з початку року”, – заявив Cybernews. “Поки що вони виявили 30 викритих наборів даних, що містять від десятків мільйонів до понад 3,5 мільярда записів кожен. Загалом дослідники виявили неймовірні 16 мільярдів записів.”

Далі в статті Cybernews розкриває, що набори даних були ненадовго викриті, достатньо лише для того, щоб дослідники їх знайшли, але недостатньо довго, щоб з’ясувати джерело даних. Крім того, самі дані не обов’язково нові. Cybernews вказав на набори даних як на суміш інформації з інфостілерів, наборів для перебору облікових даних та переупакованих витоків.

Оскільки витоки походять з кількох наборів даних, ймовірно, в суміші є багато дублікатів записів, що означає, що число 16 мільярдів імовірно завищене.

Крім того, Cybernews звинуватив інші медіа в твердженнях, що облікові дані Facebook, Google та Apple витекли. Але Боб Дьяченко, співавтор Cybernews, дослідник кібербезпеки та власник SecurityDiscovery.com, сказав Cybernews, що не було централізованого витоку даних в жодній з цих компаній. Це не означає, що жодні облікові дані від цих великих технологічних гравців не були включені в набори даних, а просто що самі компанії не постраждали безпосередньо від витоків, в яких дані витекли в цих інцидентах.

Як поводитися з витоками даних

Незважаючи на схильність проголошувати, що небо падає з кожним повідомленням про витік даних, витоки дійсно відбуваються, і вони можуть вплинути на вас.

Вони вражають кожну галузь, кожен сектор і кожну країну. Жертвами витоків можуть бути окремі особи, малі підприємства, некомерційні організації або компанії зі списку Fortune 500.

IBM оцінює, що середня вартість витоку даних у 2024 році для компаній становила 4,9 мільйона доларів, що на 10% більше порівняно з попереднім роком.

Для окремих осіб шкода може бути більш особистою, ніж цифри на балансі. І хоча фінансові витрати можуть бути фактором, окремі жертви можуть зіткнутися з цільовими фішинговими кампаніями, схемами соціальної інженерії, крадіжкою особистості та даних Вони також можуть відчувати тривогу або страх щодо того, як їхні витоки даних будуть використовуватися зараз і в майбутньому.

Як дізнатися, чи були ви залучені до витоку даних

Зазвичай ваш постачальник послуг зв’яжеться з вами через електронну пошту або листи, пояснюючи, що ваша інформація була скомпрометована.

Однак компанії можуть витратити тижні або місяці на те, щоб зв’язатися з вами – якщо взагалі зв’яжуться. На жаль, багато організацій все ще віддають перевагу секретності над захистом споживачів, намагаючись приховати інциденти та захистити свою репутацію.

Тому від вас залежить стежити за новинами про будь-які нещодавно розкриті витоки даних.

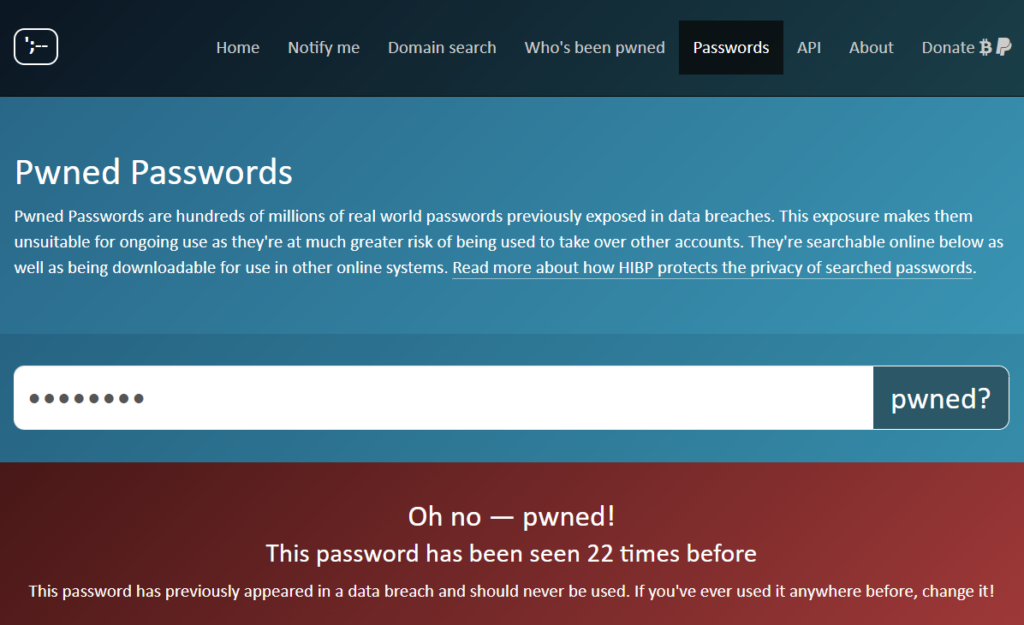

1. Have I Been Pwned – ваш головний інструмент

Have I Been Pwned, керований експертом з безпеки Троєм Хантом, – це перший ресурс, який ви повинні використовувати, щоб дізнатися, в які витоки даних ви були залучені та наскільки широко ваші дані витекли.

Пошукова система дозволяє шукати за вашою електронною адресою або номером телефону і позначить будь-які витоки, що містять ваші дані, коли вони відбуваються, перехресно перевіряючи мільярди витоків записів, доданих до бази даних Have I Been Pwned.

Якщо ви введете свої дані та отримаєте зелений екран, вітаємо, ви не були залучені до жодних помітних інцидентів з безпекою даних. Однак, якщо ваші дані були скомпрометовані, ви побачите екран, що повідомляє вам, які витоки вплинули на вас.

2. Менеджери паролів та моніторинг витоків

Якщо ви використовуєте менеджер паролів, він може пропонувати послуги моніторингу витоків, які сповіщатимуть вас, коли ваші паролі викриваються під час витоку даних. Менеджери паролів можуть періодично перевіряти будь-які докази того, що ваші комбінації паролів та електронної пошти з’явилися в мережі або стали доступними в даркнеті, і повідомлятимуть вас про будь-які зміни, про які ви повинні знати.

Якщо ви потрапите в інцидент безпеки, перевірте, де використовується скомпрометований пароль. Ви завжди повинні використовувати різні та міцні, складні паролі для захисту своїх облікових записів (ще одна область, де менеджер паролів може допомогти), і ось чому: як тільки один сервіс скомпрометований, та ж комбінація паролю та користувача може призвести до викритого облікового запису в іншому місці.

Що робити після витоку даних

Те, що ви робите далі, залежить від серйозності та типу витоку даних. Ймовірно, ваша персональна інформація (PII) вже витекла в якійсь формі онлайн щодо основних деталей – таких як ваше ім’я та адреса електронної пошти. У цьому сценарії мало що можна зробити.

Однак, якщо дані вашого онлайн-облікового запису були скомпрометовані, незалежно від того, чи хешуються паролі, ви повинні негайно їх змінити. Крім того, якщо ви винні (як багато з нас) у повторному використанні комбінацій паролів на різних платформах та сервісах, ви повинні негайно їх змінити.

У будь-якому випадку, хороша практика – змінювати свої онлайн-облікові дані принаймні кожні три-шість місяців. Намагайтеся покращувати їх складними комбінаціями. Якщо ви не впевнені, що зможете їх запам’ятати, виберіть менеджер паролів.

1. Двофакторна автентифікація (2FA)

Коли це можливо, увімкніть двофакторну автентифікацію (2FA) – особливо після того, як ви стали жертвою витоку даних.

Двофакторна автентифікація впроваджує другий рівень безпеки на ваших облікових записах, тому якщо ваші облікові дані витекли, зловмисники також потребуватимуть доступ до вашого облікового запису електронної пошти або телефону, щоб отримати код підтвердження, необхідний для доступу до вашого облікового запису. Звичайно, 2FA не є безпомилковим, але це краще, ніж покладатися суто на скомпрометований пароль для захисту вашої приватності.

2. Фізичні ключі безпеки

Розгляньте можливість використання фізичного ключа безпеки для будь-яких центральних “хабових” облікових записів, таких як ваша Gmail або адреса електронної пошти Microsoft.

Ключ безпеки – це один з найнадійніших варіантів безпеки, які ми маємо сьогодні. Може здатися архаїчним використовувати фізичний пристрій для захисту онлайн-облікового запису, але навіть якщо зловмиснику вдається викрасти облікові дані, йому відмовляють у доступі без фізичного ключа, коли він намагається увійти з нового пристрою.

3. Ключі допуску – майбутнє безпеки

Замість того, щоб покладатися на старомодні паролі та коди багатофакторної автентифікації, розгляньте можливість використання ключів допуску всюди і завжди, коли це можливо. Окрім того, що вони набагато безпечніші за паролі, ключі доступу зазвичай легше налаштувати та використовувати.

Розроблений FIDO Alliance, passkey дозволяє вам увійти в обліковий запис, використовуючи PIN-код, біометричний метод, такий як розпізнавання обличчя або відбитків пальців, або фізичний ключ безпеки. Оскільки цей пароль прив’язаний до вас, ви можете використовувати його для входу в той же обліковий запис скрізь.

Як відбуваються витоки даних

Згідно з IBM, найпоширенішим початковим вектором атаки, який кіберзлочинці використовують для проникнення в мережу компанії, є використання скомпрометованих облікових даних.

Ці облікові дані можуть включати імена користувачів та паролі облікових записів, які витекли в мережу, викрадені в окремому інциденті безпеки або отримані через атаки грубої сили, в яких автоматичні скрипти випробовують різні комбінації для злому легко вгадуваних паролів.

Інші потенційні методи атак включають:

- Magecart-атаки: Компанії, такі як British Airways та Ticketmaster, зазнали цих нападів, при яких зловмисний код тихо вводиться в сторінки оплати електронної комерції для збирання інформації про вашу платіжну картку.

- Зловмисний код, введений у домени веб-сайтів та форми: Ті ж тактики можуть використовуватися для захоплення інших форм даних від клієнтів та відвідувачів.

- Шахрайство з підробкою ділової електронної пошти (BEC): BEC-шахрайства вимагають від зловмисника прикидатися співробітником компанії, підрядником або постачальником послуг.

- Внутрішні загрози: Іноді співробітники мають претензії до компанії або кіберзлочинці роблять їм пропозицію, від якої вони не можуть відмовитися.

- Недбалість: Незахищені сервери, залишені відкритими та викритими в мережі, ймовірно, через неправильні конфігурації.

- Потрапляння на спам і фішингові спроби: На індивідуальному рівні кіберзлочинці намагатимуться змусити вас розлучитися з вашою PII та інформацією про обліковий запис.

Як витоки даних впливають на вас

Якщо ви були залучені до витоку даних як користувач або клієнт, ваші записи також могли бути викриті, викрадені або витекли в мережу.

Ваша персональна інформація, включаючи ваше ім’я, фізичну адресу, адресу електронної пошти, історію роботи, номер телефону, стать та копії документів, включаючи паспорти та водійські права, може використовуватися для крадіжки особистості.

Крадіжка особистості – це коли хтось використовує вашу інформацію без дозволу, щоб прикидатися вами. Вони можуть використовувати вашу особистість або фінансові дані для здійснення шахрайства та скоєння злочинів. Це може включати податкове шахрайство, відкриття кредитних ліній та позик на ваше ім’я, медичне шахрайство та здійснення шахрайських покупок в мережі.

На жаль, саме окремі особи мають справлятися з наслідками; знання того, що ви були залучені до витоку даних, – це половина битви. Захист себе шляхом підтримки належної безпеки облікового запису, частої зміни паролів та пильності щодо підозрілих дій – це способи, якими ви можете пом’якшити шкоду, яку можуть завдати ці часті інциденти безпеки.