У мережі набуває поширення нова схема фішингу: зловмисники видають себе за роботодавців і під приводом працевлаштування змушують потенційних кандидатів авторизуватися через Apple ID на підробних сайтах. Це дає шахраям повний доступ до облікового запису, всіх пристроїв користувача та даних у хмарному сховищі iCloud.

Механіка атаки: від першого контакту до крадіжки облікового запису

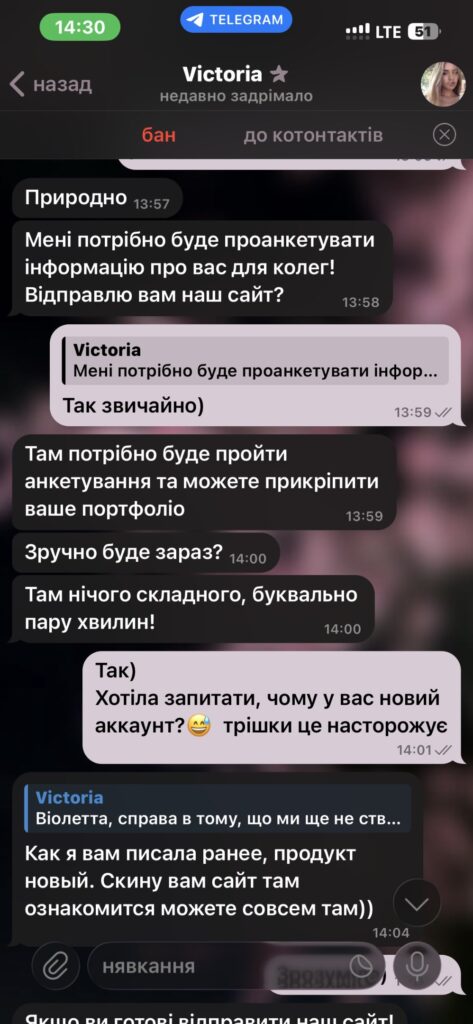

Шахраї ініціюють контакт через популярні месенджери — Telegram, WhatsApp або Viber, використовуючи нові або скомпрометовані акаунти. Вони представляються представниками IT-компаній, маркетингових агентств чи інших організацій, які нібито шукають фрілансерів або штатних співробітників на позиції SMM-менеджерів, копірайтерів чи інших онлайн-спеціалістів.

Початкове повідомлення зазвичай містить похвалу портфоліо потенційної жертви, обіцянки високої оплати праці, постійної зайнятості та мінімальних вимог до кандидата. На наступному етапі шахраї просять заповнити анкету, завантажити портфоліо або виконати тестове завдання на сайті компанії, який має вигляд професійного робочого кабінету.

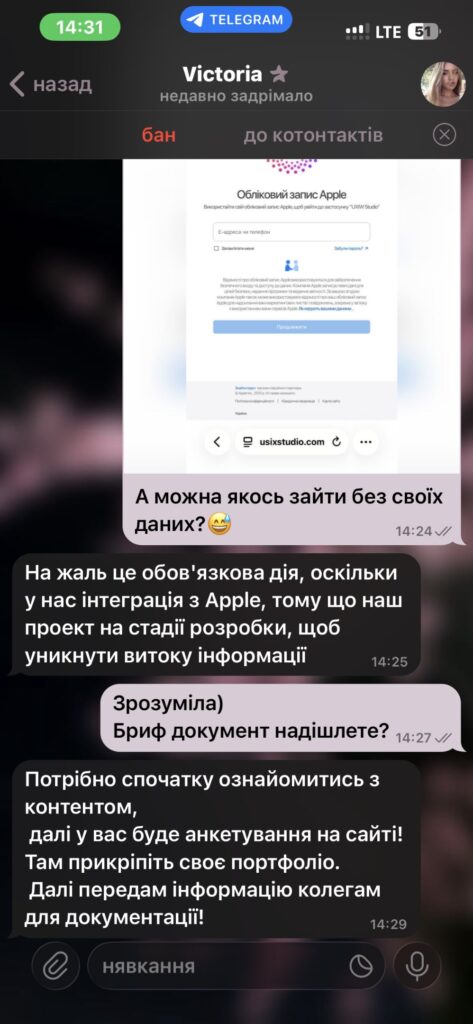

Критичний момент атаки настає, коли користувачеві пропонують авторизуватися через “Обліковий запис Apple”. Зловмисники обґрунтовують цю вимогу інтеграцією з екосистемою Apple, необхідністю “захисту від витоку інформації” або “обов’язковою корпоративною авторизацією”.

Після введення Apple ID та пароля на фішинговому сайті облікові дані потрапляють безпосередньо до шахраїв. Отримавши доступ, зловмисники можуть змінити пароль, активувати двофакторну автентифікацію на власний номер телефону, отримати доступ до вмісту iCloud (фотографій, контактів, паролів у Keychain) та використовувати пристрій для несанкціонованих покупок або компрометації інших сервісів.

Ознаки шахрайської схеми

Непрозора компанія та сайт-одноденка

Доменне ім’я та веб-сайт зареєстровані нещодавно, на них відсутня юридична інформація, достовірні відгуки клієнтів або згадки в професійних медіа. Перевірка через сервіси оцінки надійності сайтів (ScamAdviser та аналогічні) зазвичай показує низький рівень довіри або повну відсутність історії домену.

Невідповідність ринковим умовам

Запропонована оплата значно перевищує середньоринкові ставки за аналогічну роботу, при цьому роботодавець не висуває чітких KPI (ключових показників ефективності) та не пропонує укласти формальний трудовий договір. Такий підхід типовий для масових job-scam кампаній у месенджерах.

Психологічний тиск та маніпуляції

Комунікація побудована з метою знизити пильність потенційної жертви: швидкі відповіді, надмірне використання емотиконів, акцентування на простоті завдання (“нічого складного, всього кілька хвилин”), заклики заповнити анкету негайно. Пояснення про “захист інформації” використовуються як псевдотехнічне обґрунтування вимоги ввести облікові дані Apple ID.

Наслідки компрометації Apple ID

Втрата контролю над пристроями

Отримавши доступ до облікового запису, зловмисники можуть змінити пароль і встановити двофакторну автентифікацію на власний номер телефону. Це дає їм можливість дистанційно блокувати або повністю стирати дані на пристроях через функцію “Знайти iPhone“, здійснювати покупки додатків, оформлювати платні підписки або проводити транзакції через Apple Pay.

Доступ до приватних даних

Через хмарне сховище iCloud шахраї отримують доступ до фотографій, особистих записів, контактів, документів, резервних копій повідомлень та іншої конфіденційної інформації. Це створює ризики шантажу, витоку приватних даних або використання отриманої інформації для організації подальших атак на знайомих жертви.

Фінансові ризики та похідні загрози

У разі інтеграції шкідливого коду на фішинговий сайт жертву можуть перенаправляти на інші підроблені ресурси банків, поштових сервісів або соціальних мереж, поглиблюючи масштаб компрометації. Зібрані персональні дані (ПІБ, номер телефону, email, посилання на профілі в соцмережах) можуть використовуватися для атак соціальної інженерії, спроб оформлення кредитів від імені жертви або злому додаткових облікових записів.

Алгоритм дій після введення облікових даних на фішинговому сайті

- Термінова зміна пароля: Необхідно негайно перейти на офіційний сайт Apple (appleid.apple.com) та встановити новий, криптографічно стійкий пароль.

- Аудит підключених пристроїв: У налаштуваннях Apple ID слід переглянути список усіх авторизованих пристроїв і примусово завершити сесії на всіх нерозпізнаних пристроях.

- Активація двофакторної автентифікації: Якщо двофакторна автентифікація не була активована раніше, необхідно негайно її увімкнути, вказавши перевірений номер телефону.

- Перевірка пов’язаних сервісів: Якщо Apple ID використовувався для автентифікації в банківських додатках, поштових сервісах або інших критичних сервісах, на них також потрібно змінити паролі та активувати двофакторну автентифікацію.

- Звітування про інцидент: Варто заблокувати акаунт шахрая в месенджері, подати скаргу на платформу (наприклад, до служби безпеки Telegram) та, залежно від масштабу збитків, звернутися до правоохоронних органів з офіційною заявою про кіберзлочин.

Превентивні заходи безпеки

Ніколи не слід вводити облікові дані Apple ID, паролі або банківську інформацію на сайтах, посилання на які надійшли через чат або електронну пошту. Завжди необхідно вручну перевіряти, що доменне ім’я є офіційним (наприклад, appleid.apple.com, а не appleid-verification.com чи подібні варіації).

Перед відгуком на вакансію варто провести незалежну перевірку роботодавця: пошукати відгуки співробітників, згадки компанії в професійних медіа, перевірити домен сайту через сервіси типу ScamAdviser або бази даних шахрайських ресурсів.

Для пошуку роботи рекомендується використовувати лише перевірені платформи з системами верифікації роботодавців. Ключові ознаки шахрайства включають: надмірний поспіх, відсутність офіційного договору, “анкетування” з вимогою надати надмірний обсяг персональних даних.

У разі будь-яких сумнівів щодо легітимності пропозиції не слід переходити за посиланнями, вводити облікові дані або надсилати документи. Відмова від підозрілої “занадто вигідної” вакансії завжди є кращою альтернативою ніж стати жертвою фішингу та втратити контроль над особистими даними.