Щороку зі зростанням витрат на кібербезпеку збільшується і складність атак. Зокрема тепер зловмисники використовують штучний інтелект, щоб зробити атаки з використанням соціальної інженерії переконливішими, а також знайти уразливі та незахищені ІТ-активи. Крім того, під прицілом опиняються не лише корпоративні пристрої, на яких зберігаються конфіденційні дані, а й особисті, а також ланцюги постачання.

У зв’язку з ризиками нових кібератак спеціалісти ESET підготували перелік основних загроз для бізнесу, яких слід остерігатися у 2025 році, а також рекомендації для уникнення інфікування шкідливими програмами та покращення захисту корпоративних мереж.

Чому безпека даних важлива для бізнесу

Кількість даних у всьому світі різко зросла за останні роки завдяки цифровій трансформації. Згідно з оцінками, у 2024 році щодня створювалося, копіювалося та використовувалося 147 зетабайт даних. Зокрема це важлива інформація про користувачів, підвищення ефективності роботи та навіть прийняття кращих бізнес-рішень. Крім того, серед цих даних міститься інформація про комерційну таємницю, інтелектуальну власність, а також особисті та фінансові дані про клієнтів та співробітників, які є привабливою ціллю для кіберзлочинців.

Минулого року зафіксована рекордна кількість витоків даних, внаслідок яких понад 353 мільйони користувачів стали жертвами шахрайства з викраденням особистої інформації. Компрометація даних може завдати значної фінансової та репутаційної шкоди компаніям, зокрема через подання колективних позовів, дискредитацію бренду, втрату довіри клієнтів. Крім того, часто у таких випадках компанія змушена витрачати додаткові кошти на повідомлення про витік, IT-розслідування та відновлення, нормативні штрафи, а також зазнавати збитків через втрату продуктивності, збої в роботі та падіння курсу акцій.

Які загрози для даних найнебезпечніші

Не всі інциденти безпеки є навмисними. Майже 70% з них, проаналізованих Verizon минулого року, є незловмисними діями людини, наприклад, співробітник став жертвою атаки соціальної інженерії або випадково надіслав конфіденційну інформацію не тому одержувачу. До дій, спричинених людською помилкою, також входить неправильне налаштування критичних ІТ-систем, таких як хмарні облікові записи, та навіть відсутність надійного пароля.

Також кіберзлочинці можуть застосувати інсайдерську інформацію про бізнес-процеси та інструменти, які використовуються в компанії. Серед найпоширеніших загроз, з якими стикаються корпоративні користувачі:

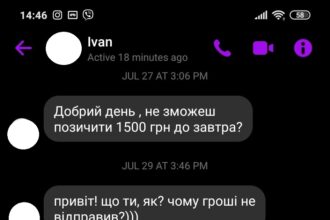

- Фішинг та інші методи соціальної інженерії залишаються основним способом компрометації. Співробітники часто потрапляють у пастки шахраїв через свою необережність та довірливість, а також через витонченість атак кіберзлочинців. Для цього зловмисники намагаються вивчити жертву, зокрема напередодні переглянувши інформацію про неї з соціальних мереж, наприклад LinkedIn.

- Ланцюги постачання часто стають ціллю зловмисників. Зокрема кіберзлочинці використовують постачальників хмарних чи локальних послуг або завантажують шкідливе програмне забезпечення у компоненти з відкритим кодом. У найскладніших атаках зловмисники можуть зламати розробника програмного забезпечення та встановити шкідливий код в оновлення програми, наприклад, як у випадку з компанією SolarWinds.

- Використання уразливостей залишається одним найпопулярніших методів атак програм-вимагачів. Згідно з даними Verizon, кількість використаних уразливостей, пов’язаних із витоком даних, у 2024 році зросла на 180% порівняно з 2023. За даними Five Eyes, кількість «0-денних» уразливостей також зростає, що викликає ще більше занепокоєння, оскільки для них ще не існує виправлень.

- Зламані облікові дані зазвичай є результатом недостатнього захисту або управління паролем, фішингових атак, масштабного витоку даних або атак методом підбору пароля. Таким чином кіберзлочинці легко можуть використати ваші скомпрометовані дані у своїх зловмисних цілях. За даними Verizon, використання викрадених облікових даних було виявлено майже в третині усіх інцидентів безпеки за останнє десятиліття.

- Особисті пристрої для доступу до корпоративних даних продовжують створювати ризики для безпеки компаній. Оскільки співробітники часто забувають завантажити програмне забезпечення для захисту на особисті пристрої, вони стають уразливими до різних кіберзагроз. Тоді як у разі компрометації хакери зможуть отримати дані для входу до корпоративних облікових записів у хмарі, доступ до робочої електронної пошти тощо.

- Використання легітимних інструментів та функцій — це поширений спосіб атаки для переміщення мережею та перехоплення даних, що дозволяє зловмисникам залишатися прихованими. Використовуючи легітимні інструменти, такі як Cobalt Strike, PsExec та Mimikatz, кіберзлочинці можуть виконувати ряд функцій майже непомітно.

Також слід відзначити ріст використання зловмисниками інструментів на основі штучного інтелекту. Очікується, що їх вплив посилюватиметься протягом наступних кількох років.

Як уникнути кібератак та захистити компанію

Зменшити ризик атак, кількість яких продовжує зростати через цифрову трансформацію, допоможуть такі заходи безпеки:

- використовуйте управління виправленнями на основі оцінки ризику, включно з регулярним тестуванням на наявність уразливостей;

- забезпечте захист всіх корпоративних пристроїв за допомогою багаторівневого рішення з безпеки;

- встановіть рішення для запобігання втраті даних (DLP);

- використовуйте продукт для захисту мобільних пристроїв, щоб покращити безпеку організації завдяки захисту від шкідливих програм, викрадення даних та можливостям управління мобільними пристроями;

- подбайте про застосування надійних паролів та багатофакторної автентифікації на всіх пристроях співробітників;

- підвищуйте обізнаність персоналу щодо можливих кіберзагроз, зокрема навчіть розпізнавати фішингові повідомлення;

- створіть план реагування на інциденти та періодично перевіряйте його актуальність;

- забезпечте шифрування даних під час передавання та зберігання;

- проводьте аудит сторонніх постачальників та партнерів;

- виконайте моніторинг мереж та робочих станцій, щоб отримати завчасне попередження про будь-які підозрілі дії;

- переконайтеся у правильності налаштувань хмарних систем на всіх рівнях.

Сьогодні безпека організацій є не лише необхідністю, а й потужним конкурентним фактором. Забезпечити найвищий рівень захисту підприємств без найму додаткових ІТ-спеціалістів можна за допомогою сервісів ESET, які у поєднанні з рішеннями ESET допоможуть у протидії потенційним проблемам безпеки та запобіганні поширенню різних кіберзагроз у корпоративній мережі.