Щоб дізнатися, хто підключений до вашої Wi-Fi мережі, можна скористатися кількома способами. Це дозволяє вам контролювати доступ до мережі та забезпечувати її безпеку.

Як дізнатися, хто підключений до мого Wi-Fi через веб-інтерфейс маршрутизатора

Більшість сучасних маршрутизаторів дозволяють переглянути список підключених пристроїв у їхньому інтерфейсі налаштувань.

Кроки:

1. Відкрийте браузер і введіть IP-адресу вашого маршрутизатора. Найпоширеніші адреси:

- 192.168.1.1

- 192.168.0.1

- 192.168.1.254

Якщо жодна з них не працює, ви можете знайти IP-адресу свого маршрутизатора на Windows, ввівши команду ipconfig в командному рядку (шукайте Default Gateway), або на macOS, увійшовши в Системні налаштування > Мережа.

2. Увійдіть у панель керування маршрутизатором. Зазвичай, логін і пароль вказані на маршрутизаторі (типово admin/admin або admin/password). Якщо ви змінювали пароль, введіть його.

3. Перейдіть до розділу підключених пристроїв. У різних маршрутизаторів цей розділ може називатися по-різному:

- Device List (Список пристроїв)

- Attached Devices (Підключені пристрої)

- Connected Devices (Підключені пристрої)

4. Перегляньте список пристроїв. У цьому розділі ви побачите список усіх підключених пристроїв, їхні IP-адреси, MAC-адреси, і, можливо, назви пристроїв.

Примітка: Якщо виявите підозрілі пристрої, змініть пароль Wi-Fi та активуйте WPA3 або WPA2 як тип шифрування (для покращення безпеки).

Використання додатків для моніторингу мережі

Існує багато додатків, які автоматично сканують вашу мережу Wi-Fi та показують список усіх підключених пристроїв. Ось кілька популярних:

- Fing (Android, iOS): один із найпопулярніших додатків для сканування Wi-Fi мережі, що показує всі підключені пристрої.

- Wireless Network Watcher (Windows): безкоштовна програма, що показує всі підключені пристрої.

- LanScan (macOS): проста програма для перевірки локальної мережі на macOS.

Як використовувати Fing (приклад):

- Завантажте Fing із App Store або Google Play.

- Відкрийте програму і запустіть сканування мережі.

- Після сканування ви побачите список підключених пристроїв з їхніми IP-адресами, MAC-адресами та назвами пристроїв.

Командний рядок (для просунутих користувачів)

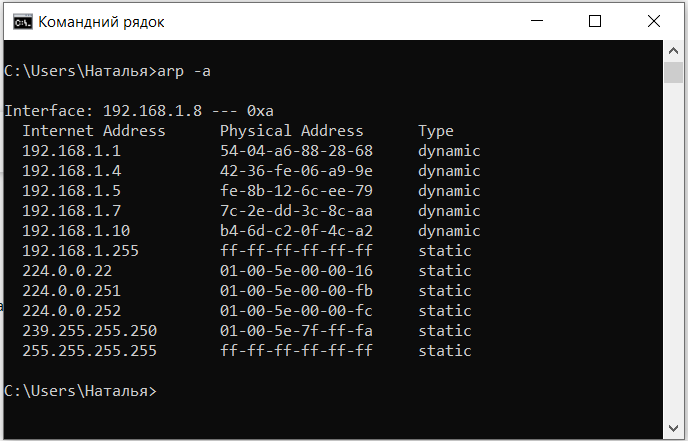

Якщо ви знайомі з командним рядком, можна скористатися командою `arp` для перегляду списку пристроїв, що підключені до вашої мережі.

Кроки:

1. Відкрийте командний рядок:

- На Windows: натисніть Win + R, введіть cmd і натисніть Enter.

- На macOS: відкрийте Термінал через Launchpad або Spotlight.

2. Введіть команду:

arp -a3. Перегляньте список IP-адрес та MAC-адрес, що відображатиметься. Це список пристроїв, які підключені до вашої мережі.

Що робити, якщо ви знайшли підозрілі підключення?

- Змініть пароль до Wi-Fi і встановіть надійний пароль (комбінація букв, цифр та символів).

- Використовуйте сучасний тип шифрування (WPA3 або WPA2), який складніше зламати.

- Вимкніть WPS (Wi-Fi Protected Setup), якщо він увімкнений, адже це знижує безпеку.

Ці дії допоможуть вам контролювати доступ до вашої мережі та захистити її від несанкціонованих підключень.

Читайте також:

- Як створити гостьову мережу Wi-Fi та навіщо вона потрібна?

- 6 ознак того, що пора оновити Wi-Fi роутер

- Чи стільниковий зв’язок безпечніший за публічний Wi-Fi?