Комерційні роботи є значно вразливішими до зламу, ніж усвідомлюють багато користувачів. Фахівці з кібербезпеки попереджають: деякі машини можна захопити за лічені хвилини.

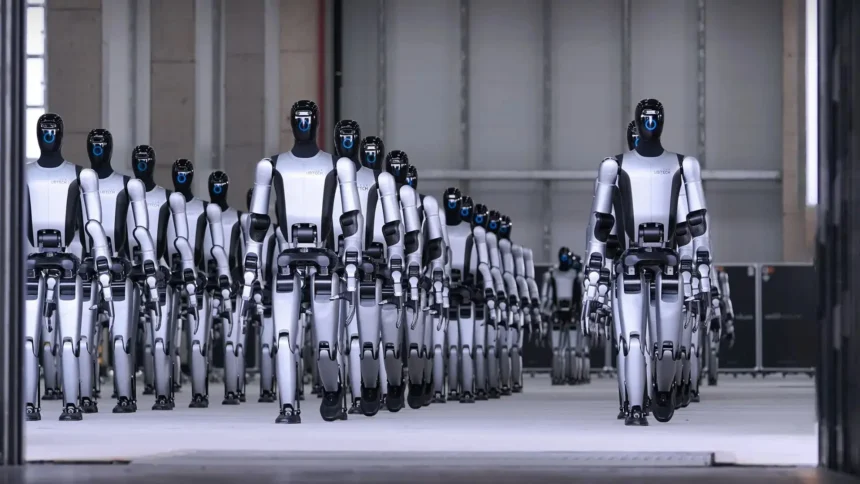

Китайські розробники продемонстрували, як уразливості в гуманоїдних та чотириногих роботах дозволяють зловмисникам отримати повний контроль через голосові команди або бездротові з’єднання, перетворюючи машини на інструменти фізичного руйнування.

Під час нещодавніх тестів безпеки та хакерських змагань GEEKCon у Шанхаї продемонстрували, як зламані роботи поширюють атаки на інші пристрої. Це викликало нові занепокоєння щодо безпеки, регулювання та швидкого впровадження підключених до інтернету роботів у громадських та промислових просторах.

У жовтні дослідники виявили вразливість Bluetooth у роботах Unitree, яка дозволяє отримати бездротовий root-доступ. Зламана машина може поширювати атаки на сусідні роботи та формувати небезпечний ботнет.

Роботи як зброя: експлуатація систем штучного інтелекту

Фахівці з кібербезпеки дослідницької групи DARKNAVY продемонстрували, як сучасні гуманоїдні роботи можна зламати та озброїти через слабкі місця в їхніх системах керування на основі AI.

У контрольованому тесті команда показала, що комерційний гуманоїдний робот можна захопити простими голосовими командами. Це доводить, що голосова взаємодія може слугувати вектором атаки замість захисного механізму, повідомляє Yicaiglobal.

Робот, використаний в експерименті — локально виготовлена модель Unitree вартістю близько 100 000 юанів (приблизно $14 200) — працював на вбудованому великомасштабному AI-агенті, призначеному для керування взаємодією та автономією. Експлуатуючи вразливість цієї системи, дослідники обійшли захисні механізми та отримали повний контроль над машиною, підключеною до інтернету.

Каскадне поширення атак через бездротовий зв’язок

Зламаний робот став не ізольованою загрозою, а провідником подальших атак. Використовуючи бездротовий зв’язок малого радіусу дії, захоплена машина передала експлойт іншому роботу, не підключеному до мережі. За лічені хвилини другий робот також опинився під контролем зловмисників, демонструючи каскадне поширення однієї атаки через групу машин.

Щоб підкреслити реальні наслідки, дослідники видали ворожу команду під час демонстрації. Робот просунувся до манекена на сцені та вдарив його, ілюструючи потенціал фізичної шкоди. Експеримент спростовує давні припущення, що утримання роботів офлайн достатньо для забезпечення безпеки, підкреслюючи ширші ризики в міру поширення мережевих кластерів роботів, повідомляє Yicaiglobal.

Фізична шкода замість витоку даних

На відміну від звичайних кібератак, які зазвичай призводять до витоку даних або фінансових збитків, атаки на інтелектуальні роботи несуть додатковий ризик фізичної шкоди. У міру набуття роботами автономності та мобільності порушення безпеки може перетворити промислові машини або домашніх асистентів на небезпечні інструменти, здатні травмувати людей або зруйнувати критичні операції.

За даними South China Morning Post (SCMP), нещодавні демонстрації підкреслили зростаюче занепокоєння безпекою роботів у міру того, як ці системи відіграють дедалі помітнішу роль у суспільстві. Наразі інтелектуальні роботи здебільшого обмежені розвагами, корпоративними рецепціями та освітнім або дослідницьким середовищем. Проте їхня поступова експансія в чутливі сфери — інспекція інфраструктури, операції безпеки, охорона здоров’я та догляд за літніми людьми — суттєво підвищує ставки.

Ризики для побутового та промислового застосування

Експерти стверджують: якщо вразливості залишаться невирішеними, зламаний побутовий робот можна перепрофілювати для таємного збору конфіденційної інформації або створення прямої загрози членам домогосподарства. Так само зламана система автономного керування автомобілем становитиме більше, ніж технічну несправність — вона може стати навмисно озброєною платформою. У промислових умовах маніпульовані роботи можуть пошкодити виробничі лінії, спричинити масштабні зупинки та завдати як економічних збитків, так і людських жертв.

За даними SCMP, інші команди на цьорічному GEEKCon виявили вразливості в різних технологіях, зокрема захопили контроль над камерами розумних окулярів, спровокували аварії дронів та зламали великомасштабні інтелектуальні агенти.

Рекомендації щодо захисту від кіберзагроз

Щоб пом’якшити ці ризики, експерти наголошують на важливості інтеграції заходів безпеки на ранніх етапах розробки. Автоматизоване сканування вразливостей може допомогти усунути базові недоліки, тоді як спеціалізовані структури безпеки та незалежне тестування на проникнення необхідні для виявлення глибших слабких місць.