Близько третини всіх інтернет-користувачів у світі використовують VPN — про це свідчать дослідження компанії Surfshark. VPN може посилити цифрову приватність, приховуючи публічну IP-адресу, допомагає боротися з обмеженнями свободи в інтернеті та заощаджувати на стрімінгових сервісах, розблоковуючи контент з різних країн.

- 1. Незрозуміла або відсутня політика no-logs

- 2. Відсутність незалежних аудитів

- 3. Погана або відсутня підтримка клієнтів

- 4. Базування в небезпечній юрисдикції

- 5. Відсутність сильного шифрування або основних функцій приватності

- 6. Нереалістичні обіцянки

- 7. Остерігайтеся безкоштовних VPN

- 8. Погана продуктивність

- 9. Підозрілі дозволи застосунку

- Як захистити себе від сумнівних VPN

Проте зростання популярності VPN призвело до появи на ринку сумнівних і фейкових застосунків, які виглядають легітимно, але не захищають приватність. Деякі з них навіть шкідливі — спеціально розроблені для збору даних користувачів або завантаження шкідливого ПЗ на пристрій.

Хоча використання VPN зазвичай дуже просте, виявлення підозрілого сервісу вимагає певної експертизи. Потрібно розбиратися в політиках конфіденційності, технічних функціях і розуміти, як конкретний VPN-сервіс виглядає порівняно з іншими на ринку. Ось дев’ять червоних прапорців, на які варто звернути увагу при виборі VPN.

1. Незрозуміла або відсутня політика no-logs

VPN теоретично може отримати доступ до особистої інформації, зокрема публічної IP-адреси користувача. Він також може вести записи про відвідувані сайти та використовувані застосунки, включно з email-провайдером і банківською компанією. Тому надзвичайно важливо, щоб VPN-сервіс був етичним і заслуговував на довіру.

Один із способів, яким VPN-компанії запевняють користувачів, що не збирають чутливу інформацію — політика no-logs. По суті, така політика означає, що інтернет-активність із увімкненим VPN не записується та не зберігається. Однак може бути складно вивчити весь дрібний шрифт у політиці конфіденційності, де зазвичай обговорюються практики зберігання даних.

Варто переконатися, що політика no-logs VPN не є надто короткою, не пропускає ключових деталей і не є надмірно технічною — останнє може бути спробою заплутати користувача. VPN також не має збирати дані про використання bandwidth або логи інтернет-активності.

Водночас VPN, який стверджує, що взагалі нічого не логує — це теж червоний прапорець. VPN-компанії можуть логувати невеликі фрагменти інформації, які можуть бути анонімізовані, наприклад, час підключення та відключення від VPN і сервер, до якого відбувається підключення. Це допомагає оптимізувати продуктивність, але сама по собі така інформація не повинна ідентифікувати користувача або компрометувати приватність.

2. Відсутність незалежних аудитів

Хоча наявність політики no-logs є обов’язковою, так само важливо, щоб VPN підтверджував свої заяви про приватність, підпорядковуючись регулярним незалежним аудитам. Аудит приватності VPN — це коли VPN-компанія запрошує авторитетну сторонню фірму з кібербезпеки для перевірки своїх заяв.

Хоча VPN-аудити є золотим стандартом для підтвердження приватності, вони не дають повної картини. Вони лише свідчать, що VPN не логував дані користувачів протягом тривалості аудиту, а не до чи після нього. Аудити — хоча й є критично важливими сигналами довіри — можуть лише констатувати, що не було знайдено доказів логування, а не те, що його взагалі не відбувалося.

Незважаючи на це, експерти рекомендують вибирати VPN, які регулярно проходять незалежні сторонні аудити, бажано щорічно.

3. Погана або відсутня підтримка клієнтів

Попри те, наскільки зручними стали VPN, завжди є ймовірність зіткнутися з проблемою та потребувати професійної допомоги. Тому практично всі топові VPN надають спеціалізовану підтримку клієнтів через live chat або email — часто обидва варіанти — разом із детальною базою знань на сайті з докладними інструкціями з налаштування, FAQ з усунення несправностей і часто навіть блогом із новинами компанії та індустрії.

З іншого боку, сумнівні VPN-застосунки можуть взагалі не надавати можливості зв’язатися. Навіть якщо надають, це може бути нелегітимно — наприклад, спілкування переважно через AI-чатбот, який видає автоматичні відповіді. Це тому, що такі сервіси ймовірно ніколи не вкладуть ресурси, необхідні для підтримки живого сайту або команди справжніх людей, готових допомогти. Їхня місія виконана в момент, коли користувач попадається на фальшиві обіцянки та оплачує підписку.

Варто зазначити, що наявність хорошої підтримки клієнтів не є гарантованим способом визначити легітимність VPN. Деякі виробники фейкових VPN можуть навмисно залишати недоліки у своїх застосунках, щоб користувачі відчували потребу зв’язатися з ними. Тоді зловмисники можуть видавати себе за легітимних агентів підтримки, щоб змусити натиснути на фішингове посилання або поділитися особистою інформацією.

4. Базування в небезпечній юрисдикції

Юрисдикція VPN має величезний вплив на те, чи може він справді посилити цифрову приватність, оскільки різні організації, як-от національні розвідувальні агентства, можуть наказати компаніям передати чутливу інформацію користувачів. Вони навіть можуть видавати gag orders, які роблять незаконним для VPN інформувати своїх користувачів про те, що їх змушують логувати або ділитися даними.

Деякі юрисдикції, як-от Індія, роблять обов’язковим для VPN-компаній логування та передачу даних користувачів. Тому не рекомендується вибирати VPN у таких небезпечних для приватності локаціях. Найбезпечніші VPN йдуть ще далі та виводять свої фізичні сервери з таких країн, вибираючи натомість віртуальні сервери.

Країни в межах міжнародних альянсів обміну даними Five Eyes, Nine Eyes та 14 Eyes можуть ділитися даними між собою, тому юрисдикція VPN-компанії в одному з цих регіонів може викликати занепокоєння. Але, як пояснює Mullvad, має значення не лише те, чи входить країна базування VPN до альянсу обміну даними, оскільки закони конкретної країни щодо VPN-компаній також відіграють роль.

Наприклад, хоча Mullvad базується у Швеції, яка є країною 14 Eyes, у Швеції діють сильні закони про приватність, тобто Mullvad не зобов’язаний логувати дані користувачів. Тому навіть якщо влада прийде за чутливою інформацією, VPN не матиме що передавати. Це знову підкреслює важливість вибору VPN із сильною, перевіреною аудитом політикою приватності no-logs.

5. Відсутність сильного шифрування або основних функцій приватності

VPN без сильного шифрування — це як двері без замків. Майже всі високоякісні VPN використовують один із двох методів шифрування: AES-256 або ChaCha20. Обидва достатньо потужні, щоб захистити дані під час їх передачі через VPN-тунель, роблячи їх нечитабельними для сторонніх очей.

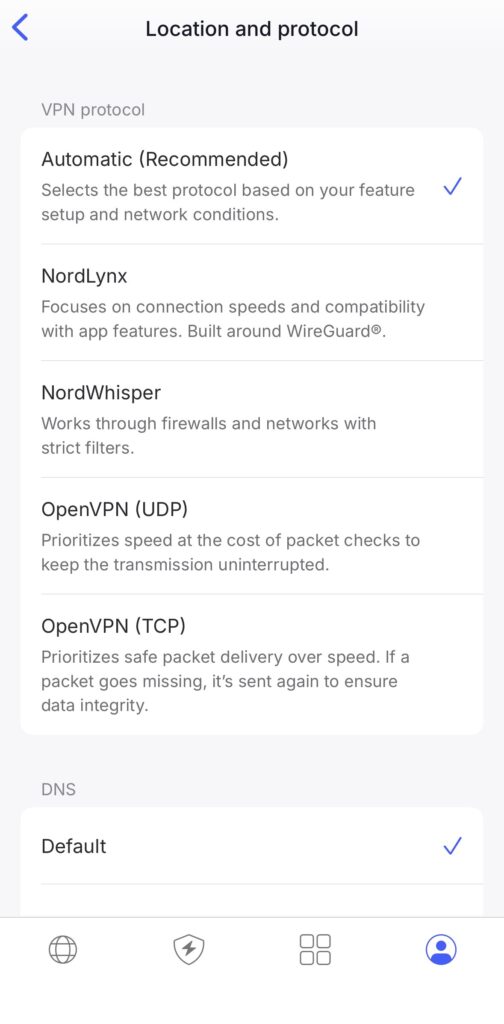

На додаток до протоколу шифрування, VPN також використовує мережевий (або інтернет) протокол. Хоча існує кілька VPN-протоколів, варто шукати VPN, який пропонує принаймні один із основних сучасних протоколів: WireGuard, OpenVPN або IKEv2/IPSec. Хоча кожен має свої переваги та недоліки — наприклад, OpenVPN трохи повільніший за WireGuard, але може пропонувати кращу безпеку — всі вони достатньо захищені, щоб забезпечити безпеку користувача.

Варто зазначити, що деякі VPN-компанії надають власні VPN-протоколи. Наприклад, NordVPN пропонує свої NordLynx і NordWhisper, Proton VPN має Stealth, а ExpressVPN включає Lightway. Доки VPN-протокол використовує сучасне шифрування та компанія пройшла аудит, все має бути в порядку.

Якщо VPN покладається на застарілі протоколи, такі як L2TP, SSTP або PPTP, які більше не вважаються безпечними, або якщо VPN прямо не вказує, які протоколи використовує, краще викреслити його зі списку розгляду.

Крім того, важливо переконатися, що VPN-провайдер має основні функції приватності, такі як kill switch і захист від DNS-витоків. Kill switch миттєво відключає від інтернету, якщо VPN-з’єднання випадково обривається, запобігаючи витоку інтернет-трафіку за межі VPN-тунелю. Захист від витоків, з іншого боку, допомагає приховати публічну IP-адресу, DNS-запити або IPv6-трафік від витоку за межі зашифрованого тунелю.

6. Нереалістичні обіцянки

VPN, безперечно, є інструментом для посилення приватності, але важливо розуміти його обмеження та не піддаватися на перебільшений маркетинг.

Наприклад, хоча VPN може захистити від окремих загроз, як-от атаки людина посередині (man-in-the-middle), він реалістично не може зупинити користувача від натискання на фішинг-посилання та введення чутливої інформації або захистити від шкідливого ПЗ. Деякі VPN-компанії пропонують пакети, які включають інші застосунки для кібербезпеки, як-от антивірус, менеджер паролів і захист від крадіжки особистих даних, але сам VPN — це інструмент приватності, а не безпековий застосунок.

Аналогічно, якщо VPN стверджує, що забезпечує повну анонімність у публічному Wi-Fi — або взагалі — це червоний прапорець. Хоча VPN у публічному Wi-Fi може приховати онлайн-активність і допомогти уникнути певних атак, він не повністю анонімізує користувача в інтернеті. Зловмисник у скомпрометованій точці доступу публічного Wi-Fi все ще може бачити, які сайти або застосунки використовуються. Крім того, використання VPN мало допомагає приховати ідентичність, якщо входити в сервіси як Google, Meta або банк, використовуючи справжні облікові дані — ці компанії все одно можуть відстежувати ідентичність на основі інших цифрових відбитків, навіть якщо публічна IP-адреса замаскована VPN.

Інші приклади надмірних, нереалістичних заяв включають гарантії розблокувати будь-яку стрімінгову платформу у світі, покращити швидкість інтернету в чотири рази або виявляти і захищати від будь-якого шкідливого ПЗ та трекерів. Якщо VPN спеціально не пропонує антивірусне програмне забезпечення та блокувальник трекерів, його заяви досягти цих результатів можуть бути червоним прапорцем.

7. Остерігайтеся безкоштовних VPN

Не всі безкоштовні VPN є сумнівними, але багато з них такі. Згідно з дослідженням, майже дві третини безкоштовних VPN ставлять дані користувачів під ризик. У 2025 році популярне безкоштовне VPN-розширення для Chrome було спіймане на шпигуванні за онлайн-активністю своїх користувачів.

Як і з будь-яким VPN, який розглядається, варто вивчити політику конфіденційності провайдера, щоб зрозуміти, як він стверджує, що обробляє дані. Загалом, якщо не платити гроші, можна платити, жертвуючи своїми даними, приватністю, безпекою або отримуючи бомбардування рекламою.

Також рекомендується ставити під сумнів наміри компанії щодо пропозиції безкоштовного продукту. Авторитетні провайдери розробляють свої безкоштовні VPN, щоб дати новим користувачам спробувати легітимний сервіс і справити на них достатнє враження для оновлення до платного плану — де вони фактично заробляють гроші. Саме тому навіть найкращі безкоштовні VPN часто не мають функцій, як-от одночасні підключення, можливість використовувати певні сервери та місячний bandwidth.

З іншого боку, якщо VPN не має платного плану для продажу, імовірно він логуватиме чутливу інформацію та онлайн-активність і продаватиме її третім сторонам, як-от брокери даних або рекламодавці. Зрештою, він має якось отримувати прибуток, і якщо немає плати за підписку — продуктом можете бути ви.

8. Погана продуктивність

Основна робота VPN — захищати приватність, але це не повинно відбуватися за рахунок онлайн-досвіду. Якщо VPN сповільнює роботу, навіть попри інвестиції в швидке домашнє інтернет-з’єднання, це може бути червоним прапорцем. Адже хороші VPN фактично здатні покращувати онлайн-швидкості. Вони маскують публічну IP-адресу і приховують онлайн-активність від інтернет-провайдерів, які іноді обмежують швидкість, особливо під час високобандвідтних активностей, як-от стрімінг або гейміng.

Окрім слабких можливостей маскування IP, погана продуктивність сумнівного VPN також може вказувати на низьку кількість серверів. На відміну від найшвидших VPN, фейкові VPN можуть не інвестувати в глобальну мережу серверів. Як результат, може не бути великого вибору IP-адрес, а також доведеться мати справу з перевантаженими серверами. У пікові години можна взагалі не змогти підключитися до сервера.

Проте деякі легітимні VPN є повільними і пропонують посередню продуктивність. Тому якщо VPN має погану продуктивність, потрібно провести додаткове дослідження та шукати інші ознаки, щоб визначити, чи він легітимний.

9. Підозрілі дозволи застосунку

Надмірні дозволи застосунку — це серйозний червоний прапорець, на який варто звернути увагу перед завантаженням. VPN-застосунок, який запитує доступ до інтернет-з’єднання, є цілком розумним, оскільки це абсолютно необхідно для його функціонування. Однак якщо він запитує доступ до фотографій або медіатеки, контактів, мікрофона, камери або інших чутливих даних — це може бути тривожним сигналом. Окрім логування онлайн-активності, фейкові VPN також можуть шпигувати за пристроєм, щоб вкрасти і продати кожен фрагмент особистої інформації, який тільки можуть.

Як захистити себе від сумнівних VPN

Вибір надійного VPN-сервісу вимагає ретельного підходу та критичного мислення. Експерти з кібербезпеки радять не покладатися виключно на відгуки в магазинах застосунків, оскільки багато з них можуть бути фальшивими або оплаченими. Натомість варто провести власне дослідження, перевіривши кілька незалежних джерел інформації про провайдера.

Перед встановленням VPN важливо з’ясувати, як довго компанія працює на ринку, де вона зареєстрована і хто стоїть за нею. Легітимні провайдери зазвичай прозоро діляться цією інформацією, оскільки часто базуються в країнах із сильними законами про захист даних. Відсутність таких відомостей має насторожити.

Також корисно перевірити, чи використовує VPN сучасні протоколи шифрування та чи проходив він незалежні аудити безпеки. Авторитетні компанії охоче публікують результати таких перевірок. Якщо провайдер обіцяє “військовий рівень шифрування” або “повну анонімність”, але не надає жодних доказів — це привід замислитися.Особливу обережність варто проявляти з безкоштовними VPN, особливо тими, що не мають чіткого платного плану або бізнес-моделі.

Пам’ятайте: якщо ви не платите за продукт, ймовірно продуктом є ваші дані. У сучасному цифровому світі, де приватність стає дедалі цінніша, інвестиція в надійний VPN-сервіс може бути розумним рішенням для захисту особистої інформації.