Коли ви берете телефон на публічну акцію, мітинг чи протест, він перетворюється на потенційну вразливість. Сучасний смартфон — це скарбниця персональних даних, історії переміщень, контактів і листування. При цьому не завжди зрозуміло, хто саме може отримати доступ до цієї інформації.

Експерти з кібербезпеки рекомендують вжити низку заходів для захисту цифрової приватності перед участю в масових заходах. Найпростіший спосіб уникнути стеження — залишити телефон вдома або повністю вимкнути його. Але це не завжди реалістичний варіант: смартфони потрібні для координації з іншими учасниками, документування подій та поширення інформації в реальному часі.

Чому смартфон стає інструментом спостереження

Потужність сучасного смартфона забезпечується поєднанням стільникового зв’язку, GPS і Wi-Fi. Ця сама функціональність робить пристрій вразливим для різних методів відстеження.

Правоохоронні органи використовують спеціалізоване обладнання на кшталт Stingray та інших IMSI-перехоплювачів — пристроїв, які імітують базові станції стільникового зв’язку. Телефон автоматично підключається до них, сприймаючи за звичайну вежу оператора. Це дозволяє перехоплювати SMS-повідомлення, збирати метадані дзвінків і відстежувати переміщення користувачів без їхнього відома.

Навіть без спеціалізованого обладнання можна отримати інформацію про переміщення абонента від мобільного оператора. Компанії Apple та Google також можуть надавати дані користувачів на офіційні запити, хоча обидві декларують політику оскарження юридично сумнівних вимог.

Крім того, багато додатків самостійно збирають геолокаційні дані. Фотографії зі смартфона часто містять координати місця зйомки в метаданих, а сервіси на кшталт Google Maps зберігають детальну історію переміщень у розділі «Часова шкала».

Чотири базові кроки для зменшення цифрового сліду

- Вимкніть Wi-Fi — постійне сканування доступних мереж видає ваше місцезнаходження

- Відключіть геолокацію та Bluetooth, активуючи їх лише за необхідності

- Вимкніть мобільні дані, якщо не використовуєте шифроване спілкування

- Найкращий варіант — залишити телефон вдома або хоча б повністю вимкнути його на час акції

Методи відстеження без доступу до телефону

Навіть якщо ви залишили смартфон вдома, існують інші способи ідентифікації та спостереження. Системи розпізнавання облич у поєднанні з алгоритмами штучного інтелекту дозволяють виділяти та відстежувати окремих людей у натовпі. Повітряне спостереження — від звичайних літаків до безпілотників — може моніторити переміщення в реальному часі.

Electronic Frontier Foundation (EFF) підтримує детальний посібник з ідентифікації різних систем спостереження, включно з нагрудними камерами поліцейських, системами автоматичного зчитування номерних знаків та іншим обладнанням.

Соціальні мережі відіграють важливу роль в організації та висвітленні протестів, але інформація з них може використовуватися як розвідувальні дані з відкритих джерел (OSINT). Публікація фото та відео посилює інформаційний резонанс, проте може бути використана проти вас або інших учасників.

Важливо видаляти метадані зі зображень перед публікацією. Навіть якщо ви особисто згодні бути впізнаними на фото, інші учасники можуть мати іншу думку. Намагайтеся знімати так, щоб на кадрах було якомога менше облич, або розмивайте їх перед публікацією. Приховуйте впізнавані татуювання та носіть непомітний одяг.

Чому біометрія створює додаткові ризики

Якщо ви все ж берете телефон на акцію, майте на увазі: його можуть конфіскувати або вкрасти. Після цього пристрій може бути розблоковано, а вміст скопійовано для подальшого аналізу.

Більшість сучасних смартфонів використовують біометричне розблокування — розпізнавання обличчя або відбиток пальця. Але саме ця зручність може обернутися проблемою при зіткненні з правоохоронцями.

Законодавство різних країн по-різному регулює питання примусового розблокування пристроїв. Наприклад, у США (хоча ця практика все ще розвивається) використання пароля дає міцніші правові підстави для відмови від розблокування пристрою за судовим наказом, ніж біометрія.

Оптимальне рішення — тимчасово вимкнути біометричне розблокування і встановити вхід за паролем або PIN-кодом перед відвідуванням масового заходу. Ця практика також корисна під час перетину кордонів.

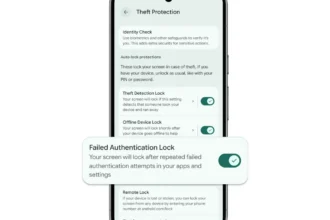

Швидке відключення біометрії

Якщо немає часу змінювати налаштування:

- На Android: утримуйте кнопку живлення та виберіть опцію Lockdown у меню

- На iOS: утримуйте кнопку живлення та кнопку збільшення гучності кілька секунд, доки не з’являться екрани вимкнення, медичного ID та екстреного виклику. Натисніть «Скасувати» — після цього телефон вимагатиме пароль замість біометрії

Технічна підготовка пристрою

Перед участю у масовому заході:

- Вимкніть біометричний вхід і встановіть складний пароль

- Увімкніть шифрування пристрою (більшість Android та iOS роблять це автоматично при встановленні пароля, але краще перевірити в налаштуваннях)

- Видаліть непотрібні додатки — багато програм надсилають дані навіть у фоновому режимі. Їх можна перевстановити пізніше

- Вийдіть з додатків, які не знадобляться — зазвичай достатньо ввійти в акаунт один раз

- Захистіть резервні копії складним унікальним паролем та двофакторною автентифікацією через обліковий запис Apple ID чи Google

- Активуйте функції віддаленого керування для Android (Find My Device) та iOS (Find My), щоб мати можливість віддалено заблокувати або стерти дані з втраченого чи конфіскованого телефону

- Налаштуйте автоматичне видалення повідомлень у месенджерах

Безпечне спілкування: використовуйте шифрування

Чи ви на протесті, чи просто спілкуєтеся з близькими, використовуйте наскрізно шифроване спілкування (end-to-end encryption). Такі системи гарантують, що навіть у разі перехоплення повідомлення зможуть прочитати лише отримувачі.

Основна рекомендація експертів з безпеки — месенджер Signal. Цей додаток та його протокол мають відкритий вихідний код, що дозволяє незалежним дослідникам перевіряти їх на потенційні вразливості. Signal схвалений провідними фахівцями з кібербезпеки як найбільш захищений варіант для приватного спілкування.