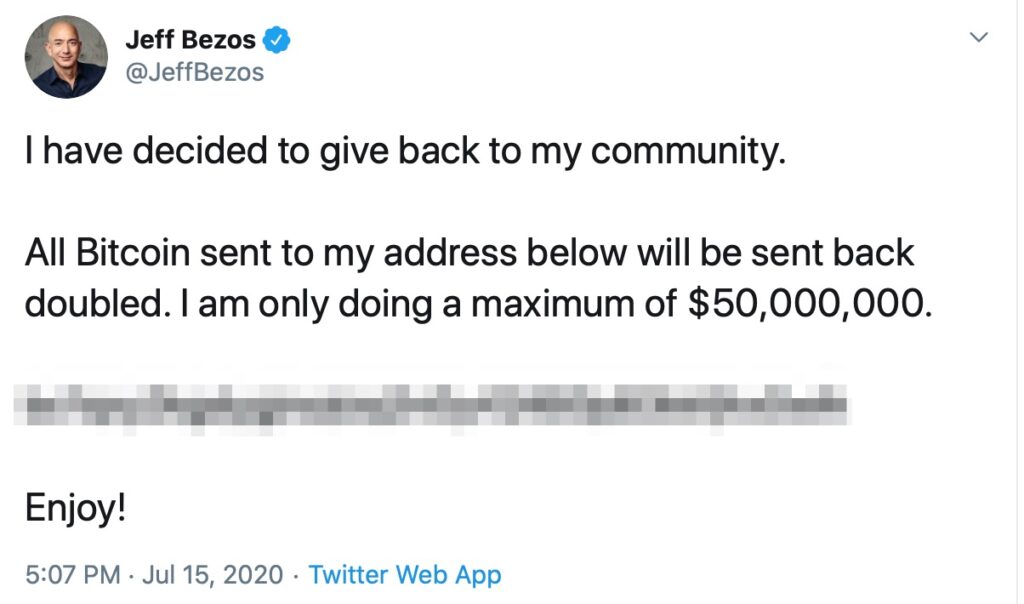

Мережа Twitter зазнала однієї з найрунівніших атак за свою історію. Зламали верифіковані екаунти таких знаменитих користувачів як Джо Байден, Барак Обмама, Ілон Маск, Біл Гейтс, Джеф Безос, Кенні Вест, Майкл Блумберг, Кім Кардаш’ян, корпоративні екаунти Apple, Uber, та багатьох криптобірж.

Екаунти зірок у Twitter були зламані під час широкомасштабної кампанії, що мала на меті шахрайство з криптовалютою. Незрозуміло повний обсяг такого зламу, але облікові записи були використані для публікації твітів, що містять посилання на веб-сайт, який заохочує громадськість, щоб пожертвувати цифрову валюту на гаманець шахрая.

У якості приманки використовується кілька типів повідомлень, деякі твіти вже видалено після того, як власник облікового запису знову отримав до нього доступ Багато екаунтів були атаковані одночасно. Окрім перелічених вище, зараз точно відомо, що хакери зламали облікові записи, що належать Джастіну Сану, Чарлі Лі, CoinDesk, Cash App, та Ripple.

Повідомлення закликають до того, що підписники повинні надсилати біткоїни на криптовалютні гаманці,посилання на які є у твітах, стверджуючи, що особа, яка володіє обліковим записом (яка насправді не опублікувала та не авторизувала твіти), поверне вдвічі більше, ніж отримала. Це, звичайно, не відповідає дійсності – якщо ви надішлете біткоїни на цю адресу, ви втратите цифрові гроші назавжди.

Багато твітів уже видалено, але деякі з них залишаються не видаленими на основних екаунтах компаній та відомих особистостей приблизно з 5:00 15 липня. Інші подібні повідомлення стверджують, що власники облікових записів збирають пожертви загальним обсягом 5000 біткоїнів для ініціативи боротьби з пандемією коронавірусу “CryptoForHealth”. Будь-які цифрові кошти, надіслані на цю адресу, також потрапляють до шахраїв.

Не дивлячись на те, що побачити обліковий запис Twitter, який скомпрометований хакерами чи шахраями – досить часта річ, дивно, що стільки видатних людей та компаній успішно атаковано одночасно. За інформацією веб-сайту Blockchain, той, хто стоїть за цим цифровим гаманцем, поки що отримав від жертв понад 11 біткойнів. Домен, використаний у твітах, уже деактивовано.

Радимо звернути увагу на поради, про які писав Cybercalm, а саме:

ЯК ОЧИСТИТИ КЕШ ТА ФАЙЛИ COOKIES У БРАУЗЕРІ FIREFOX? – ІНСТРУКЦІЯ

ПОРАДИ ЩОДО ОРГАНІЗАЦІЇ СВОЇХ ДОДАТКІВ ДЛЯ IPHONE АБО IPAD

ЯК ЗАПОБІГТИ ДЕФРАГМЕНТАЦІЇ ТВЕРДОТІЛОГО НАКОПИЧУВАЧА SSD? ІНСТРУКЦІЯ

НАВІЩО ПОТРІБЕН МЕНЕДЖЕР ПАРОЛІВ ТА ЯК ПРАВИЛЬНО ЙОГО ОБРАТИ?

ЯК ЗАБОРОНИТИ GOOGLE ЗБИРАТИ ВАШІ ДАНІ ТА НАЛАШТУВАТИ ЇХНЄ АВТОВИДАЛЕННЯ? ІНСТРУКЦІЯ

Ноутбук та рідина – це погана комбінація, але трапляються випадки, коли вони все ж таки “об’єднуються”. Про те, що робити, якщо це сталося, читайте у статті.

Також після тестування стало відомо, що надзвичайно популярний сьогодні додаток – TikTok, зберігає вміст буфера обміну кожні кілька натискань клавіш. Цей факт насторожив багатьох користувачів, але TikTok лише один із 53 додатків, які зберігають інформацію про користувачів таким чином.

Стало відомо, що мешканець Житомирщини підмінив міжнародного мобільного трафіку на понад півмільйона гривень. Крім цього, встановлено інші злочинні осередки які здійснюють підміну міжнародного трафіку в різних регіонах країни.

До речі, хакери використовували шкідливе програмне забезпечення, через яке викрадали реквізити банківських електронних рахунків громадян США, Європи, України та їхні персональні дані. Зокрема, через електронні платіжні сервіси, у тому числі заборонені в Україні російські, вони переводили викрадені гроші на власні рахунки у вітчизняних та банках РФ і привласнювали.

Хакери зараз користуються сервісом Google Analytics для крадіжки інформації про кредитні картки із заражених сайтів електронної комерції. Відповідно до звітів PerimeterX та Sansec, хакери зараз вводять шкідливий код, призначений для крадіжки даних на компрометованих веб-сайтах.